Sicurezza Informatica

Importante vulnerabilità WooCommerce per WordPress: aggiorna ora

Tempo di lettura: < 1 minuto. Gli utenti di WordPress che hanno installato il plugin WooCommerce Stripe Gateway sono invitati a aggiornare alla versione 7.4.1 a seguito della scoperta di una grave vulnerabilità che potrebbe esporre i dati personali degli utenti.

Gli utenti di WordPress che utilizzano il plugin WooCommerce Stripe Gateway sono stati invitati a effettuare un aggiornamento urgente alla versione 7.4.1 o successiva, a causa di una grave vulnerabilità che potrebbe esporre i dati personali degli utenti. La vulnerabilità, assegnata come CVE-2023-34000, riguarda la versione gratuita del plugin WooCommerce Stripe Gateway, specificamente le versioni 7.4.0 e precedenti.

Una vulnerabilità preoccupante

Il plugin di e-commerce, molto popolare, ha accumulato più di 900.000 installazioni attive, rendendo la gravità del bug particolarmente allarmante. Poiché il plugin consente ai clienti di processare i pagamenti sulla propria pagina WordPress del business scelto, invece di essere reindirizzati a una pagina ospitata esternamente, il plugin Stripe si è dimostrato particolarmente popolare.

Dettagli sulla vulnerabilità

La preoccupazione per CVE-2023-34000 deriva dal fatto che qualsiasi utente non autenticato è stato in grado di accedere ai dati personali di qualsiasi ordine WooCommerce, inclusi indirizzi email, nomi e indirizzi completi.

Scoperta e risoluzione della vulnerabilità

Il fornitore di servizi di sicurezza WordPress Patchstack ha scoperto per primo la vulnerabilità e ha notificato al fornitore del plugin il 17 aprile. Tuttavia, è passato poco più di sei settimane prima che venisse rilasciata la versione 7.4.1 per risolvere il problema.

Aggiornamento del plugin

Il changelog per la versione 7.4.1 include due voci: “Aggiunta della validazione della chiave dell’ordine” e “Aggiunta della sanificazione e dell’escaping di alcuni output”. Nonostante lo spavento per la sicurezza, il plugin di pagamento rimane un pilastro per molte aziende di e-commerce che scelgono WordPress, per la sua capacità di processare pagamenti Visa, MasterCard e American Express – incluso tramite Apple Pay – tramite l’API di Stripe.

Sicurezza Informatica

Chrome risolve problema e CISA pubblica Avvisi ICS e vulnerabilità

Tempo di lettura: 2 minuti. Google rilascia una correzione per Chrome per risolvere il problema delle pagine vuote. CISA pubblica un avviso ICS e aggiunge due nuove vulnerabilità note sfruttate al catalogo.

Google ha rilasciato una correzione per il suo browser Chrome per risolvere un problema critico che causava la visualizzazione di pagine vuote durante il cambio delle schede e, contemporaneamente, la Cybersecurity and Infrastructure Security Agency (CISA) ha pubblicato nuovi avvisi riguardanti la sicurezza dei sistemi di controllo industriale (ICS) e ha aggiunto due nuove vulnerabilità note sfruttate al suo catalogo, evidenziando i rischi crescenti per le infrastrutture digitali. Queste notizie sottolineano l’importanza di rimanere aggiornati sulle ultime minacce e le migliori pratiche di sicurezza per proteggere le reti e i dati sensibili.

Google Chrome risolve il problema delle pagine vuote durante il cambio delle schede

Google ha avviato il rollout di una correzione lato server per un problema noto che riguarda il browser Chrome, causando la temporanea scomparsa del contenuto delle pagine web quando gli utenti cambiano tra le schede aperte. Questo problema è stato segnalato dagli utenti che hanno riscontrato difficoltà nel caricamento dei siti web e un utilizzo eccessivo delle risorse in alcuni casi.

Un responsabile del supporto di Google Chrome ha confermato sul sito della community aziendale che il team ha investigato i rapporti e determinato la causa di questo comportamento. Google ha già implementato un aggiornamento lato server per risolvere il problema, e gli utenti non devono intraprendere alcuna azione specifica per ricevere questo aggiornamento. Tuttavia, è consigliato riavviare il browser per garantire che l’aggiornamento venga applicato più rapidamente. L’aggiornamento è in fase di distribuzione graduale e dovrebbe risolvere il problema per tutti gli utenti nei prossimi giorni.

CISA rilascia un avviso per i sistemi di controllo industriale (ICS)

Il 21 maggio 2024, la CISA ha pubblicato un nuovo avviso riguardante i sistemi di controllo industriale (ICS). Questi avvisi forniscono informazioni tempestive sui problemi di sicurezza attuali, vulnerabilità ed exploit relativi agli ICS.

ICSA-24-142-01 LCDS LAquis SCADA

CISA incoraggia utenti e amministratori a esaminare i nuovi avvisi per dettagli tecnici e mitigazioni.

CISA aggiunge due nuove vulnerabilità note sfruttate al catalogo

La CISA ha aggiunto due nuove vulnerabilità al suo catalogo di vulnerabilità note sfruttate, basandosi su prove di sfruttamento attivo. Le vulnerabilità aggiunte sono:

- CVE-2024-4947: Vulnerabilità di confusione di tipo in Google Chromium V8.

- CVE-2023-43208: Vulnerabilità di deserializzazione di dati non fidati in NextGen Healthcare Mirth Connect.

Questi tipi di vulnerabilità sono spesso vettori di attacco frequenti per attori di minacce informatiche e rappresentano rischi significativi per le infrastrutture federali. Il Binding Operational Directive (BOD) 22-01 richiede alle agenzie del Federal Civilian Executive Branch (FCEB) di sanare le vulnerabilità identificate entro la data prevista per proteggere le reti FCEB dalle minacce attive. Sebbene il BOD 22-01 si applichi solo alle agenzie FCEB, CISA esorta tutte le organizzazioni a ridurre la loro esposizione agli attacchi informatici dando priorità alla tempestiva sanatoria delle vulnerabilità del catalogo come parte della loro pratica di gestione delle vulnerabilità.

Sicurezza Informatica

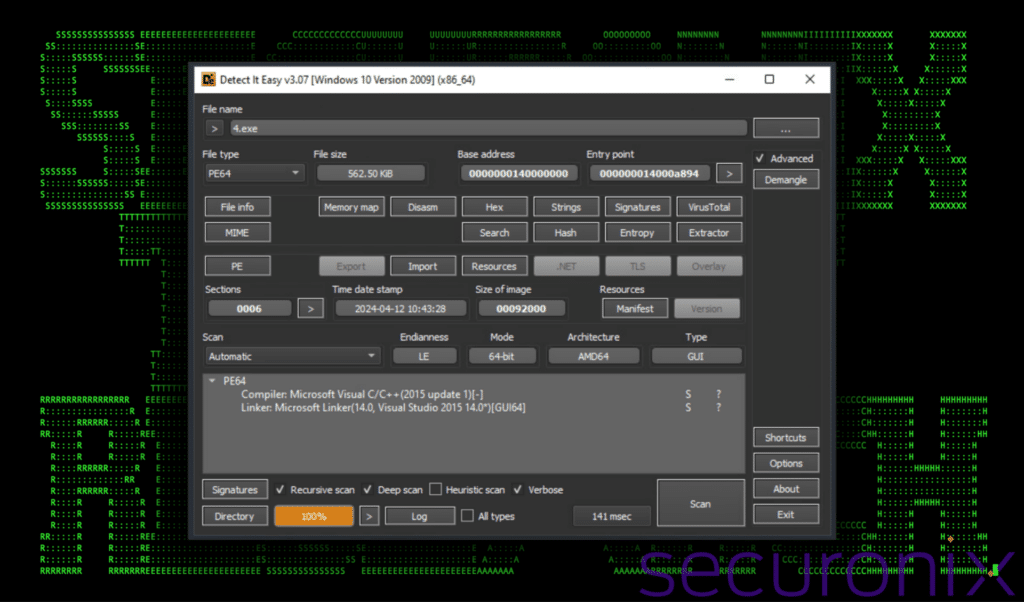

CLOUD#REVERSER: Attacco Malware sofisticato basato su Cloud

Tempo di lettura: 2 minuti. CLOUD#REVERSER: malware distribuito attraverso i servizi cloud sfrutta il trucco dell’Unicode per ingannare gli utenti

Il team di ricerca sulle minacce di Securonix ha scoperto una nuova catena di infezione sofisticata, denominata CLOUD#REVERSER, che sfrutta i servizi di archiviazione cloud popolari come Google Drive e Dropbox per orchestrare le operazioni dannose degli attori delle minacce. Questo metodo utilizza piattaforme cloud legittime per diffondere malware e esfiltrare dati sensibili, mantenendo al contempo un basso profilo nella rete.

Catena di Infezione Iniziale

L’attacco inizia quando l’utente riceve un’email di phishing e scarica un archivio zip inviato come allegato. Il file zip contiene un file eseguibile modificato per sembrare un’icona di file Excel di Microsoft Office. L’estensione del file viene mascherata utilizzando caratteri di inversione da sinistra a destra (LTRO), facendo apparire il file come un documento Excel legittimo.

Quando l’utente fa doppio clic sul file, pensando di aprire un foglio di calcolo, si attiva l’infezione da malware. L’eseguibile è relativamente piccolo (circa 560KB) e compila utilizzando Visual Studio 2015. Dopo l’esecuzione, il payload scrive diversi file nella directory C:\ProgramData, spesso utilizzata dai malware per il loro staging.

Esecuzione dei Payload

Dopo aver scritto i file nella directory, il malware esegue un file VBScript (3156.vbs) che, a sua volta, esegue ulteriori script e file temporanei. Il malware crea attività pianificate che eseguono i payload ad intervalli regolari, garantendo la persistenza nel sistema.

Utilizzo di Google Drive e Dropbox

Il malware utilizza script PowerShell per interagire con le API di Google Drive e Dropbox, caricando e scaricando file da queste piattaforme cloud. Questi script gestiscono l’autenticazione OAuth 2.0 e utilizzano tecniche avanzate come la codifica base64 per eseguire comandi dannosi.

Raccomandazioni per la Sicurezza

- Evitare di scaricare file o allegati da fonti esterne non richieste, specialmente se il messaggio è inaspettato o crea un senso di urgenza.

- Monitorare le directory comuni di staging del malware, in particolare le attività correlate agli script nelle directory scrivibili a livello globale come C:\ProgramData.

- Implementare robusti sistemi di logging degli endpoint per rilevare attività sospette, includendo il logging avanzato dei processi e degli script PowerShell.

Conclusione

La campagna CLOUD#REVERSER dimostra l’ingegno degli attori delle minacce nel sfruttare piattaforme cloud legittime per le loro operazioni dannose. La capacità del malware di aggiornarsi dinamicamente e di mantenere la persistenza utilizzando attività pianificate e script PowerShell sottolinea la necessità di strategie di sicurezza avanzate e proattive per proteggere le reti aziendali.

Sicurezza Informatica

Llama Drama: vulnerabilità critica minaccia catena software AI

Tempo di lettura: 2 minuti. La vulnerabilità CVE-2024-34359 nel pacchetto “llama_cpp_python” mette a rischio la sicurezza della catena di approvvigionamento del software AI. Aggiornare subito per mitigare.

La vulnerabilità critica CVE-2024-34359, Llama Drama, recentemente scoperta nel pacchetto Python “llama_cpp_python”, mette in luce gravi rischi per la sicurezza della catena di approvvigionamento del software, in particolare nelle applicazioni AI. Questa vulnerabilità consente agli attaccanti di eseguire codice arbitrario attraverso l’uso improprio del motore di template Jinja2.

Dettagli della vulnerabilità

La vulnerabilità CVE-2024-34359, identificata dall’utente GitHub “retr0reg”, colpisce il popolare pacchetto Python “llama_cpp_python”, utilizzato per l’integrazione di modelli AI con Python. Questo pacchetto, integrando le capacità di Python con le prestazioni del C++, viene utilizzato in oltre 6.000 modelli su Hugging Face, rendendo potenzialmente vulnerabili numerose applicazioni.

Il problema principale risiede nel modo in cui Jinja2, un motore di template per la generazione di contenuti dinamici, viene utilizzato per elaborare i dati dei modelli senza le dovute misure di sicurezza come il sandboxing. Questo errore consente agli attaccanti di iniettare template malevoli che possono eseguire codice arbitrario sul sistema ospite, compromettendo dati e operazioni.

Implicazioni della Vulnerabilità SSTI

La vulnerabilità SSTI (Server-Side Template Injection) può portare a una serie di azioni non autorizzate, tra cui il furto di dati, la compromissione del sistema e l’interruzione delle operazioni. Considerando il ruolo critico dei sistemi AI nel trattamento di dati sensibili, le conseguenze di tali vulnerabilità possono essere ampie, influenzando la privacy degli individui e l’integrità operativa delle organizzazioni.

Rischi nella Sicurezza dell’AI e della Catena di Approvvigionamento

Questa vulnerabilità mette in evidenza un problema cruciale: la sicurezza dei sistemi AI è strettamente legata alla sicurezza delle loro catene di approvvigionamento. Le dipendenze da librerie e framework di terze parti possono introdurre vulnerabilità che compromettono interi sistemi. I principali rischi includono:

- Superficie di Attacco Estesa: Le integrazioni tra sistemi significano che una vulnerabilità in un componente può influenzare i sistemi connessi.

- Sensibilità dei Dati: I sistemi AI spesso gestiscono dati particolarmente sensibili, rendendo le violazioni molto impattanti.

- Rischio di Terze Parti: La dipendenza da librerie o framework esterni può introdurre vulnerabilità inattese se questi componenti non sono gestiti in modo sicuro.

Misure di Mitigazione

La vulnerabilità è stata affrontata nella versione 0.2.72 del pacchetto “llama_cpp_python”, che include un miglioramento delle misure di sandboxing e di validazione dell’input. Le organizzazioni sono invitate ad aggiornare prontamente a questa versione per proteggere i propri sistemi.

La scoperta della vulnerabilità CVE-2024-34359, Llama Drama, sottolinea l’importanza di pratiche di sicurezza vigili durante tutto il ciclo di vita dei sistemi AI e dei loro componenti. Man mano che la tecnologia AI diventa più integrata nelle applicazioni critiche, garantire che questi sistemi siano costruiti e mantenuti con un approccio orientato alla sicurezza è vitale per proteggere contro potenziali minacce che potrebbero minare i benefici della tecnologia.

Inchieste1 settimana fa

Inchieste1 settimana faMelinda lascia la Bill Gates Foundation e ritira 12,5 Miliardi di Dollari

L'Altra Bolla1 settimana fa

L'Altra Bolla1 settimana faDiscord celebra il nono compleanno con aggiornamenti e Giveaway

Inchieste7 giorni fa

Inchieste7 giorni faTerrore in Campania: dati sanitari di SynLab nel dark web

Smartphone5 giorni fa

Smartphone5 giorni faSamsung Galaxy S25 Ultra: Quattro fotocamere in Arrivo

Economia5 giorni fa

Economia5 giorni faTemu accusata di violare il DSA dell’UE: reclami dei consumatori

Economia5 giorni fa

Economia5 giorni fa40 Milioni di persone si abbonano al piano con Pubblicità di Netflix

Smartphone1 settimana fa

Smartphone1 settimana faSamsung Galaxy S25 Ultra avrà una Fotocamera rispetto all’S24

Economia1 settimana fa

Economia1 settimana faCy4Gate: accordo da un milione con Innovery