Truffe online

I truffatori e i disonesti al telefono: è possibile fermarli?

Tempo di lettura: 4 minuti. I consigli di Sophos e l’invito di Matrice Digitale a segnalarli al nostro modello

Le telefonate truffa sono nel migliore dei casi un fastidio, perché sono invadenti, e nel peggiore un male sociale e finanziario, perché sfruttano le persone vulnerabili. Probabilmente ne ricevete decine o centinaia all’anno, spesso a ondate di parecchie al giorno, in cui chi chiama afferma di provenire da Amazon (per un addebito sulla carta di credito che non esiste), da Microsoft (per un virus informatico che non esiste), dalla polizia (per una violazione del diritto d’autore che non avete commesso), dalla vostra banca (per transazioni sospette che in realtà non sono avvenute), dall’ufficio delle imposte (per una sanzione che non dovete)…

… o da qualsiasi altra fonte che vi metta sotto pressione per farvi accettare di fare qualcosa di cui poi vi pentirete, come trasferire denaro dal vostro conto bancario, consegnare informazioni personali come password o dati di carte di pagamento, o installare un software dannoso che permetta ai truffatori di rovistare a distanza nel vostro computer. I truffatori di questo tipo hanno di solito sede in call center criminali ad alta pressione al di fuori del vostro Paese, ma utilizzano servizi di chiamata basati su Internet che costano pochi centesimi al minuto per effettuare chiamate in qualsiasi parte del mondo, pur comparendo sul vostro telefono con un numero locale per dare loro un’aria di legittimità e tracciabilità.

Non proprio una truffa

A volte, però, chi chiama non è un vero e proprio truffatore, ma ha sede nel vostro Paese, lavora per una società registrata e chiama da un numero che è davvero locale. Potrebbero promuovere un servizio legittimo, come ad esempio qualcosa di ecologico che ha a che fare con l’energia verde, l’isolamento del tetto o le finestre a doppio vetro, ma potrebbero chiamarvi contro la vostra volontà, persino chiamarvi ripetutamente dopo che avete chiesto loro di smettere di farlo, usare tattiche di vendita ad alta pressione e fare affermazioni discordanti o addirittura disoneste per legittimare le loro chiamate. Riceviamo molte chiamate indesiderate e, sebbene i truffatori veri e propri (quelli che non hanno nulla di reale da vendere e nulla di anche solo vagamente legittimo da offrire) siano più numerosi dei “truffatori”, riceviamo comunque molte chiamate che provengono davvero dal luogo e che rappresentano aziende locali registrate che affermano di operare legalmente in questo Paese. Siamo inseriti nell’equivalente locale della lista nazionale “Do Not Call” (conosciuta nel Regno Unito con il nome neutro e blando di TPS, acronimo di Telephone Preference Service, come se qualcuno volesse scegliere di aderire a questo servizio), quindi nessuno di questi chiamanti, sia che si tratti di veri e propri criminali informatici sia che si tratti di semplici venditori telefonici locali, dovrebbe chiamare.

E questo solleva due domande correlate:

- Vale la pena denunciare i truffatori veri e propri? Quasi certamente non rientrano nella giurisdizione delle autorità locali e, anche se vengono cacciati dal loro attuale servizio di telefonia via Internet, torneranno presto attraverso un altro servizio. I nomi di chi chiama sono falsi e comunque non lavorano per le aziende o le organizzazioni che dichiarano. Perché denunciarli se è probabile che non si arrivi a nulla?

- Vale la pena di denunciare i truffatori locali? Dato che sanno di poter essere rintracciati e non cercano di nascondersi, spesso si ha l’impressione che debbano avere una sorta di cuscinetto normativo. Di certo, a volte, le loro telefonate sono impostate come se facessero parte di un programma governativo ufficiale, per dare l’impressione di avere il diritto (o addirittura l’obbligo) di chiamare l’utente. Perché preoccuparsi di denunciarli se hanno una storia di copertura apparentemente valida?

La risposta a entrambe le domande precedenti è: “Sì, è così”.

Segnalaci una truffa

Per essere chiari, non stiamo suggerendo che sia vostro dovere civico denunciare ogni telefonata truffaldina o dubbia che ricevete, perché anche nei Paesi in cui la segnalazione delle chiamate è stata resa molto efficiente, richiede la registrazione del numero del chiamante, l’annotazione di tutti i dettagli che riuscite a ricordare e la successiva consultazione di un sito web per inserire tutte le informazioni offensive. Fare tutto questo ogni volta che si riceve una chiamata indesiderata è un’impresa per la quale la maggior parte delle persone non ha tempo. Ma se nessuno dice mai nulla, potete essere certi che l’autorità di regolamentazione del vostro paese non potrà fare nulla. D’altra parte, se un numero sufficiente di persone si prende la briga di inviare segnalazioni, a volte le autorità di regolamentazione si trovano in una posizione legale forte per fare qualcosa, anche se sembra piuttosto modesto rispetto alla portata e all’impegno degli operatori contro cui stanno agendo. Ad esempio, l’Information Commissioner’s Office (ICO) ha aperto il suo conto per il Cybersecurity Awareness Month di quest’anno con azioni esecutive contro quattro venditori britannici di prodotti e servizi presumibilmente ecologici: Posh Windows UK (multato per 150.000 sterline per aver chiamato quasi mezzo milione di abbonati al telefono “da non chiamare”), Green Logic UK (multato per 40.000 sterline), Eco Spray Insulations (multato per 100.000 sterline) e Euroseal Windows (multato per 80.000 sterline). Queste multe (o, più precisamente, sanzioni pecuniarie) possono sembrare molto modeste, in genere si aggirano intorno a meno di una sterlina per ogni persona che è stata chiamata illegalmente, ma almeno fanno capire che le aziende che non rispettano le regole saranno punite. Sospettiamo anche, o almeno speriamo, che con l’aumentare delle multe di questo tipo e la loro pubblicità, la scusa che un’azienda “non ha consapevolmente deciso di violare le norme sulla privacy effettuando chiamate illegali”, o parole di questo tipo, avrà sempre meno peso…

… e che sempre più vittime di questo tipo di chiamate saranno disposte a fornire prove all’autorità di regolamentazione per dare seguito alle denunce.

Ad esempio, in uno dei casi sopra citati, la confutazione da parte dell’ICO dell’affermazione dell’azienda di aver acquisito il consenso tramite visite domiciliari di persona è stata notevolmente aiutata da un denunciante che ha riferito:

[L’affermazione secondo cui avrei fornito i miei dati a un venditore ambulante che ha chiamato a casa mia è totalmente fittizia, in quanto mando sempre a quel paese i venditori porta a porta, soprattutto quelli di doppi vetri. Non so come abbiano avuto il mio numero di telefono fisso. Ho chiesto più volte di rimuovere i miei dati dal loro database. Hanno continuato a telefonarmi in diverse occasioni e ogni volta ho chiesto loro da dove avessero preso i miei dati…

Allo stesso modo, anche se l’autorità di regolamentazione può fare ben poco per perseguire direttamente i truffatori puri provenienti da altri Paesi, denunciare regolarmente i trasgressori significa almeno attirare l’attenzione sulle società di telefonia via Internet che sono felici di fornire servizi a questi truffatori.

In ultima analisi, questo può occasionalmente far emergere prove sufficienti sui clienti del fornitore di servizi per convincere le autorità del paese in cui hanno sede i truffatori a indagare da parte loro e ad affrontare i truffatori nella loro giurisdizione di origine.

Sicurezza Informatica

Arresti in Europa per una Truffa da 645 Milioni di Euro nel Caso JuicyFields

Tempo di lettura: 2 minuti. Un’operazione coordinata ha portato all’arresto di 9 sospetti nella frode d’investimento JuicyFields da 645 milioni di euro.

Una vasta operazione di polizia, supportata da Europol e Eurojust, ha portato all’arresto di nove sospetti coinvolti nella frode d’investimento “JuicyFields”, una delle più grandi truffe di crowdsourcing legate alla coltivazione di cannabis a scopo medicinale. Gli arresti sono il risultato di un’indagine congiunta che ha coinvolto più di 400 agenti di polizia in 11 paesi.

Dettagli dell’Operazione

Il giorno dell’azione, l’11 aprile 2024, sono stati eseguiti nove mandati di arresto e 38 perquisizioni domiciliari. Durante l’indagine e l’operazione, sono stati sequestrati o congelati beni per un totale di circa 8.921.000 euro, tra cui 4.700.000 euro in conti bancari, 1.515.000 euro in criptovalute, 106.000 euro in contanti e 2.600.000 euro in beni immobili. Sono stati inoltre sequestrati veicoli di lusso, opere d’arte, vari oggetti di lusso, nonché un gran numero di dispositivi elettronici e documenti.

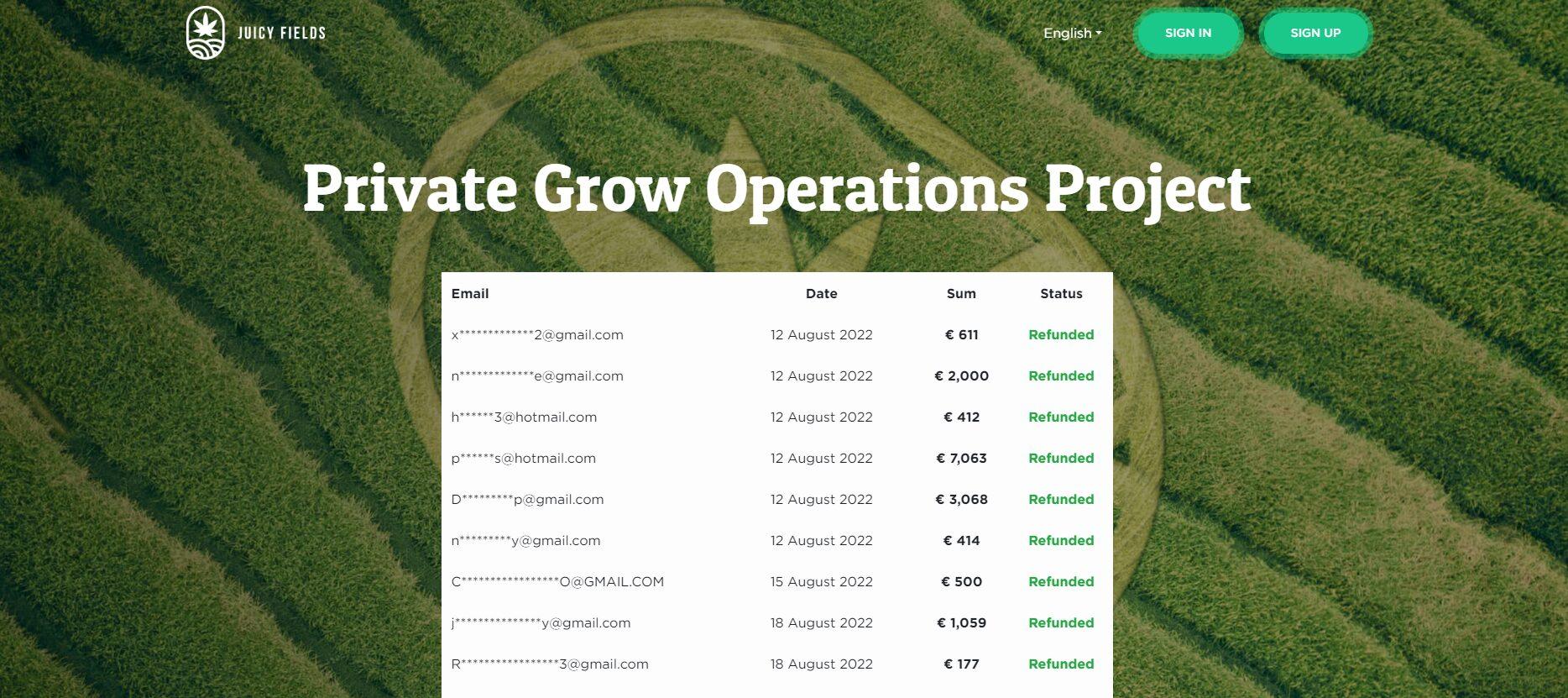

Il Caso JuicyFields

JuicyFields è stata pubblicizzata come una piattaforma di crowdsourcing per la coltivazione, la raccolta e la distribuzione di piante di cannabis per uso medicinale. Gli investitori, che dovevano investire almeno 50 euro, erano stati attratti con la promessa di profitti elevati dalla vendita di marijuana a compratori autorizzati. Nonostante le promesse di rendimenti annuali del 100% o più, la piattaforma non ha mai rivelato come avrebbe raggiunto tali risultati. Alla fine, si è rivelato un classico schema Ponzi, dove i soldi degli investitori venivano usati per pagare i rendimenti agli investitori precedenti, piuttosto che per generare profitti legittimi.

Implicazioni Legali e di Sicurezza

L’intera operazione ha richiesto una coordinazione significativa a causa della complessità della frode e della vasta gamma di paesi coinvolti. Il team di investigazione congiunto, guidato dalle autorità di polizia tedesche e spagnole, dalla Gendarmerie francese e supportato da Europol, ha dovuto ricostruire una complessa rete di evidenze digitali per preparare questo ondata di arresti. Un obiettivo ad alto valore, ritenuto uno degli organizzatori principali dello schema, è stato rintracciato nella Repubblica Dominicana e arrestato con la collaborazione delle autorità locali.

Ruolo di Europol

Europol ha avuto un ruolo cruciale nell’indagine, coordinando le operazioni e fornendo supporto analitico su misura. Inoltre, ha condiviso i risultati delle indagini finanziarie e altre informazioni di intelligence con i paesi coinvolti. Il giorno dell’azione, Europol ha dispiegato ufficiali con uffici mobili in varie località globali per assistere con la coordinazione delle misure coercitive legali.

Questa operazione dimostra l’efficacia della cooperazione internazionale nel combattere le frodi online complesse e transnazionali. Inoltre, evidenzia l’importanza per gli investitori di rimanere vigili e scettici di fronte a opportunità d’investimento online che sembrano troppo belle per essere vere.

Truffe online

Truffa dei buoni SHEIN da 300 euro, scopri come proteggerti

Tempo di lettura: < 1 minuto. La truffa dei buoni SHEIN da 300 euro sta facendo nuovamente vittime in Italia, con un’impennata di segnalazioni soprattutto su piattaforme come TikTok. In questo articolo, esploreremo le dinamiche di questa truffa e ti forniremo consigli utili su come difenderti.

Il ritorno della truffa SHEIN

Dopo essere stata affrontata nel corso del 2023, la truffa delle fake gift card SHEIN è tornata a far parlare di sé, con una nuova ondata di attacchi tra marzo e aprile 2024. Questa volta, i truffatori stanno sfruttando i social media per raggiungere le loro vittime.

Come funziona la truffa

I malintenzionati contattano le persone tramite social media, email e WhatsApp, proponendo la possibilità di vincere buoni del valore di 200, 300 o 500 euro spendibili su SHEIN. Tuttavia, dietro queste promesse si cela un inganno: i link forniti reindirizzano a siti falsi che imitano il vero sito di SHEIN. Una volta lì, viene chiesto agli utenti di compilare sondaggi o fornire dati sensibili, con la falsa promessa di ricevere i premi promessi. In realtà, gli hacker possono accedere ai dati delle carte di credito o di debito degli utenti, utilizzandoli per effettuare transazioni non autorizzate.

Come proteggerti

Per evitare di cadere vittima di questa truffa, è importante seguire alcuni semplici accorgimenti. In primo luogo, ricorda che SHEIN non richiede mai pagamenti tramite email, ma solo attraverso la sua applicazione ufficiale. Inoltre, controlla sempre che i contatti da parte di SHEIN avvengano tramite account ufficiali, identificabili dai domini di posta elettronica @shein.com o @sheingroup.com. Infine, evita di cliccare su link inviati da mittenti sospetti e non fornire mai dati sensibili a siti web non affidabili.

Consigli

La truffa dei buoni SHEIN continua a rappresentare una minaccia per gli utenti di internet, ma seguendo alcuni semplici accorgimenti è possibile proteggersi efficacemente. Ricorda sempre di prestare attenzione ai segnali di allarme e di verificare l’autenticità delle comunicazioni prima di fornire qualsiasi tipo di informazione personale online.

Truffe online

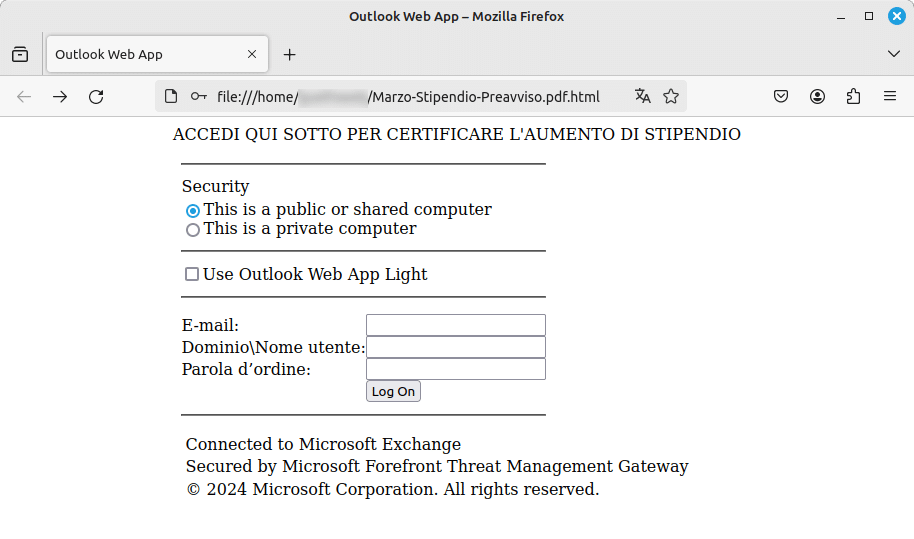

CERT-AgID scopre campagna di Phishing mirata alle PA tramite Email di Outlook

Tempo di lettura: 2 minuti. Il CERT-AgID avverte di una campagna di phishing che prende di mira le PA italiane, cercando di rubare credenziali di Outlook tramite email ingannevoli.

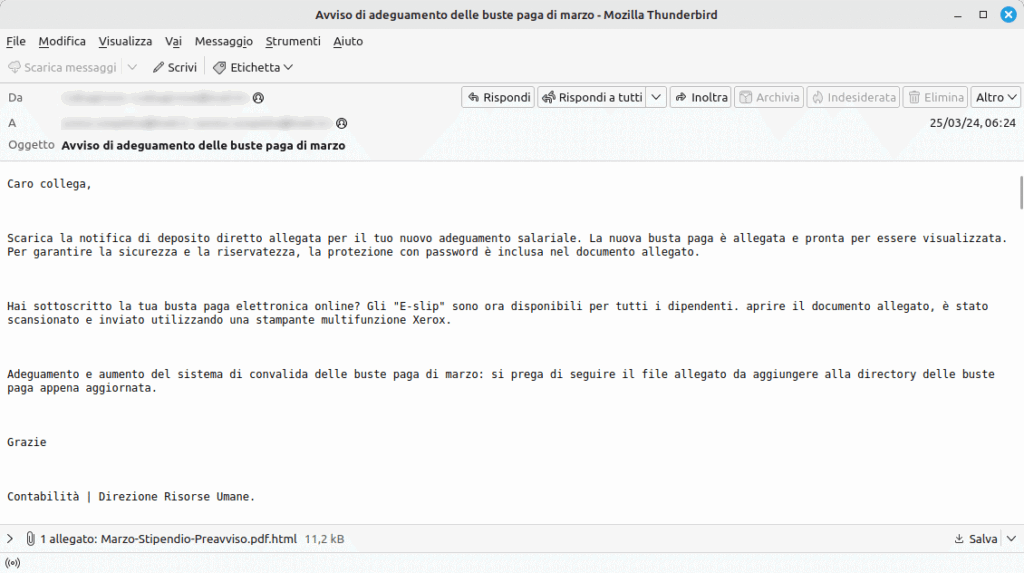

Il CERT-AgID (Centro di Certificazione dell’Agenzia per l’Italia Digitale) ha rivelato dettagli su una campagna di phishing attualmente in corso, mirata specificamente alle Pubbliche Amministrazioni italiane. L’obiettivo degli aggressori è di sottrarre credenziali di accesso agli account di posta elettronica MS Outlook, camuffando le loro email fraudolente da comunicazioni ufficiali di reparti HR o contabilità.

Metodologia dell’attacco

Le email di phishing inviate fingono di informare i destinatari su presunti aggiustamenti salariali o accessi a buste paga elettroniche. Questo approccio è calcolato per attrarre l’attenzione dei destinatari e convincerli ad agire, aprendo gli allegati o seguendo link dannosi.

Oggetto dell’email: “Avviso di adeguamento delle buste paga di marzo” Allegato: presenta una doppia estensione .pdf.html, indicando un tentativo di mascherare un file HTML come un innocuo PDF.

Indicatori di Phishing

Per riconoscere questi tentativi fraudolenti, il CERT-AgID mette in evidenza alcuni campanelli d’allarme:

- Sollecitazioni all’azione urgente.

- Allegati sospetti con doppie estensioni.

- Richieste di inserimento credenziali.

- Uso di un linguaggio generico e presenza di errori grammaticali.

Meccanismo dell’Allegato

Una volta aperto l’allegato, l’utente viene indirizzato a una pagina di phishing che simula l’aspetto di una legittima richiesta di login, tentando di catturare le credenziali inserite.

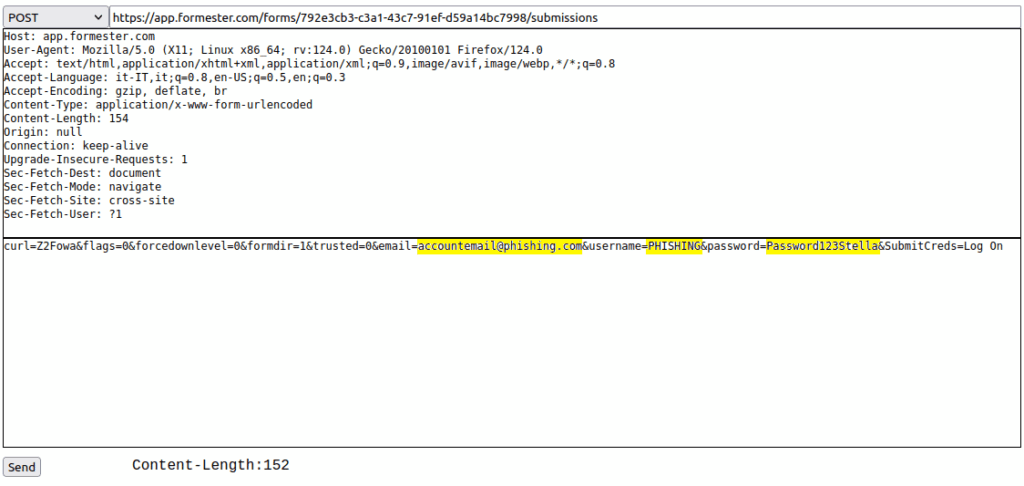

Tecniche di Abuso

Gli aggressori hanno abusato dei servizi di Form builder online, come il sito gratuito formester.com, per creare e gestire le pagine di phishing, rendendo più semplice la raccolta delle informazioni inserite dalle vittime.

Indicatori di Compromissione (IoC)

Per assistere le Pubbliche Amministrazioni nella difesa contro queste minacce, il CERT-AgID ha condiviso gli Indicatori di Compromissione rilevati, facilitando l’identificazione e il blocco di ulteriori tentativi di phishing.

Raccomandazioni

Il CERT-AgID sottolinea l’importanza della vigilanza e dell’adozione di buone pratiche di sicurezza, come il controllo accurato di email e allegati, la verifica dell’attendibilità delle richieste di login e l’uso di soluzioni anti-phishing, per proteggere le infrastrutture delle Pubbliche Amministrazioni da questi attacchi.

Robotica1 settimana fa

Robotica1 settimana faCome controllare dei Robot morbidi ? MIT ha un’idea geniale

Inchieste6 giorni fa

Inchieste6 giorni faMelinda lascia la Bill Gates Foundation e ritira 12,5 Miliardi di Dollari

L'Altra Bolla7 giorni fa

L'Altra Bolla7 giorni faDiscord celebra il nono compleanno con aggiornamenti e Giveaway

Inchieste6 giorni fa

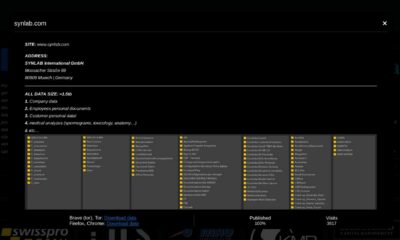

Inchieste6 giorni faTerrore in Campania: dati sanitari di SynLab nel dark web

Economia1 settimana fa

Economia1 settimana faBan in Germania per alcuni prodotti Motorola e Lenovo

Smartphone4 giorni fa

Smartphone4 giorni faSamsung Galaxy S25 Ultra: Quattro fotocamere in Arrivo

Smartphone1 settimana fa

Smartphone1 settimana faSamsung Galaxy S25 Ultra avrà una Fotocamera rispetto all’S24

Economia4 giorni fa

Economia4 giorni faTemu accusata di violare il DSA dell’UE: reclami dei consumatori