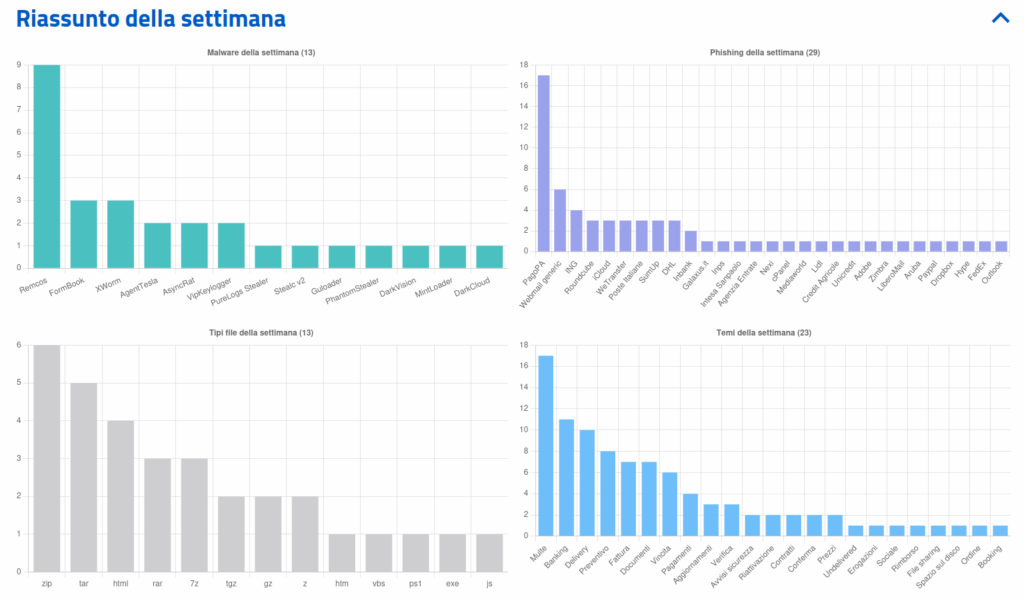

La certificazione AGID ha pubblicato una sintesi delle campagne malevole attive nella settimana dal 20 al 26 settembre 2025, evidenziando attacchi di phishing, diffusione di malware e sfruttamento di vulnerabilità critiche. Parallelamente, la violazione dati che ha colpito Volvo North America tramite un fornitore terzo conferma il peso crescente degli attacchi ransomware nella supply chain. Questi sviluppi delineano un panorama cyber in rapida evoluzione, con rischi crescenti per pubbliche amministrazioni, settore privato e dipendenti aziendali, sottolineando la necessità di strategie di difesa proattive e multilivello.

Panoramica delle campagne phishing

Secondo CERT-AGID, la settimana ha registrato un incremento del 15 percento nelle campagne di phishing rispetto al periodo precedente. Attaccanti hanno imitato enti governativi e istituzioni finanziarie, inviando email contraffatte con allegati che simulavano documenti ufficiali o link a siti clonati. Obiettivo principale: sottrarre credenziali bancarie e dati sensibili. Le campagne hanno colpito PMI e utenti privati, sfruttando domini visivamente simili a quelli legittimi. Sono stati segnalati anche casi di smishing, che amplificano il raggio d’azione. Gli esperti stimano perdite economiche annuali di milioni di euro legate a queste attività fraudolente. CERT-AGID raccomanda filtri avanzati, formazione continua e controlli sulle email per ridurre il rischio di compromissione.

Diffusione di malware e ransomware

La settimana ha visto la diffusione di Amatera Stealer, malware capace di sottrarre credenziali da browser e wallet di criptovalute, e di PureMiner, utilizzato per mining illecito di risorse GPU. In parallelo, varianti di PlugX hanno sfruttato tecniche di hijacking DLL per stabilire backdoor persistenti. Il ransomware DragonForce ha colpito enti pubblici con richieste di riscatti elevati, mentre campagne fileless hanno eluso i sistemi antivirus tradizionali. Le infezioni si sono concentrate in Europa orientale, con l’Ucraina come target principale. CERT-AGID ha fornito hash e IOC per migliorare il rilevamento, evidenziando come i malware stiano diventando sempre più sofisticati e vicini alle tattiche degli APT statali.

Vulnerabilità sfruttate e dati statistici

Tra le vulnerabilità più critiche segnalate figura la CVE-2025-10035 in Fortra GoAnywhere, con punteggio CVSS 10.0, che consente RCE pre-auth. Exploit di questa falla sono stati registrati dal 10 settembre, colpendo infrastrutture enterprise in Europa. Altre vulnerabilità hanno riguardato Salesforce Agentforce, con la falla Forceleak che sfrutta tecniche di prompt injection per esfiltrare dati tramite agenti AI. Le statistiche CERT-AGID mostrano un aumento del 20 percento delle campagne phishing settimanali e una diffusione sempre più ampia di malware fileless. L’Italia ha registrato picchi di attacchi diretti a enti governativi, confermando la necessità di patch tempestive e di misure difensive avanzate come WAF e sistemi EDR.

Raccomandazioni di mitigazione CERT-AGID

Il report conclude con indicazioni pratiche: aggiornamento rapido dei software vulnerabili, implementazione di autenticazione a più fattori, monitoraggio costante dei log per rilevare anomalie e backup regolari in ambienti isolati per mitigare l’impatto dei ransomware. L’uso di EDR risulta fondamentale contro i malware fileless, mentre la formazione continua degli utenti rimane una delle difese più efficaci contro il phishing. CERT-AGID ribadisce l’importanza della collaborazione internazionale per condividere intelligence e migliorare la resilienza complessiva.

Violazione dati a Volvo North America

Il 2 settembre 2025, Volvo North America ha confermato una violazione derivante dall’attacco ransomware al fornitore Miljödata, avvenuto il 20 agosto. Il gruppo DataCarry ha rivendicato l’operazione, pubblicando su dark web file contenenti 870.000 indirizzi email unici e dati sensibili come nomi, numeri di previdenza sociale, indirizzi e informazioni occupazionali. L’attacco ha colpito il sistema Adato, usato per la gestione delle assenze e dei processi di riabilitazione dei dipendenti, coinvolgendo complessivamente 1,5 milioni di individui. Volvo ha confermato l’impatto ma non ha rilevato attività malevole nei propri sistemi interni.

Implicazioni per dipendenti e settore automotive

I dati sottratti espongono i dipendenti a rischi concreti di furto d’identità e frodi. L’incidente evidenzia le vulnerabilità della supply chain HR, dove i fornitori di servizi esterni diventano bersagli privilegiati. Miljödata ha rafforzato le misure di sicurezza e avviato collaborazioni con esperti di cybersecurity, mentre Volvo continua il monitoraggio. Tuttavia, la violazione solleva interrogativi su responsabilità legali, con possibili class action per negligenza e danni reputazionali significativi. L’episodio conferma il trend degli attacchi ransomware contro fornitori terzi come vettore per colpire clienti corporate, una dinamica sempre più frequente nel settore automotive e in altri comparti industriali.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.