Cyber Security

5 principali tipologie di gruppi di cybercriminalità

Tempo di lettura: 2 minuti. Scopri le cinque principali tipologie di gruppi di cybercriminalità e come rafforzare la tua strategia di difesa.

Il mondo della cybercriminalità ha visto una crescente specializzazione, con attori malintenzionati che uniscono le loro competenze per formare il Cybercrime as a Service (CaaS). Questa evoluzione ha portato alla formazione di gruppi specializzati in diverse fasi del ciclo di attacco, rendendo gli attacchi sempre più sofisticati e difficili da rilevare.

Access as a Service (AaaS)

L’Access as a Service (AaaS) rappresenta un’offerta nel mondo sotterraneo in cui gli attori malintenzionati vendono l’accesso alle reti aziendali. Esistono tre tipi di venditori AaaS:

Attori opportunistici che, notando una domanda, hanno deciso di trarre profitto.

Venditori dedicati, per i quali guadagnare e vendere accessi rappresenta un lavoro a tempo pieno.

Negozi online, che generalmente garantiscono l’accesso solo a una singola macchina, non a una rete o a un’intera azienda.

Ransomware as a Service (RaaS)

Il Ransomware as a Service (RaaS) è uno dei principali motivi dell’aumento degli attacchi ransomware. Questo servizio ha permesso anche a hacker meno esperti di lanciare attacchi su grandi organizzazioni. Nel primo trimestre del 2022, si è registrato un aumento del 63,2% dei gruppi di estorsione RaaS. Nel primo semestre del 2023, sono state identificate 14 nuove famiglie di ransomware.

Bulletproof Hosting

I servizi di hosting bulletproof sono essenziali per mantenere un’operazione di cybercriminalità in funzione. Questi servizi sono rifugi virtuali dove gli attori malintenzionati possono archiviare file o malware necessari per le loro campagne di attacco.

Crowdsourcing

I cybercriminali hanno iniziato a sfruttare il crowdsourcing per la loro ricerca e sviluppo offensivo. Questo tipo di cybercriminalità ha visto una crescita negli ultimi due anni, con concorsi pubblici nel mondo sotterraneo alla ricerca di nuovi metodi di attacco.

Phishing as a Service

Il phishing è una delle tecniche di attacco più comuni e costose. Come RaaS o AaaS, questa tecnica permette anche a chi ha una conoscenza di base del panorama della sicurezza informatica di lanciare un attacco di phishing.

Strategie di difesa dalla cybercriminalità

Per affrontare le diverse tipologie di gruppi di cybercriminalità, le imprese possono implementare una strategia di difesa che si concentra sulla rilevazione e prevenzione dell’accesso iniziale. Alcuni componenti chiave di una strategia di sicurezza efficace includono la partnership con un fornitore di sicurezza, l’adozione di un approccio zero trust alla sicurezza della rete, l’istituzione di un playbook di risposta agli incidenti, e l’utilizzo di una piattaforma di sicurezza unificata con capacità XDR secondo quanto riferito da Trend Micro.

Cyber Security

Sanzioni contro l’amministratore di LockBit

Tempo di lettura: 2 minuti. Nuove sanzioni globali contro l’amministratore di LockBit per crimini ransomware e azioni legali in corso.

In un recente sviluppo internazionale, autorità del Regno Unito, Stati Uniti e Australia hanno rivelato la seconda fase dell’Operazione Cronos contro LockBit, una delle operazioni di ransomware più pervasive al mondo con sanzioni. Il russo identificato come amministratore e sviluppatore di LockBit è ora soggetto a congelamenti di beni e divieti di viaggio imposti dal Foreign, Commonwealth and Development Office del Regno Unito, dall’Office of Foreign Assets Control (OFAC) del Dipartimento del Tesoro degli USA e dal Dipartimento degli Affari Esteri e del Commercio dell’Australia.

Dettagli dell’accusa

Negli Stati Uniti, è in corso un’accusa contro l’amministratore di LockBit, che include l’accusa di aver creato, sviluppato e gestito il ransomware LockBit. Le indagini hanno rivelato che LockBit ha condotto oltre 7,000 attacchi tra giugno 2022 e febbraio 2024, con i maggiori impatti registrati negli Stati Uniti, Regno Unito, Francia, Germania e Cina. Questi attacchi hanno utilizzato i servizi offerti da LockBit, dimostrando l’ampio raggio di azione del gruppo nel cyber crimine.

Supporto alle vittime e strumenti di decrittazione

Le forze dell’ordine hanno ora in possesso oltre 2,500 chiavi di decrittazione e stanno continuando a contattare le vittime di LockBit per offrire supporto. Inoltre, Europol ha distribuito circa 3,500 pacchetti di intelligenza alle vittime in 33 paesi. Strumenti di decrittazione sono stati sviluppati e resi disponibili gratuitamente sul portale No More Ransom, disponibile in 37 lingue.

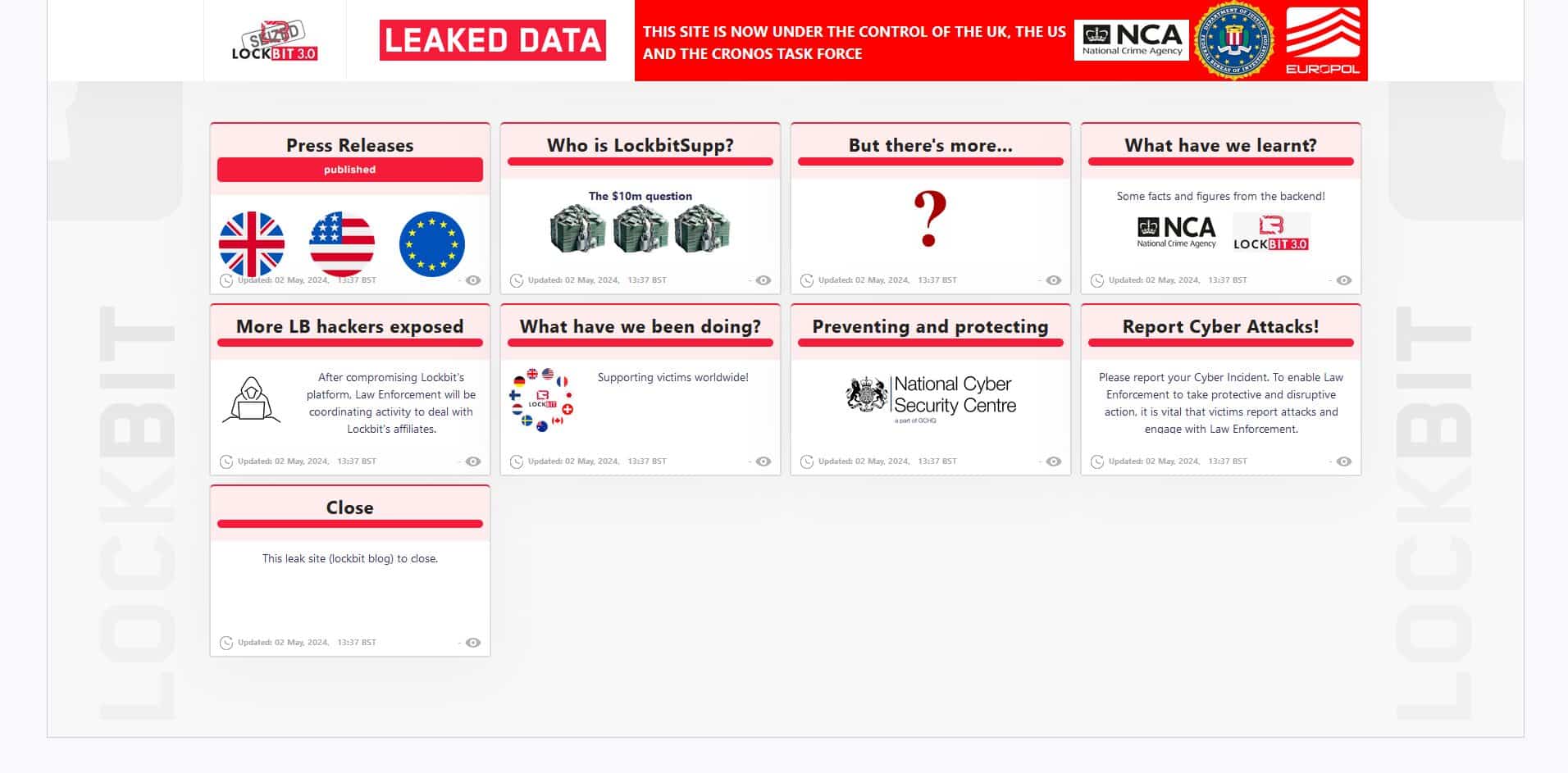

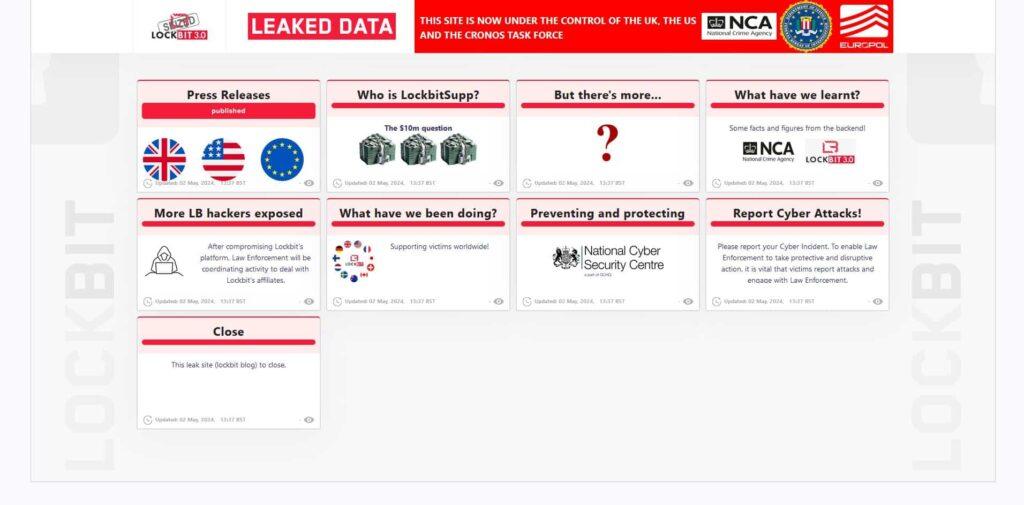

Sito di perdite controllato dalla NCA

Dopo aver preso il controllo nel febbraio, il sito di perdite del gruppo ransomware sul dark web è stato riprogettato dalle forze dell’ordine per ospitare una serie di articoli che espongono le diverse azioni intraprese contro LockBit. Il sito controllato dalla NCA è nuovamente utilizzato per ospitare una gamma di informazioni che espongono il gruppo criminale.

Operazione Taskforce Cronos

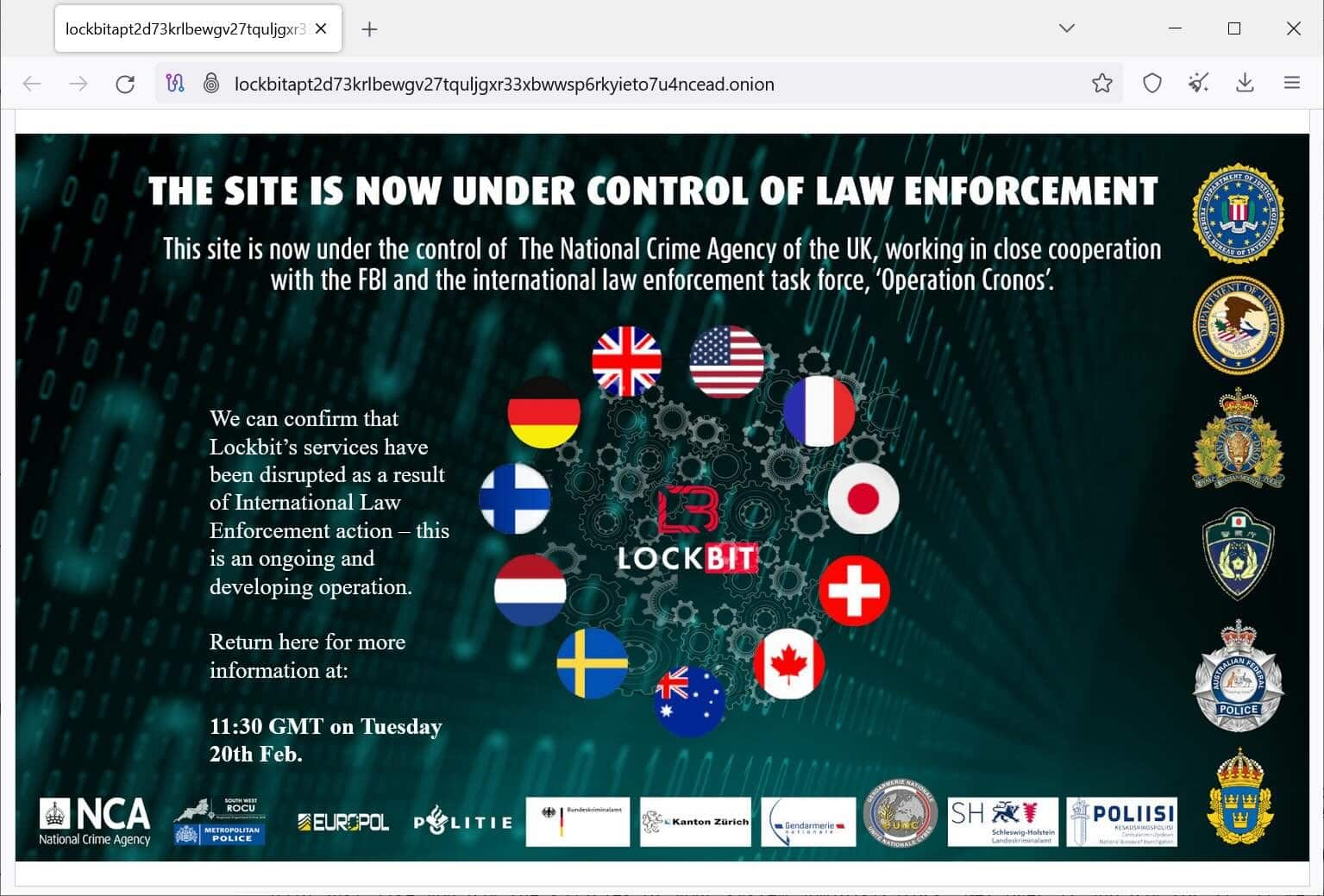

L’operazione internazionale Cronos Taskforce continua a mirare e a interrompere il ransomware LockBit, con il coinvolgimento di numerose autorità internazionali, tra cui la National Crime Agency (NCA) del Regno Unito, l’FBI e la polizia nazionale di diversi paesi europei e non solo.

Le azioni intraprese rappresentano un importante passo avanti nella lotta globale contro il cyber crimine, dimostrando un impegno internazionale nella lotta al ransomware e alle sue ramificazioni. Queste misure mirano a indebolire significativamente la capacità e la credibilità del gruppo ransomware LockBit, segnando un progresso significativo nella sicurezza cybernetica globale.

Cyber Security

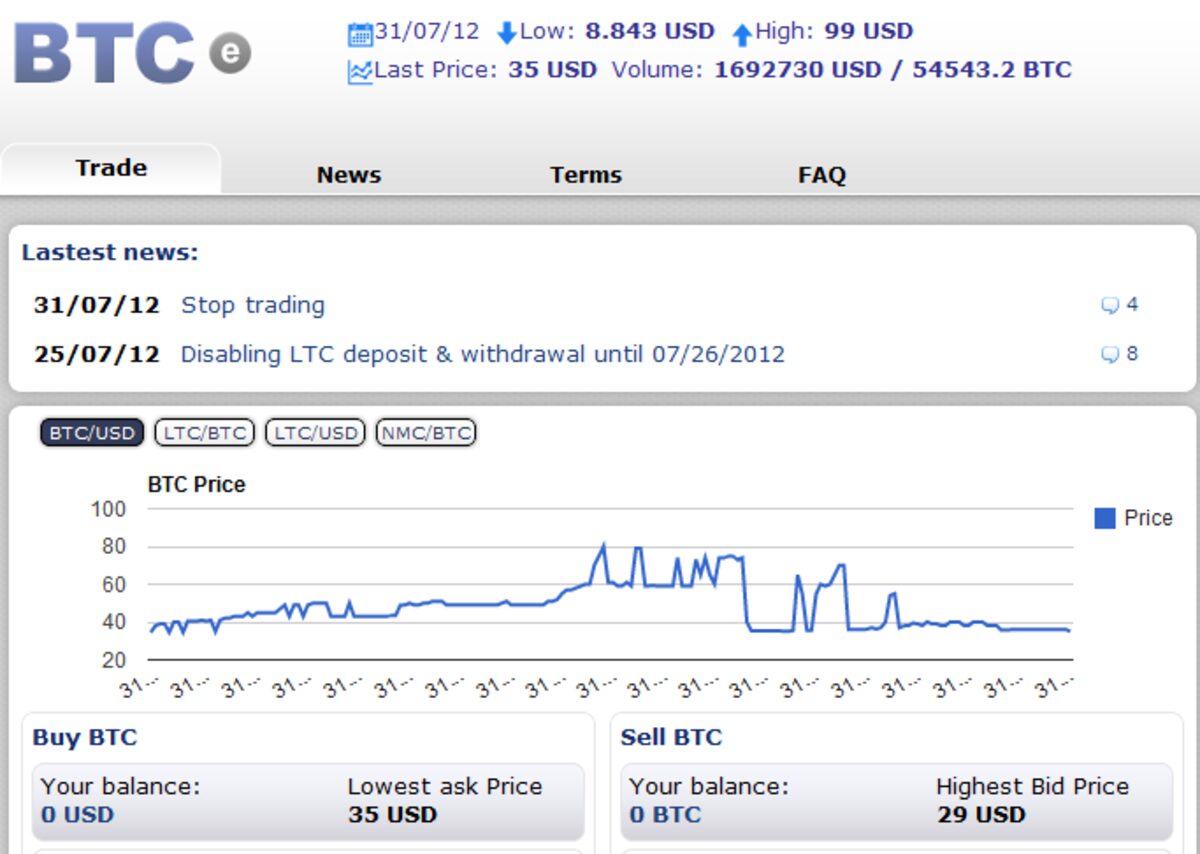

BTC-e estradato negli USA presunto riciclatore criptovalute russo

Tempo di lettura: 2 minuti. Alexander Vinnik, operatore del cambio di criptovalute BTC-e, è stato estradato dalla Grecia agli USA per affrontare accuse di riciclaggio di denaro e operazioni illegali di servizi monetari.

Alexander Vinnik, cittadino russo e presunto operatore dello scambio illecito di criptovalute BTC-e, è stato estradato ieri dalla Grecia agli Stati Uniti per affrontare le accuse nel Northern District of California. Questo evento segna un passo significativo nella lotta contro il riciclaggio di denaro legato alle criptovalute e alle attività cybercriminali.

Dettagli dell’estradizione e delle Accuse

Dopo oltre cinque anni di procedimenti giudiziari, Vinnik è stato preso in custodia in Grecia nel luglio del 2017 su richiesta degli Stati Uniti e ha fatto la sua prima apparizione oggi davanti al giudice federale degli Stati Uniti Sallie Kim a San Francisco. È accusato in un’incriminazione che include 21 capi di imputazione, principalmente per il funzionamento di un’attività di servizi monetari non autorizzata e per cospirazione al riciclaggio di denaro.

Le attività di BTC-e

Secondo l’atto d’accusa, Vinnik e i suoi complici avrebbero posseduto, operato e amministrato BTC-e, un’entità significativa nel crimine informatico e nel riciclaggio di denaro online. Si sostiene che BTC-e abbia facilitato transazioni per criminali informatici globalmente, ricevendo proventi criminali da numerosi intrusi informatici, truffe ransomware, schemi di furto di identità, funzionari pubblici corrotti e reti di distribuzione di narcotici. Si stima che BTC-e abbia ricevuto oltre 4 miliardi di dollari in bitcoin durante il suo funzionamento.

Violazioni legali e penali

L’indictment sostiene che, nonostante facesse affari sostanziali negli Stati Uniti, BTC-e non fosse registrata come un’attività di servizi monetari presso il Dipartimento del Tesoro degli Stati Uniti, non avesse processi anti-riciclaggio, né sistemi per la verifica adeguata dei clienti (KYC), né un programma anti-riciclaggio come richiesto dalla legge federale.

Procedimenti giudiziari e multe civili

Nel 2017, il Financial Crimes Enforcement Network (FinCEN) ha valutato una sanzione pecuniaria civile contro BTC-e per aver violato deliberatamente le leggi anti-riciclaggio degli Stati Uniti e contro Vinnik per il suo ruolo nelle violazioni. Una causa civile per l’esecuzione delle sanzioni pecuniarie civili, per un importo di 88.596.314 dollari contro BTC-e e 12 milioni di dollari contro Vinnik, è pendente nel Northern District of California.

Indagini e supporto legale

Il caso è investigato dall’FBI, dall’IRS Criminal Investigation, dalle Homeland Security Investigations e dalla Secret Service Criminal Investigative Division. Il processo è condotto dal procuratore del Dipartimento di Giustizia degli Stati Uniti e dall’Ufficio del Procuratore degli Stati Uniti per il Northern District of California, con il sostanziale supporto del National Cryptocurrency Enforcement Team. Il Dipartimento di Giustizia ha ringraziato il Ministero della Giustizia greco per la sua cooperazione nel garantire il trasferimento dell’imputato negli Stati Uniti.

Cyber Security

Sito sequestrato di LockBit è di nuovo online

Tempo di lettura: 2 minuti. Le forze dell’ordine internazionali preannunciano nuove rivelazioni sul sito sequestrato di LockBit, promettendo dettagli importanti

Il sito di divulgazione dati del ransomware LockBit, precedentemente sequestrato, è stato riattivato onLine dalle forze dell’ordine internazionali per preannunciare nuove informazioni importanti che verranno svelate questo martedì. Questo sviluppo segue l’operazione Cronos del 19 febbraio, in cui sono stati sequestrati 34 server legati all’infrastruttura di LockBit.

Dettagli dell’Operazione e del Sito

L’operazione, condotta dalla National Crime Agency (NCA) del Regno Unito, dall’FBI e da Europol, ha portato alla cattura di importanti infrastrutture di LockBit, inclusi i siti di fuga di dati, indirizzi di criptovaluta e 1.000 chiavi di decrittazione. Successivamente, uno dei siti è stato trasformato in un portale di comunicati stampa dove le agenzie hanno condiviso informazioni raccolte durante l’operazione, inclusa una lista di affiliati e dettagli su come LockBit menta alle vittime non eliminando sempre i dati rubati dopo il pagamento del riscatto.

Annunci imminenti

Il sito riattivato contiene ora sette nuovi post di blog, tutti programmati per essere pubblicati simultaneamente alle 14:00 UTC di martedì. I titoli di questi post lasciano presagire importanti rivelazioni, inclusa l’identità dell’operatore di LockBit, noto come LockBitSupp, una figura che fino ad ora è rimasta anonima nonostante le precedenti affermazioni delle forze dell’ordine di conoscere la sua identità e ubicazione.

Reazioni e Speculazioni

La reazione a questa riattivazione è mista, con aspettative elevate ma anche una certa dose di scetticismo, data la natura precedente degli annunci che avevano promesso molto senza poi rivelare dettagli significativi. L’attenzione è ora rivolta a vedere se le nuove rivelazioni porteranno a un cambiamento tangibile nella lotta contro le operazioni di ransomware.

LockBit ransomware: analisi del post mortem

Mentre LockBit continua a rappresentare una minaccia, l’annuncio imminente potrebbe segnare un punto di svolta nella battaglia contro il ransomware. Le implicazioni di queste rivelazioni potrebbero avere un impatto significativo sulle operazioni future di LockBit e sulla sicurezza informatica globale. Questo sviluppo rappresenta un momento cruciale nella lotta contro il ransomware, con le forze dell’ordine che cercano di utilizzare ogni strumento a loro disposizione per smantellare reti criminali e rafforzare la sicurezza a livello globale.

Cyber Security2 settimane fa

Cyber Security2 settimane faVulnerabilità critiche nel software Cisco: dettagli e soluzioni

Inchieste1 settimana fa

Inchieste1 settimana faPapa Francesco sarà al G7 e l’Italia festeggia il DDL AI

Cyber Security1 settimana fa

Cyber Security1 settimana faACN: tutto quello che c’è da sapere sulla relazione annuale 2023

Robotica2 settimane fa

Robotica2 settimane faPerché i Robot non riescono a superare gli animali in corsa?

L'Altra Bolla2 settimane fa

L'Altra Bolla2 settimane faReddit rivoluziona l’E-Commerce con Dynamic Product Ads

L'Altra Bolla2 settimane fa

L'Altra Bolla2 settimane faByteDance “chiuderà TikTok negli USA piuttosto che venderlo”

Economia1 settimana fa

Economia1 settimana faApple, Regno Unito vuole più sicurezza informatica e l’Europa indica iPadOS Gatekeeper

L'Altra Bolla2 settimane fa

L'Altra Bolla2 settimane faThreads: 150M di utenti, moderazione, post quotati e novità archiviazione