Cyber Security

Grindr affronta Azione Legale per la Condivisione dello Stato HIV degli Utenti

Tempo di lettura: 2 minuti. Grindr è al centro di una causa legale nel Regno Unito per aver condiviso senza consenso lo stato HIV e altre informazioni sensibili degli utenti con aziende terze

Grindr, l’app di incontri per la comunità gay, sta affrontando una causa collettiva nel Regno Unito per aver condiviso lo stato HIV e altre informazioni sensibili degli utenti con aziende terze. La causa, intentata dalla società legale britannica Austen Hays, potrebbe avere importanti ripercussioni legali e finanziarie per l’azienda.

Dettagli della Causa

La causa è stata depositata presso l’Alta Corte di Londra, sostenendo l’uso improprio delle informazioni private di migliaia di utenti di Grindr nel Regno Unito. Secondo Austen Hays, più di 670 persone si sono già unite alla class action, e molti altri hanno mostrato interesse. I reclamanti potrebbero ricevere migliaia di sterline in danni se la causa avrà successo.

Violazioni e Implicazioni

La legge britannica sulla protezione dei dati è stata presumibilmente violata da Grindr quando ha condiviso dati sensibili senza il consenso degli utenti a scopi commerciali. Le informazioni includevano dettagli critici come lo stato HIV e la data dell’ultimo test. Le aziende coinvolte nella ricezione dei dati, Localytics e Apptimize, sono note per il loro lavoro nell’analisi e ottimizzazione delle app, piuttosto che nella vendita di pubblicità diretta.

Risposta di Grindr

Grindr ha ammesso di aver condiviso le informazioni sullo stato HIV con queste aziende, ma ha sottolineato che ciò non era per scopi pubblicitari. L’azienda ha inoltre promesso di interrompere questa pratica. Grindr ha consultato diverse organizzazioni sanitarie internazionali prima di decidere nel 2016 che sarebbe stato benefico per la salute e il benessere della loro comunità permettere agli utenti di pubblicare volontariamente il loro stato HIV e la data dell’ultimo test sui loro profili pubblici.

Impatto potenziale e Futuro della Causa

Questa azione legale solleva questioni significative sulla privacy e la gestione dei dati sensibili da parte delle app di incontri, mettendo in luce le pratiche potenzialmente invasive che potrebbero influenzare la fiducia degli utenti. La risposta di Grindr alla causa sarà cruciale per determinare il futuro della gestione dei dati da parte dell’azienda e potrebbe influenzare come altre app di incontri trattano informazioni simili.

Cyber Security

Allerta in Finlandia: malware su Android mirano ai conti bancari

Tempo di lettura: 2 minuti. La Finlandia avverte di attacchi malware su Android che compromettono i conti bancari attraverso false app di McAfee.

L’Agenzia finlandese dei Trasporti e delle Comunicazioni (Traficom) ha emesso un avviso riguardo a una campagna di malware su Android che sta cercando di compromettere i conti bancari online in Finlandia. Questo attacco utilizza messaggi SMS ingannevoli per indurre le vittime a installare una falsa app di McAfee, che in realtà è un malware.

Modalità dell’attacco

I messaggi, che si fingono inviati da banche o fornitori di servizi di pagamento come MobilePay, sono redatti in finlandese e chiedono ai destinatari di chiamare un numero telefonico. Una volta stabilito il contatto, agli utenti viene chiesto di installare un’app di McAfee per la protezione. Tuttavia, il link di download conduce all’installazione di un’applicazione dannosa (.apk) ospitata fuori dal Google Play Store.

Dettagli del Malware

Il gruppo finanziario OP, un importante fornitore di servizi finanziari in Finlandia, ha anche emesso un avviso sul suo sito web circa i messaggi ingannevoli che impersonano banche o autorità nazionali. La polizia ha evidenziato che il malware permette ai suoi operatori di accedere ai conti bancari delle vittime e trasferire denaro. In un caso, una vittima ha perso 95.000 euro.

Consigli per la protezione

È cruciale che gli utenti di dispositivi Android rimangano vigili e scettici riguardo alle richieste di installare qualsiasi software o app tramite messaggi che sembrano provenire da fonti ufficiali. Traficom raccomanda di contattare immediatamente la propria banca per adottare misure di protezione e ripristinare le impostazioni di fabbrica del dispositivo infetto per eliminare tutti i dati e le app.

Precauzioni aggiuntive

Google ha confermato che lo strumento anti-malware integrato in Android, Play Protect, protegge automaticamente contro le versioni note di questo tipo di malware, utilizzato in Finlandia, quindi è essenziale mantenerlo sempre attivo. Questi attacchi mettono in luce la crescente sofisticatezza dei cybercriminali nell’utilizzare combinazioni di tecniche di smishing e telefonate per distribuire malware. La vigilanza e l’adozione di buone pratiche di sicurezza sono essenziali per proteggere le informazioni personali e finanziarie.

Cyber Security

Google più sicurezza su Play Store e AI in risposta agli incidenti

Tempo di lettura: 2 minuti. Google ha rafforzato la sicurezza su Play Store bloccando milioni di app dannose e ha migliorato la risposta agli incidenti con AI.

Google ha intensificato le misure di sicurezza nel 2023 per combattere le app dannose e gli attori malevoli su Google Play, introducendo miglioramenti significativi attraverso l’uso dell’intelligenza artificiale (AI) per rafforzare la risposta agli incidenti.

Lotta alle App dannose

Nel 2023, Google ha impedito la pubblicazione di 2,28 milioni di app che violavano le politiche su Google Play. Questo successo è stato raggiunto grazie a nuove funzionalità di sicurezza, aggiornamenti delle politiche e processi di revisione delle app potenziati con machine learning avanzato. L’azienda ha anche migliorato i processi di onboarding e revisione degli sviluppatori, richiedendo più informazioni di identità e bandendo 333.000 account malevoli. Google ha rafforzato la privacy limitando l’accesso ai dati sensibili attraverso SDK, influenzando oltre 790.000 app.

Nuove iniziative di Sicurezza e Trasparenza

Google ha lanciato nuove iniziative di trasparenza nel Play Store, come l’etichettatura di app VPN che hanno superato una revisione di sicurezza indipendente, e ha potenziato Google Play Protect con la scansione in tempo reale per combattere app malevole. Inoltre, l’azienda ha introdotto requisiti più rigorosi per i nuovi account sviluppatori e ha migliorato le linee guida per la gestione dei dati personali degli utenti.

Risposta agli incidenti accelerata dall’AI

Parallelamente, Google ha utilizzato l’intelligenza artificiale generativa per velocizzare la risposta agli incidenti di sicurezza e privacy. L’uso di modelli di linguaggio avanzati (LLM) ha permesso di ridurre del 51% il tempo necessario per redigere riassunti degli incidenti, migliorando anche la qualità delle comunicazioni interne e la gestione degli incidenti.

Protezione del Play Store e oltre

Mentre Google continua a proteggere gli utenti e gli sviluppatori su Play Store, l’azienda si impegna costantemente nell’evoluzione delle sue strategie di sicurezza, incluso il rimuovo di app non trasparenti riguardo le loro pratiche di privacy.

L’impegno di Google nella lotta contro le app dannose e nella risposta rapida agli incidenti evidenzia il suo ruolo di leader nella sicurezza informatica. Con ogni aggiornamento, Google non solo migliora la sicurezza del suo ecosistema, ma stabilisce anche nuovi standard per l’industria tecnologica globale. Queste iniziative mostrano come Google stia utilizzando tecnologie all’avanguardia e strategie innovative per mantenere un ambiente sicuro e affidabile per tutti i suoi utenti e sviluppatori.

Cyber Security

APT42: impatto e strategie di Cyber-Spionaggio

Tempo di lettura: 2 minuti. Analisi delle tattiche di APT42, gruppo di cyber-spionaggio iraniano, e delle sue strategie contro ONG e media.

APT42, un gruppo di cyber-spionaggio sponsorizzato dallo stato iraniano, ha recentemente intensificato le sue operazioni mirate, colpendo organizzazioni non governative, media, accademie, servizi legali e attivisti prevalentemente in Occidente e Medio Oriente. Queste attività sono condotte sotto l’egida dell’Organizzazione di Intelligence del Corpo delle Guardie Rivoluzionarie Islamiche (IRGC-IO), che mira a raccogliere informazioni strategiche per l’Iran.

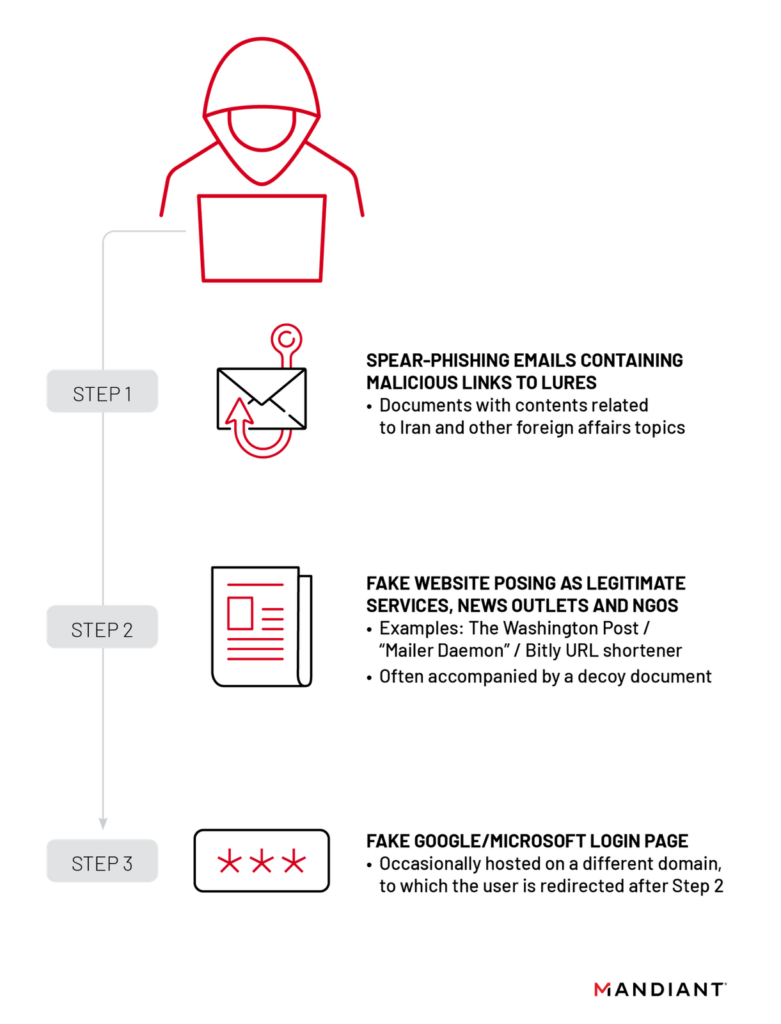

Tattiche di Ingegneria Sociale

APT42 si è distinto per l’uso di sofisticate strategie di ingegneria sociale, spesso impersonando giornalisti o organizzatori di eventi per costruire un rapporto di fiducia con le vittime. Questo rapporto è sfruttato per inviare documenti legittimi o inviti a conferenze che in realtà sono veicoli per l’esfiltrazione delle credenziali. Queste credenziali sono poi utilizzate per accedere agli ambienti cloud delle vittime, permettendo al gruppo di esfiltrare dati senza destare sospetti.

Uso di malware personalizzato

Oltre alle operazioni nel cloud, APT42 impiega backdoor personalizzate come NICECURL e TAMECAT, distribuite tramite email di spear-phishing. Questi strumenti non solo forniscono un accesso iniziale ai sistemi target, ma funzionano anche come interfacce per l’esecuzione di comandi o per il dispiegamento di ulteriori malware. Le operazioni di APT42 si sovrappongono con quelle di altri attori noti collegati all’Iran, come CALANQUE e Charming Kitten, evidenziando una condivisione di tattiche e obiettivi.

Implicazioni per la Sicurezza Globale

Le operazioni di APT42 sono particolarmente preoccupanti per la sicurezza globale, poiché dimostrano la capacità dell’Iran di condurre raccolte di intelligence su vasta scala e di manipolare l’informazione. La capacità di APT42 di operare sotto il radar complica notevolmente gli sforzi di mitigazione e rilevazione da parte dei difensori delle reti.

APT42 rappresenta una minaccia significativa nell’arena del cyber-spionaggio mondiale, già nota a Matrice Digitale, con operazioni che riflettono un impegno continuo e sofisticato per sostenere gli interessi strategici iraniani. La loro capacità di adattare e mascherare le loro tattiche di attacco pone sfide significative per le organizzazioni mirate e sottolinea l’importanza di robuste misure di sicurezza e di una vigilanza costante.

Inchieste2 settimane fa

Inchieste2 settimane faMercato ITC in Italia nel 2024: numeri e crescita vertiginosa rispetto al paese

Inchieste2 settimane fa

Inchieste2 settimane faManaged Service Providers in Italia: numeri di un mercato in crescita

Inchieste2 settimane fa

Inchieste2 settimane faCloud Italiano qual è il Trend del 2024? Aziende e servizi disponibili

Inchieste2 settimane fa

Inchieste2 settimane faCloud Provider Italiani: quali sono le caratteristiche preferite dagli specialisti IT?

Cyber Security2 settimane fa

Cyber Security2 settimane faVulnerabilità critiche nel software Cisco: dettagli e soluzioni

Inchieste1 settimana fa

Inchieste1 settimana faPapa Francesco sarà al G7 e l’Italia festeggia il DDL AI

Cyber Security1 settimana fa

Cyber Security1 settimana faACN: tutto quello che c’è da sapere sulla relazione annuale 2023

Robotica1 settimana fa

Robotica1 settimana faPerché i Robot non riescono a superare gli animali in corsa?