Inchieste

Lazarus: Dark Seoul, Ratankba e KillDisk. Le armi cibernetiche della Corea del Nord

La guerra cibernetica in Nord Corea ha una tradizione consolidata sin dagli anni 2000 ed ha la stessa preparazione di quella militare sul campo. Abbiamo affrontato la storia dell’APT governativo più noto al mondo, denominato Lazarus, la cui storia è troppo articolata per essere affrontata in un unico articolo. Per questo motivo che, dopo aver analizzato il settennato 2007-2014, ci dedichiamo ad osservare il biennio 2015-2017.

Nel giugno 2015 WildFire ha scoperto una campagna di spionaggio informatico ritenuta “inattiva” dal giugno 2013. Gli strumenti e le tattiche scoperti, sebbene non identici alla precedente campagna di Dark Seoul, hanno mostrato somiglianze nelle loro funzioni, struttura e strumenti.

Nel marzo 2013, la Corea del Sud ha subito un grave attacco informatico, che ha colpito decine di migliaia di sistemi informatici nei settori finanziario e radiotelevisivo, soprannominato “Dark Seoul“, messo in piedi per “devastare” i sistemi operativi colpiti, pulendo i loro dischi rigidi e dopo aver cercato informazioni militari.

Si pensava che l’attacco fosse attribuito alla Corea del Nord, tramite un IP cinese trovato durante l’attacco, ma da allora non sono state prodotte altre prove evidenti del coinvolgimento della Corea del Nord. Nel giugno 2013, McAfee ha pubblicato un rapporto che descriveva in dettaglio la cronologia e le diverse declinazioni della campagna di Dark Seoul, ribattezzatandola “Operazione Troy“. Il rapporto ha analizzato una presunta campagna di attacco, iniziata nel 2009 utilizzando una famiglia di strumenti soprannominata “Troy“. McAfee ha inoltre attribuito due gruppi alla campagna: il NewRomanic Cyber Army Team e The Whois Hacking Team; entrambi i gruppi ritenuti sponsorizzati dallo stato.

Dark Seoul/Operazione Troia sono la stessa cosa?

Utilizzando la piattaforma di intelligence AutoFocus sviluppata da Palo Alto Networks, sono stati identificati diversi campioni di codice dannoso con un comportamento simile alla suddetta campagna Operazione Troy risalente a giugno 2015, oltre due anni dopo gli attacchi originali in Corea del Sud. I dati della sessione hanno rivelato un attacco in tempo reale mirato al settore dei trasporti e della logistica in Europa. L’attacco iniziale è stato probabilmente un’e-mail di spear-phishing, che sfruttava una versione trojanizzata di un eseguibile di installazione software ospitato da un’azienda del settore dei sistemi di controllo industriale. L’eseguibile modificato installava senza problemi il software del lettore video originale, ma allo stesso tempo infettava anche il sistema. Sulla base di un’analisi approfondita del comportamento del Trojan, del codice binario e di precedenti rapporti di attacchi simili, si è arrivati alla conclusione che gli strumenti erano gli stessi utilizzati negli attacchi Dark Seoul/Operazione Troy e l’attenzione è ricaduta sul gruppo Lazarus.

Il codice dannoso è stato recapitato tramite i seguenti due nomi eseguibili, impacchettati insieme in un file di archivio zip:

Player_full.exe

Player_light.exe

Entrambi gli eseguibili si presentavano come programmi di installazione offerti da una società specializzata in sistemi di controllo industriale, fornendo software di riproduzione video per soluzioni di telecamere di sicurezza. Quando uno dei campioni è stato eseguito, il malware si è insediato e successivamente ha eseguito il video player vero e proprio da cui si è camuffato.

La nuova variante del malware, definita TDrop2, procede alla selezione di un eseguibile di Microsoft Windows nella cartella system32, eseguendolo, e poi utilizza il processo dell’eseguibile legittimo come contenitore per il codice dannoso: una tecnica nota come process hollowing. Una volta eseguito con successo, il processo corrispondente tenta di recuperare quanto utile nella seconda fase, che consiste nel tentare di offuscare la sua

attività recuperando un payload apparentemente nascosto dietro un file immagine, ma che nella sostanza è un eseguibile malevolo. Il server C2 sostituisce i primi due byte, che normalmente sono ‘MZ‘, con i caratteri ‘DW‘, che possono consentire a questa attività C2 di eludere soluzioni rudimentali di sicurezza della rete e quindi aumentare la percentuale di successo del recupero.

Una volta scaricato, il dropper sosrispostatituiva i due byte iniziali prima di eseguirlo. Questa seconda fase del payload eseguiva ancora una volta il process hollowing su un eseguibile Windows selezionato casualmente che si trova nella cartella system32. Il flusso di lavoro complessivo di questo malware è stato riassunto dagli specialisti in questo modo:

- Il payload finale fornisce agli aggressori le seguenti funzionalità:

- Descrizione del comando

- 1001 Modifica URL C2

- 1003 Scarica

- 1013 Scarica/esegui malware in un altro processo

- 1018 Modifica tempo intervallo di attesa

- 1025 Scarica/esegui e restituisce la risposta

- Predefinito Esegui il comando e restituisce i risultati

Questi comandi venivano crittografati/codificati una volta che erano trasferiti sulla rete

Blockbuster: il ritorno

L’Unit42 della Palo Alto Networks ha identificato un malware con timestamp di compilazione e distribuzione che hanno codice, infrastruttura e temi che si sovrappongono alle minacce descritte in precedenza come Operazione Blockbuster, affibbiata a Lazarus e legata all’attacco del 2014 in danno della Sony Pictures Entertainment ed agli attacchi di DarkSeoul del 2013.

L’attività, identificata nel marzo 2017, prendeva di mira di lingua coreana, mentre gli attori delle minacce dietro l’attacco sembravano essere sia coreano che inglese. In questo caso sono stati identificati due file di documenti Word dannosi grazie allo strumento di “intelligence” sulle minacce AutoFocus. Non potendo essere certi di come i documenti siano stati inviati agli obiettivi, è molto probabile che l’infezione sia stata sfruttata spedendo le e-mail di phishing. Uno dei file dannosi è stato inviato a VirusTotal il 6 marzo 2017 con il nome del file “한싹시스템.doc”. Una volta aperti, entrambi i file mostravano lo stesso documento esca in lingua coreana che sembrava essere un file, considerato sicuro, che si trovava online su “www.kuipernet.co.kr/sub/kuipernet-setup.docx“.

Il file, sembrava essere un modulo di richiesta utilizzato dall’organizzazione detentrice del dominio internet. I documenti esca vengono utilizzati dagli aggressori che traggono le vittime in inganno, inducendole a pensare che il file ricevuto sia quello originale. Al momento, il malware infetta il computer, apre un file non dannoso che contiene contenuti che il bersaglio dovrebbe ricevere. Questo serve a ingannare la vittima facendogli credere che non sia successo nulla di sospetto.

Quando questi file dannosi venivano aperte da una vittima, le macro dannose di Visual Basic, Applications Edition (VBA) al loro interno scrivevano un eseguibile su disco e lo eseguono. Se le macro erano disabilitate in Microsoft Word, l’utente doveva fare clic sul pulsante “Abilita contenuto” per l’esecuzione di script VBA dannosi. In particolare, entrambi contenevano stringhe esadecimali che, una volta riassemblate e decodificate XOR, rivelano un file PE. Il file PE viene scritto su disco con un nome file codificato nella macro utilizzando la sostituzione dei caratteri.

RATANKBA

Nel corso della storia operativa del gruppo Lazarus, pochi competitor sono riusciti a eguagliare il gruppo in termini di dimensioni e impatto, in gran parte a causa dell’ampia varietà di strumenti e tattiche a disposizione del gruppo.

Il malware noto come RATANKBA è solo una delle armi nell’arsenale di Lazarus scoperto nel giugno 2017. Questo software dannoso, che avrebbe potuto essere attivo dalla fine del 2016, è stato utilizzato in una recente campagna contro le istituzioni finanziarie utilizzando attacchi di watering hole. La variante utilizzata durante questi attacchi (TROJ_RATANKBA.A) ha fornito più payload che includono strumenti di hacking e software mirati ai sistemi bancari. Dopo una analisi della variante di RATANKBA (BKDR_RATANKBA.ZAEL-A), che utilizzava uno script PowerShell invece della sua forma più tradizionale eseguibile PE, si sono identificati un gruppo di server utilizzati da Lazarus come sistema di back-end per la conservazione temporanea dei dati rubati ed i ricercatori di Trend Micro sono riusciti anche ad accedervi, ottenendo informazioni preziosissime.

Circa il 55% delle vittime della versione Powershell di RATANKBA si trovava in India e nei paesi limitrofi. Ciò implicava che il gruppo Lazarus o avrebbe potuto raccogliere informazioni sugli obiettivi in questa area territoriale o poteva essere in una fase iniziale di un attacco contro obiettivi simili.

La maggior parte delle vittime osservate non utilizzava versioni aziendali del software Microsoft. Meno del 5% delle vittime erano utenti di Microsoft Windows Enterprise, e questo lasciava intendere che il che significava che attualmente RATANKBA colpiva principalmente organizzazioni più piccole o singoli utenti e non organizzazioni più grandi. È possibile che Lazarus stia utilizzando strumenti diversi da RATANKBA per prendere di mira organizzazioni più grandi.

I log recuperati nel back-end di Lazarus registravano anche gli indirizzi IP delle vittime. Sulla base di una ricerca WHOIS inversa, nessuna delle vittime era associata a una grande banca o a un istituto finanziario, bensì dipendenti di tre società di sviluppo di software web in India e una in Corea del Sud.

RATANKBA è stato consegnato viene consegnato alle vittime utilizzando una varietà di documenti di richiamo, inclusi documenti di Microsoft Office, file CHM dannosi e diversi downloader di script. Questi documenti contenevano argomenti sullo sviluppo di software o delle valute digitali. La crescita delle criptovalute registrata negli anni è stata certamente una forza trainante di esche malevoli che, una volta aperte dal destinatario, aprivano ed eseguivano il file, rilasciando una backdoor nel sistema della vittima, comunicante con con il server Command-and-Control (C&C) di RATANKBA, le cui comunicazioni venivano eseguite tramite HTTP GET o POST al server.

Dal Pacifico all’America Latina: la minaccia è altamente distruttiva

Tra il 2017 ed il 2018 Trend Micro ha scoperto una nuova variante del KillDisk che ha cancellato i dischi rigidi ed ha preso di mira le organizzazioni finanziarie dell’America Latina, rilevato come TROJ_KILLDISK.IUB.

KillDisk, insieme a BlackEnergy, legato allo spionaggio informatico, è stato utilizzato in attacchi cibernetici alla fine di dicembre 2015 contro il settore energetico ucraino, nonché le sue industrie bancarie, ferroviarie e minerarie. Da allora il malware si è trasformato in una minaccia utilizzata per l’estorsione digitale, che colpisce le piattaforme Windows e Linux. KillDisk sovrascrive ed elimina i file e nella variante scoperta non includeva una richiesta di riscatto.

KillDisk sembrava da subito intenzionalmente diffusa da un altro processo/attaccante. Il suo percorso del file è stato codificato nel malware (c:\windows\dimens.exe), il che significava che era strettamente associato al suo programma di installazione o ad un pacchetto più grande.

KillDisk presentava anche un processo di autodistruzione, inutilizzabile nei fatti. Rinominava il suo file in c:\windows\0123456789 durante l’esecuzione. Questa stringa era codificata nel campione che abbiamo analizzato. Si aspettava che il percorso del file fosse in c:\windows\dimens.exe (anch’esso hardcoded). Se eseguita l’analisi forense del disco e ricercato il file dimens.exe, il file che verrà recuperato sarà il file appena creato con contenuto di 0x00 byte.

Questa nuova variante di KillDisk passava attraverso tutte le unità logiche (fisse e rimovibili) a partire dall’unità b:. Se l’unità logica conteneva la directory di sistema, i file e le cartelle nelle directory e sottodirectory seguenti erano esentati dall’eliminazione:

- WINNT

- Utenti

- Windows

- File di programma

- File di programma (x86)

- Dati del programma Recupero (controllo case-sensitive)

- $Cestino

- Informazioni sul volume di sistema

- Old

Prima che un file veniva eliminato, era prima rinominato in modo casuale. KillDisk sovrascriveva i primi 0x2800 byte del file e un altro blocco grande 0x2800 byte con 0x00, mentre per cancellare il il disco tentava di rimuovere \\.\PhysicalDrive0 in \\.\PhysicalDrive4. Leggeva il Master Boot Record (MBR) di ogni dispositivo che apriva con successo e procedeva a sovrascrivere i primi 0x20 settori del dispositivo con “0x00”. Utilizzava le informazioni dell’MBR per causare ulteriori danni alle partizioni che elencava. Se la partizione trovata non era estesa, sovrascriveva i primi 0x10 e gli ultimi settori del volume effettivo. Se trovava una partizione estesa, sovrascriveva l’Extended Boot Record (EBR) insieme alle due partizioni extra a cui punta.

Inchieste

Pharmapiuit.com : sito truffa online dal 2023

Tempo di lettura: 2 minuti. Pharmapiuit.com è l’ultimo sito truffa ancora online di una serie di portali che promettono forti sconti, ma in realtà rubano ai clienti

Una segnalazione alla redazione di Matrice Digitale del sito pharmapiuit.com ha permesso di scovare un altro sito truffa. Il portale web è una farmacia online che vende prodotti di ogni genere, dai farmaci da banco ai prodotti omeopatici passando per le calzature ortopediche.

Il portale è sfuggito alla miriade di siti scovati dalla redazione nei mesi precedenti grazie anche alle segnalazioni dei lettori, che in passato sono stati messi in rete e spesso sfruttavano il nome di aziende esistenti ed infatti risulta online dal 2023 e questo fa intendere che appartiene alla schiera di siti truffa scovati e molti oscurati dagli stessi criminali.

Anche in questo caso, l’utente ha provato ad acquistare un prodotto segnalando il sito in questione “puó sembrare un sito italiano perché riporta un indirizzo italiano: Via Roncisvalle, 4 37135 Verona, ma in realtá, quando si fa un ordine, il pagamento finisce da VDDEALS e nessun prodotto ordinato arriva”. Non arriva regolare conferma d’ordine, ma delle mail in lingua straniera da servivesvip@guo-quan.com con dei link per tracciare un ipotetico pacco. Non ho cliccato i link per non cadere in altra truffa. Comunque a distanza di piú di 3 settimane è arrivato nulla“.

Dando uno sguardo al portale ed al modulo di acquisto, è possibile notare che, nonostante sia promossa la vendita attraverso più piattaforme di pagamento, il sito accetti dati di Visa e Mastercard. Questo perché sono ancora le uniche carte di credito facilmente spendibili nei mercati neri per effettuare acquisti fraudolenti.

E’ chiaro che il pagamento avvenga, così come sia possibile anche che i dati inseriti possano creare un profilo completo di acquisto ai criminali in modo tale da poter perpetrare la truffa in piena autonomia su altri canali di vendita.

Il sito originale

Il sito originale è Pharmapiu.it ( è bastato unire il dominio aggiungendo il punto com pharmapiuit.com ) ed è di una farmacia di Messina che nulla a che vedere con la truffa in questione ed è stata avvisata già dalla redazione.

Hai dubbi su in sito oppure hai subito una truffa? contatta la Redazione

Inchieste

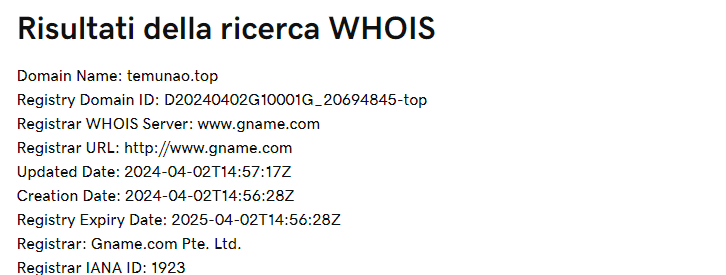

Temunao.Top: altro sito truffa che promette lavoro OnLine

Tempo di lettura: 2 minuti. Temunao.top è l’ennesimo sito web truffa che promette un premio finale a coloro che effettuano con i propri soldi degli ordini

L’inchiesta di Matrice Digitale sulla truffa Mazarsiu ha subito attirato l’attenzione dei lettori che hanno trovato una similitudine con il sito già analizzato e quello di Mark & Spencer scoperto qualche mese addietro: www.temunao.top.

Un lettore è stato contattato da una certa “Darlene” via WA da un numero +34 697 32 94 09 che lo ha fatto iscrivere alla piattaforma che si presenta con lo stesso modello di Mazarsiu. Questo portale è indirizzato a un pubblico spagnolo che cade in tranello leggendo “Temu” e si ritrova in una pagina in lingua ispanica.

In questa occasione, l’utente ha perso 750 euro, ma per fortuna non è caduto anche nella trappola di Mazarsiu e sembrerebbe che ci sia un collegamento tra le due organizzazioni per il modo di fare aggressivo-passivo degli interlocutori al telefono che mandano messaggi, ma non rispondono perché si dicono sempre impegnatissimi a trainare gli affari.

Il sito web è online dal 4 aprile di quest’anno e questo fa intendere che sia probabile che in molti siano caduti nella trappola perdendo soldi in seguito a quella che sembrerebbe una truffa messa in piedi dallo stesso gruppo criminale su scala internazionale.

Continuate a segnalare siti truffa o sospetti alla redazione via Whatsapp o attraverso il form delle SEGNALAZIONI

Inchieste

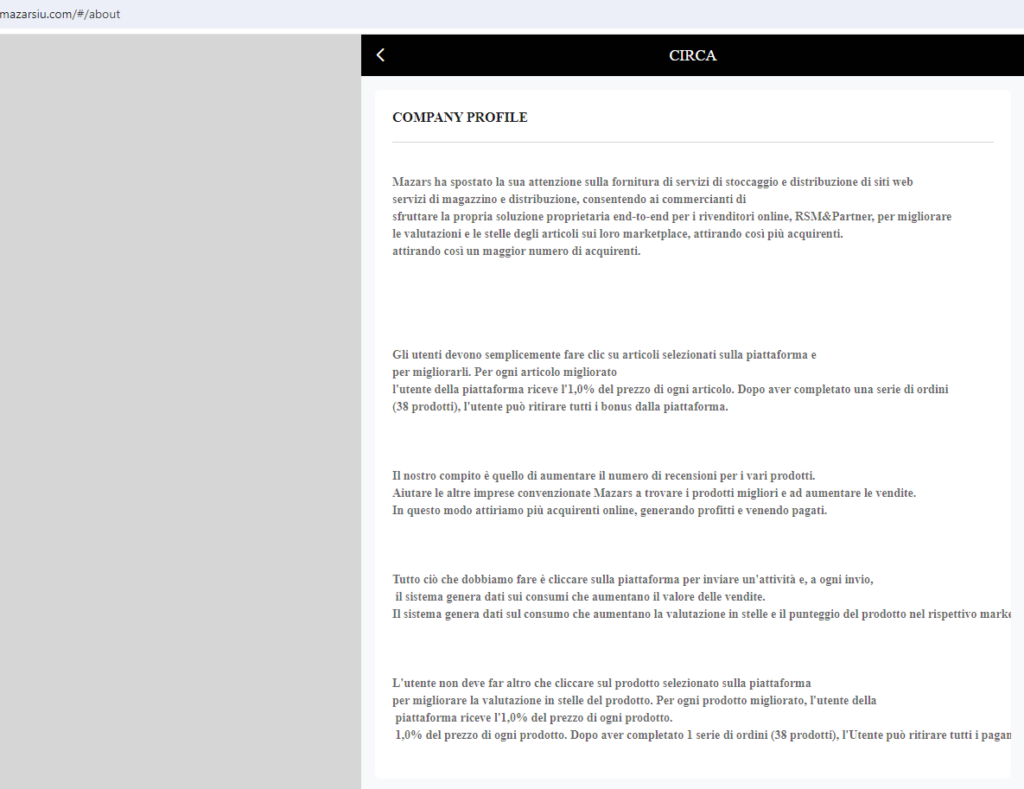

Attenti a Mazarsiu.com : offerta lavoro truffa da piattaforma Adecco

Tempo di lettura: 2 minuti. Dalla piattaforma Adecco ad un sito che offre lavoro attraverso le Google Ads: è la storia di Mazarsiu e di una segnalazione in redazione

Nel mese di gennaio abbiamo trattato la notizia di una offerta di lavoro fittizia che usava il blasone di Mark & Spencer. Una lettrice di Matrice Digitale ha prontamente contattato la redazione dopo che, in fase di navigazione su un sito di Adecco, società famosa per il suo servizio di lavoro interinale a lavoratori e aziende, ha cliccato su un banner pubblicitario che l’ha proiettata su questa pagina:

www.mazarsiu.com si presenta come sito web che consente di svolgere dei compiti e di guadagnare una volta finite le 38 “mansioni”. Ogni mansione ha un investimento incrementale che frutta diverse centinaia di migliaia di euro ai criminali.

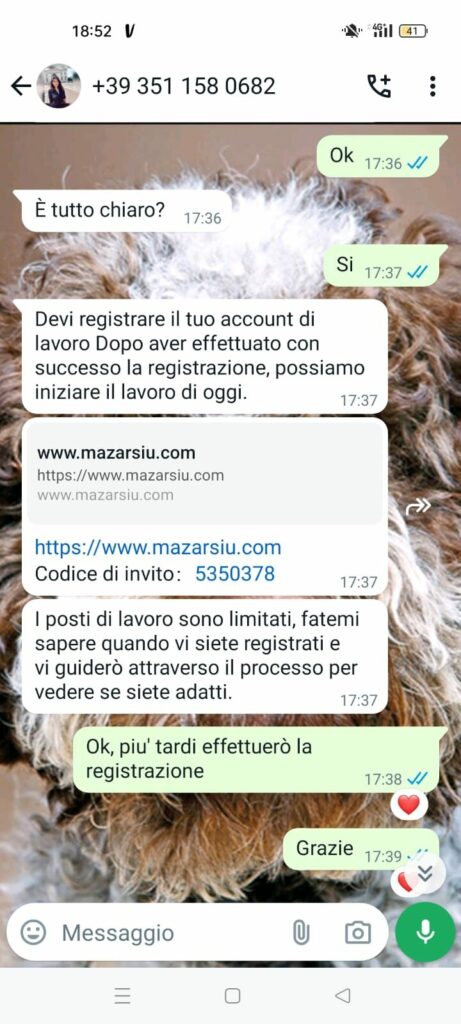

L’ancoraggio alla potenziale vittima è stato fatto attraverso WhatsApp da parte di un numero italiano ( 3511580682 ) con un nome ispanico

L’utente Lara Cruz si presenta a nome di una società che reale con sede a Napoli, ma ha un volto asiatico in foto e un nominativo ispanico. E si propone di aiutare gli utenti nella loro fase di registrazione per poi indirizzarle da subito nel lavoro.

La segnalazione è stata inviata in redazione il 15 ed il sito è stato creato il 14 maggio, un giorno prima, ed il veicolo del sito truffa è stato possibile grazie all’utilizzo di una sponsorizzata su AdWords da una piattaforma legittima di Adecco e, per fortuna, la malcapitata ha letto l’inchiesta di Matrice Digitale che l’ha messa sull’attenti.

Se doveste trovarvi dinanzi a un sito che propone lavoro on line, come Mazarsiu o Mark & Spencer, e l’impiego consiste nell’anticipare dei soldi, contattate subito le Autorità o la redazione di Matrice Digitale nell’apposito form di segnalazione o via WhatsApp

Robotica1 settimana fa

Robotica1 settimana faCome controllare dei Robot morbidi ? MIT ha un’idea geniale

Inchieste5 giorni fa

Inchieste5 giorni faMelinda lascia la Bill Gates Foundation e ritira 12,5 Miliardi di Dollari

L'Altra Bolla6 giorni fa

L'Altra Bolla6 giorni faDiscord celebra il nono compleanno con aggiornamenti e Giveaway

Inchieste5 giorni fa

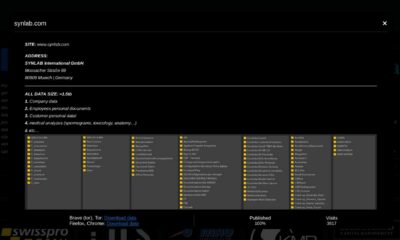

Inchieste5 giorni faTerrore in Campania: dati sanitari di SynLab nel dark web

Economia1 settimana fa

Economia1 settimana faBan in Germania per alcuni prodotti Motorola e Lenovo

Smartphone3 giorni fa

Smartphone3 giorni faSamsung Galaxy S25 Ultra: Quattro fotocamere in Arrivo

Smartphone6 giorni fa

Smartphone6 giorni faSamsung Galaxy S25 Ultra avrà una Fotocamera rispetto all’S24

Economia1 settimana fa

Economia1 settimana faGuerra dei Chip: gli USA colpiscono la ricerca cinese nella Entity List