Inchieste

APT33, hacker iraniani che mettono a rischio la sicurezza globale

Tempo di lettura: 5 minuti. Le attività del gruppo di hacker noto come APT33, connesso allo stato iraniano, stanno diventando sempre più preoccupanti, con una minaccia crescente per la sicurezza globale.

Mentre le attenzioni del mondo sono rivolte a gruppi di hacker ben noti, una minaccia meno conosciuta si muove nell’ombra. Stiamo parlando di APT33, un gruppo di hacker con potenziali capacità distruttive, operativo dal 2013 e sospettato di lavorare per il governo iraniano. Questo gruppo si è dimostrato molto abile nelle operazioni di spionaggio cibernetico e nonostante non sia ampiamente conosciuto come altri, il suo potenziale distruttivo è notevole.

APT33: obiettivi e motivazioni

APT33 ha preso di mira organizzazioni di diversi settori, tra cui aviazione, difesa, istruzione, energia, finanza, governo, sanità, alta tecnologia, produzione, media, petrochimico e altri. Queste organizzazioni hanno sede negli Stati Uniti, Arabia Saudita e Corea del Sud. In particolare, APT33 ha mostrato un forte interesse per le organizzazioni del settore dell’aviazione, sia militare che commerciale, e per quelle del settore energetico con legami con la produzione petrolchimica.

Gli strumenti di APT33

Il gruppo APT33 utilizza una serie di strumenti sofisticati per portare avanti le sue operazioni, tra cui AutoIt backdoor, DarkComet, DistTrack, EmpireProject, Filerase, JuicyPotato, LaZagne, Mimikatz, NanoCore RAT, NetWire RC, PoshC2, PowerBand, PowerSploit, POWERTON, PsList, PupyRAT, QuasarRAT, RemcosRAT, Ruler, SHAPESHIFT, StoneDrill, TURNEDUP e Living off the Land.

Queste scoperte sottolineano l’importanza di rimanere vigili di fronte alle minacce cibernetiche in continua evoluzione. La sicurezza delle nostre reti e dei nostri dati non è mai stata così importante, e il gruppo APT33 è un esempio eloquente del livello di pericolo che queste minacce possono rappresentare.

Dagli USA all’Arabia Saudita: concorrenza sleale nel settore petrolifero

Elfin (o APT33), gruppo di spionaggio attivo dal 2015/2016, ha attaccato oltre 50 organizzazioni in Arabia Saudita, Stati Uniti e altri paesi negli ultimi tre anni. Elfin si concentra su siti web vulnerabili, usando le informazioni ricavate per individuare potenziali obiettivi o creare infrastrutture di comando e controllo. Tra i settori colpiti ci sono ricerca, chimica, ingegneria, produzione, consulenza, finanza, telecomunicazioni e altri.

Nonostante la forte concentrazione sugli obiettivi sauditi (42% degli attacchi), Elfin ha anche attaccato 18 organizzazioni negli Stati Uniti, tra cui diverse aziende Fortune 500, spaziando in vari settori. In alcuni casi, gli attacchi sembrano essere stati condotti per realizzare attacchi alla catena di approvvigionamento.

Elfin è noto per sfruttare le vulnerabilità, come dimostrato da un attacco di febbraio 2019, in cui ha tentato di sfruttare una vulnerabilità conosciuta (CVE-2018-20250) nel software di archiviazione WinRAR.

Il gruppo Elfin ha attirato l’attenzione nel dicembre 2018 quando è stato collegato a una nuova ondata di attacchi Shamoon. Tuttavia, Symantec non ha trovato ulteriori prove per suggerire che Elfin fosse responsabile di questi attacchi.

Elfin utilizza un vasto assortimento di strumenti nei suoi attacchi, inclusi malware personalizzati, malware di uso comune e strumenti di hacking open source. Tra gli strumenti personalizzati utilizzati dal gruppo si segnalano Notestuk, Stonedrill e un backdoor scritto in AutoIt.

Elfin rappresenta uno dei gruppi più attivi attualmente operanti in Medio Oriente, dimostrando una notevole flessibilità tattica e l’utilizzo di un ampio spettro di strumenti per compromettere le sue vittime.

Luglio 2019: vulnerabilità Outlook utilizzata per installare malware su reti governative

US Cyber Command ha emesso un allarme su Twitter riguardo attori di minaccia che sfruttano una vulnerabilità di Outlook per infiltrare malware nelle reti governative. La vulnerabilità, denominata CVE-2017-11774, è un bug di sicurezza che Microsoft ha risolto nel 2017.

Il bug, scoperto dai ricercatori di SensePost, consente a un attore di minaccia di eludere il sandbox di Outlook e eseguire codice malevolo sul sistema operativo sottostante. Questa vulnerabilità è stata precedentemente sfruttata da hacker iraniani, conosciuti come APT33 o Elfin, noti per lo sviluppo del malware di cancellazione del disco Shamoon.

Il gruppo APT33 ha utilizzato questa vulnerabilità per installare backdoor sui server web e inviare l’exploit CVE-2017-11774 nelle caselle di posta degli utenti per infettare i loro sistemi con malware. Una volta ottenute le credenziali legittime, gli attori di minaccia identificano Outlook Web Access (OWA) o Office 365 non protetti da autenticazione multi-fattore, sfruttando le credenziali rubate e uno strumento come RULER per consegnare l’exploit.

I campioni di malware condivisi da US Cyber Command sembrano essere collegati all’attività di Shamoon, risalente al gennaio 2017. Tre dei cinque campioni di malware sono strumenti utilizzati per la manipolazione di server web sfruttati, mentre gli altri due sono downloader che utilizzano PowerShell per caricare il PUPY RAT, probabilmente su sistemi infettati.

L’account Twitter di US Cyber Command non emette allarmi su squadre di hacker motivate finanziariamente che prendono di mira gli Stati Uniti, ma si concentra solo sui nemici dello stato. Gli attacchi osservati oggi dall’agenzia sono collegati a vecchi campioni di malware APT33, probabilmente utilizzati in nuovi attacchi contro entità statunitensi.

L’allerta di US Cyber Command arriva dopo che Symantec ha avvertito di un aumento dell’attività da parte di APT33 nel marzo scorso. Inoltre, due settimane fa, la CISA, l’agenzia di sicurezza informatica del Dipartimento della Sicurezza Interna, ha emesso un avviso simile riguardo un aumento dell’attività da parte degli attori di minaccia iraniani, e in particolare sull’uso del malware di cancellazione del disco come Shamoon, l’arma cibernetica principale di APT33.

Questo è la prima volta che US Cyber Command ha condiviso malware non russo tramite il suo account Twitter. L’agenzia ha iniziato a pubblicare campioni di malware su VirusTotal e ad emettere avvisi Twitter lo scorso autunno, ritenendolo un modo più veloce di diffondere allarmi di sicurezza sugli attacchi informatici in corso e mettendo in guardia il settore privato statunitense.

Il pallino per le aziende petrolifere continua

Il gruppo di minacce noto come APT33, famoso per i suoi attacchi aggressivi nei confronti dell’industria petrolifera e dell’aviazione, è stato scoperto mentre utilizza una dozzina di server di comando e controllo (C&C) attivi per campagne malware estremamente mirate. Queste campagne sono dirette contro aziende nel Medio Oriente, negli Stati Uniti e in Asia. Il gruppo usa più livelli di offuscamento per gestire questi server C&C.

Il malware che utilizzano è piuttosto basico e viene usato principalmente per scaricare ed eseguire ulteriori malware. Alcune delle vittime degli attacchi di APT33 nel 2019 includono una società privata americana che offre servizi legati alla sicurezza nazionale, vittime connesse da una università e un college negli Stati Uniti, una vittima molto probabilmente legata all’esercito statunitense e diverse vittime in Medio Oriente e in Asia.

APT33 ha anche eseguito attacchi più aggressivi negli ultimi anni. Ad esempio, per almeno due anni il gruppo ha usato il sito web privato di un politico europeo di alto livello (membro del comitato di difesa del suo paese) per inviare email di spear phishing a società che fanno parte della catena di approvvigionamento dei prodotti petroliferi.

Questi attacchi hanno probabilmente risultato in infezioni concrete nell’industria petrolifera. Ad esempio, nell’autunno del 2018, abbiamo osservato comunicazioni tra una società petrolifera con sede nel Regno Unito e un server C&C di APT33. Un’altra compagnia petrolifera europea ha subito un’infezione di malware correlata ad APT33 su uno dei suoi server in India per almeno 3 settimane nel novembre e dicembre 2018.

Inoltre, APT33 ha usato il suo network VPN privato per accedere a siti web di società di test di penetrazione, webmail, siti web su vulnerabilità e siti web correlati alle criptovalute, così come per leggere blog e forum di hacker. APT33 ha anche un chiaro interesse per i siti web che si specializzano nel reclutamento di dipendenti nell’industria petrolifera e del gas.

Inchieste

Pharmapiuit.com : sito truffa online dal 2023

Tempo di lettura: 2 minuti. Pharmapiuit.com è l’ultimo sito truffa ancora online di una serie di portali che promettono forti sconti, ma in realtà rubano ai clienti

Una segnalazione alla redazione di Matrice Digitale del sito pharmapiuit.com ha permesso di scovare un altro sito truffa. Il portale web è una farmacia online che vende prodotti di ogni genere, dai farmaci da banco ai prodotti omeopatici passando per le calzature ortopediche.

Il portale è sfuggito alla miriade di siti scovati dalla redazione nei mesi precedenti grazie anche alle segnalazioni dei lettori, che in passato sono stati messi in rete e spesso sfruttavano il nome di aziende esistenti ed infatti risulta online dal 2023 e questo fa intendere che appartiene alla schiera di siti truffa scovati e molti oscurati dagli stessi criminali.

Anche in questo caso, l’utente ha provato ad acquistare un prodotto segnalando il sito in questione “puó sembrare un sito italiano perché riporta un indirizzo italiano: Via Roncisvalle, 4 37135 Verona, ma in realtá, quando si fa un ordine, il pagamento finisce da VDDEALS e nessun prodotto ordinato arriva”. Non arriva regolare conferma d’ordine, ma delle mail in lingua straniera da servivesvip@guo-quan.com con dei link per tracciare un ipotetico pacco. Non ho cliccato i link per non cadere in altra truffa. Comunque a distanza di piú di 3 settimane è arrivato nulla“.

Dando uno sguardo al portale ed al modulo di acquisto, è possibile notare che, nonostante sia promossa la vendita attraverso più piattaforme di pagamento, il sito accetti dati di Visa e Mastercard. Questo perché sono ancora le uniche carte di credito facilmente spendibili nei mercati neri per effettuare acquisti fraudolenti.

E’ chiaro che il pagamento avvenga, così come sia possibile anche che i dati inseriti possano creare un profilo completo di acquisto ai criminali in modo tale da poter perpetrare la truffa in piena autonomia su altri canali di vendita.

Il sito originale

Il sito originale è Pharmapiu.it ( è bastato unire il dominio aggiungendo il punto com pharmapiuit.com ) ed è di una farmacia di Messina che nulla a che vedere con la truffa in questione ed è stata avvisata già dalla redazione.

Hai dubbi su in sito oppure hai subito una truffa? contatta la Redazione

Inchieste

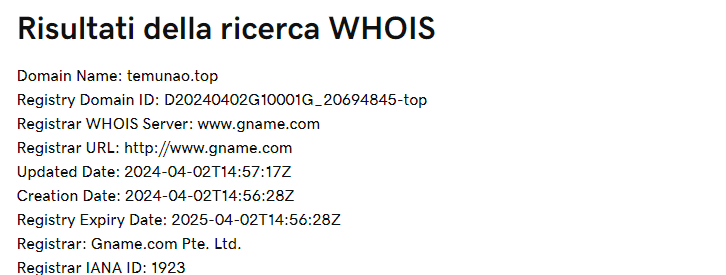

Temunao.Top: altro sito truffa che promette lavoro OnLine

Tempo di lettura: 2 minuti. Temunao.top è l’ennesimo sito web truffa che promette un premio finale a coloro che effettuano con i propri soldi degli ordini

L’inchiesta di Matrice Digitale sulla truffa Mazarsiu ha subito attirato l’attenzione dei lettori che hanno trovato una similitudine con il sito già analizzato e quello di Mark & Spencer scoperto qualche mese addietro: www.temunao.top.

Un lettore è stato contattato da una certa “Darlene” via WA da un numero +34 697 32 94 09 che lo ha fatto iscrivere alla piattaforma che si presenta con lo stesso modello di Mazarsiu. Questo portale è indirizzato a un pubblico spagnolo che cade in tranello leggendo “Temu” e si ritrova in una pagina in lingua ispanica.

In questa occasione, l’utente ha perso 750 euro, ma per fortuna non è caduto anche nella trappola di Mazarsiu e sembrerebbe che ci sia un collegamento tra le due organizzazioni per il modo di fare aggressivo-passivo degli interlocutori al telefono che mandano messaggi, ma non rispondono perché si dicono sempre impegnatissimi a trainare gli affari.

Il sito web è online dal 4 aprile di quest’anno e questo fa intendere che sia probabile che in molti siano caduti nella trappola perdendo soldi in seguito a quella che sembrerebbe una truffa messa in piedi dallo stesso gruppo criminale su scala internazionale.

Continuate a segnalare siti truffa o sospetti alla redazione via Whatsapp o attraverso il form delle SEGNALAZIONI

Inchieste

Attenti a Mazarsiu.com : offerta lavoro truffa da piattaforma Adecco

Tempo di lettura: 2 minuti. Dalla piattaforma Adecco ad un sito che offre lavoro attraverso le Google Ads: è la storia di Mazarsiu e di una segnalazione in redazione

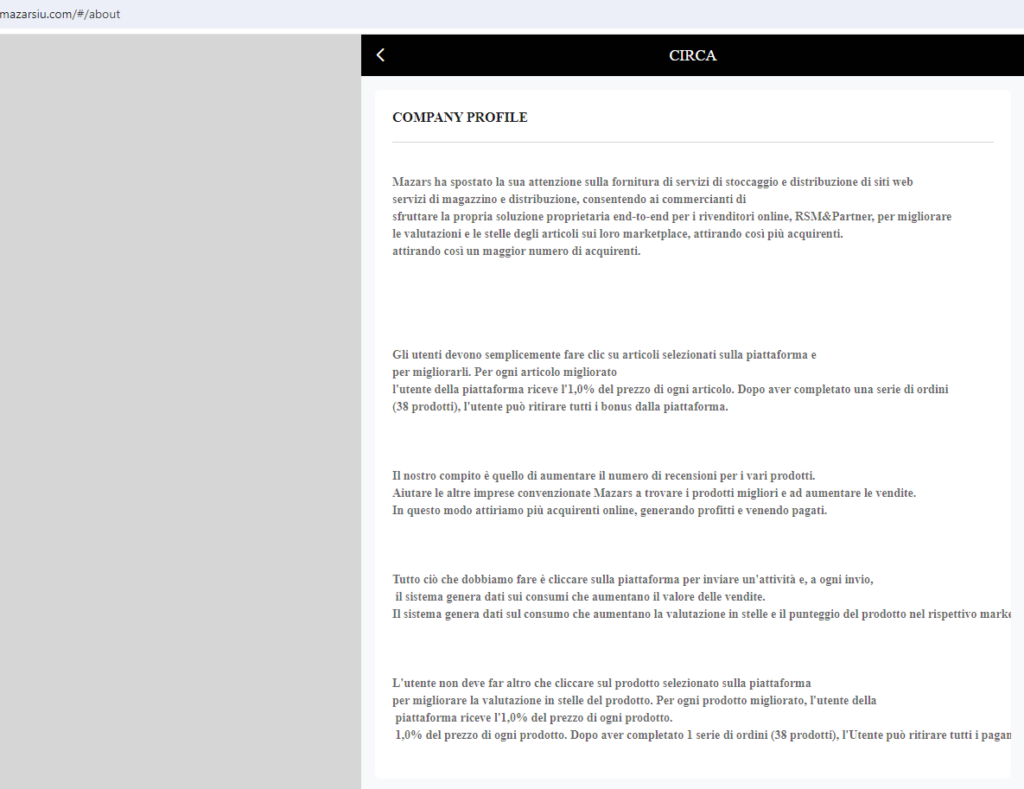

Nel mese di gennaio abbiamo trattato la notizia di una offerta di lavoro fittizia che usava il blasone di Mark & Spencer. Una lettrice di Matrice Digitale ha prontamente contattato la redazione dopo che, in fase di navigazione su un sito di Adecco, società famosa per il suo servizio di lavoro interinale a lavoratori e aziende, ha cliccato su un banner pubblicitario che l’ha proiettata su questa pagina:

www.mazarsiu.com si presenta come sito web che consente di svolgere dei compiti e di guadagnare una volta finite le 38 “mansioni”. Ogni mansione ha un investimento incrementale che frutta diverse centinaia di migliaia di euro ai criminali.

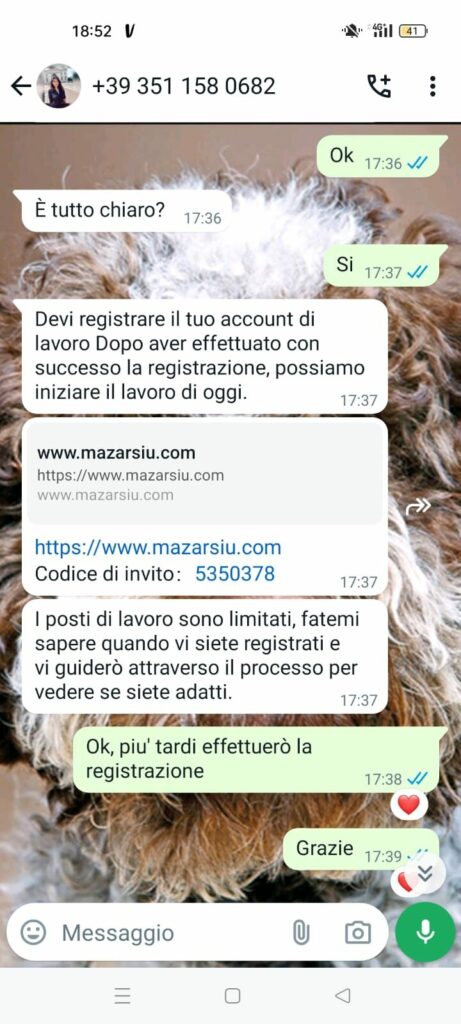

L’ancoraggio alla potenziale vittima è stato fatto attraverso WhatsApp da parte di un numero italiano ( 3511580682 ) con un nome ispanico

L’utente Lara Cruz si presenta a nome di una società che reale con sede a Napoli, ma ha un volto asiatico in foto e un nominativo ispanico. E si propone di aiutare gli utenti nella loro fase di registrazione per poi indirizzarle da subito nel lavoro.

La segnalazione è stata inviata in redazione il 15 ed il sito è stato creato il 14 maggio, un giorno prima, ed il veicolo del sito truffa è stato possibile grazie all’utilizzo di una sponsorizzata su AdWords da una piattaforma legittima di Adecco e, per fortuna, la malcapitata ha letto l’inchiesta di Matrice Digitale che l’ha messa sull’attenti.

Se doveste trovarvi dinanzi a un sito che propone lavoro on line, come Mazarsiu o Mark & Spencer, e l’impiego consiste nell’anticipare dei soldi, contattate subito le Autorità o la redazione di Matrice Digitale nell’apposito form di segnalazione o via WhatsApp

Robotica1 settimana fa

Robotica1 settimana faCome controllare dei Robot morbidi ? MIT ha un’idea geniale

Inchieste5 giorni fa

Inchieste5 giorni faMelinda lascia la Bill Gates Foundation e ritira 12,5 Miliardi di Dollari

L'Altra Bolla6 giorni fa

L'Altra Bolla6 giorni faDiscord celebra il nono compleanno con aggiornamenti e Giveaway

Inchieste5 giorni fa

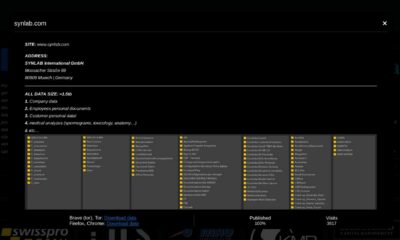

Inchieste5 giorni faTerrore in Campania: dati sanitari di SynLab nel dark web

Economia1 settimana fa

Economia1 settimana faBan in Germania per alcuni prodotti Motorola e Lenovo

Smartphone6 giorni fa

Smartphone6 giorni faSamsung Galaxy S25 Ultra avrà una Fotocamera rispetto all’S24

Economia1 settimana fa

Economia1 settimana faGuerra dei Chip: gli USA colpiscono la ricerca cinese nella Entity List

Smartphone3 giorni fa

Smartphone3 giorni faSamsung Galaxy S25 Ultra: Quattro fotocamere in Arrivo