Inchieste

Lazarus, 2019: da TrickBot Anchor al ritorno di AppleJeus. La guerra cibernetica nord coreana ha fruttato 2 miliardi

L’anno 2019 è stato prolifico per il gruppo Lazarus che ha iniziato la sua attività militare con una campagna condotta con l’intenzione di rubare segreti militari e commerciali ad una società di difesa israeliana che ha scoperto la campagna il 7 marzo 2019.

Secondo Clearsky, l’azienda era fornitrice di prodotti utilizzati nell’industria militare e aerospaziale ed è stata scoperta da un dipendente che aveva ricevuto una mail di un collega in lingua ebraica poco corretta, in cui gli hacker hanno impiantato il malware maligno Rising Sun backdoor per lanciare l’attacco. Per questo, il gruppo Lazarus ha sfruttato una vulnerabilità – CVE-2018-20250 – nel software di archiviazione file WinRAR non aggiornato. L’analisi del codice sorgente mostrava che il malware era in grado di bypassare le protezioni di filtraggio delle e-mail.

Nel marzo 2019 si è registrato un nuovo attacco informatico sulla scia dell’operazione Apple Jeus che ha portato alla compromissione dei sistemi Mac grazie ad un prodotto non solo sofisticato, ma anche capace di innovarsi e di disperdere le proprie tracce. Sono stati identificati cambiamenti significativi alla metodologia di attacco del gruppo, nel caso degli utenti macOS, il gruppo Lazarus ha sviluppato un malware per la piattaforma autoprodotto, al quale ha aggiunto un meccanismo di autenticazione per consegnare il payload della fase successiva con molta attenzione perché riusciva a caricare l’agente infettivo della fase seguente senza toccare il disco. Inoltre, per attaccare gli utenti di Windows, hanno elaborato una procedura di infezione a più stadi e cambiato significativamente il payload finale. Dopo il rilascio di Operation AppleJeus, il gruppo, ha impiegato una serie di metodi per evitare di essere rilevato ed ha continuato a utilizzare un modus operandi simile per compromettere le imprese di criptovaluta reiterando azioni mirate per procurare fondi al Governo e l’attore ha:

- usato GitHub per ospitare le sue applicazioni dannose.

- ha usato Object-C invece del framework QT nel suo malware per macOS.

- ha implementato nel malware una semplice funzione backdoor nell’eseguibile di macOS.

- ha cifrato/decifrato nel malware con una chiave XOR a 16 byte (X,%`PMk-Jj8s+6=) simile al caso precedente.

- nella versione Windows del malware ha utilizzato ADVobfuscator, un offuscatore di tempo compilato, al fine di nascondere il suo codice.

È stato identificato un altro attacco mirato a macOS con l’applicazione dannosa UnionCryptoTrader.

Il blog di Objective-See ha spiegato la funzionalità del malware, riassumendo l’attacco:

- Lo script post-installazione è identico a quello utilizzato nel caso JMTTrading.

- L’autore del malware ha usato SWIFT per sviluppare questo malware per macOS.

- L’autore del malware ha cambiato il metodo di raccolta delle informazioni dal sistema infetto.

- Il malware inizia a condurre l’autenticazione utilizzando i parametri auth_signature e auth_timestamp al fine di consegnare il payload del secondo stadio con più attenzione. Il malware acquisisce l’ora corrente del sistema e la combina con la stringa hardcoded “12GWAPCT1F0I1S14”, e produce un hash MD5 della stringa combinata. Questo hash è usato come valore del parametro auth_signature e l’ora corrente è usata come valore del parametro auth_timestamp. L’operatore malware può riprodurre il valore auth_signature sulla base del auth_timestamp sul lato server C2.

- Il malware carica il payload dello stadio successivo senza toccare il disco.

Le vittime sono state registrate nel Regno Unito, Polonia, Russia e Cina e molte erano legate a entità commerciali di criptovaluta.

Nell’aprile del 2019 è emerso uno spyware del gruppo in grado di connettersi in modo sicuro a un server di controllo e caricare file rubati dalla macchina infetta. Conosciuto come “Hoplight”, il malware era una raccolta di nove file, anche se la maggior parte di questi sono stati progettati per funzionare come strati di offuscamento per mantenere quanto più a lungo la persistenza dai controlli degli amministratori e del software di sicurezza utilizzato per individuare l’attacco.

“Sette di questi file sono applicazioni proxy che mascherano il traffico tra il malware e gli operatori remoti”, ha detto US-Cert nel suo report“I proxy hanno la capacità di generare false sessioni TLS handshake utilizzando certificati SSL pubblici validi, mascherando le connessioni di rete con attori maligni remoti”.

Sotto questi sette livelli di proxy, Hoplight usava il suo certificato SSL valido per creare la connessione sicura, poi un ultimo nono file cercava di creare una connessione in uscita al server di controllo per trasmettere le informazioni rubate. Il certificato sembra essere un certificato SSL pubblico di Naver, un motore di ricerca e fornitore di servizi coreano.

All’interno del pacchetto di file, secondo US-Cert, il pacchetto malware era in grado di eseguire una serie di attività di controllo remoto e spyware. Questo includeva la capacità di leggere e scrivere file locali, creare, terminare o modificare i processi in esecuzione e le impostazioni del registro di sistema, e connettersi a un host remoto per caricare e scaricare file.

Il gruppo ha tipicamente utilizzato tecniche di spear-phishing per ottenere l’installazione del suo malware su obiettivi stranieri.

Nel maggio del 2019 il Department of Homeland Security (DHS) ha sviluppato un rapporto di tipo “Malware Analysis Report (MAR)” scaturito dagli sforzi analitici del DHS e del Federal Bureau of Investigation (FBI). Lavorando con i partner del governo degli Stati Uniti, DHS e FBI hanno identificato una variante di malware utilizzata dal governo nordcoreano identificato come ELECTRICFISH.

L’analisi riguardava un file eseguibile maligno per Windows 32bit che implementava un protocollo personalizzato che consentiva di creare un tunnel per il traffico tra un indirizzo IP sorgente e uno di destinazione. Il malware tentava continuamente di raggiungere la fonte e il sistema di designazione, il che permetteva a entrambe le parti di avviare una sessione di tunneling, grazie alla capacità del malware di essere configurato con un server/port proxy e un nome utente e una password proxy.

Questa caratteristica permetteva la connettività a un sistema che si trovava all’interno di un server proxy, che a sua volta consentiva all’attore di bypassare l’autenticazione richiesta dal sistema compromesso per raggiungere l’esterno della rete.

Nello stesso mese emergeva la scoperta di una intercettazione dei pagamenti online degli acquirenti americani ed europei mostrata da Sansec. Lazarus è irrotta nei negozi online di grandi rivenditori statunitensi ed ha piantato skimmer di pagamento già nel maggio 2019. In precedenza, l’attività di hacking nordcoreana era per lo più limitata alle banche e ai mercati di criptovalute, operazioni informatiche segrete che hanno fruttato ai militari parastatali 2 miliardi di dollari, secondo un rapporto delle Nazioni Unite del 2019. Come ha mostrato la nuova ricerca di Sansec, ora hanno esteso il loro portafoglio con il redditizio crimine dello skimming digitale.

Lo skimming digitale, noto anche come Magecart, è l’intercettazione delle carte di credito durante gli acquisti nei negozi online. Questo tipo di frode è cresciuta dal 2015 ed era tradizionalmente dominato da gruppi di hacker di lingua russa e indonesiana fino all’arrivo dei nordcoreani.

Per intercettare le transazioni, un attaccante deve modificare il codice del computer che gestisce un negozio online. HIDDEN COBRA è riuscito a ottenere l’accesso al codice del negozio di grandi rivenditori come la catena internazionale di moda Claire’s. Pare che HIDDEN COBRA abbia ottenuto l’accesso usando attacchi di spearphishing per ottenere le password del personale dei negozi.

- Usando l’accesso non autorizzato, HIDDEN COBRA iniettava il suo script maligno nella pagina di checkout del negozio.

- Lo skimmer aspettava la pressione dei tasti dei clienti ignari.

- Una volta che il cliente completa la transazione, i dati intercettati come i numeri delle carte di credito vengono inviati a un server di raccolta controllato da HIDDEN COBRA.

Curiosamente, HIDDEN COBRA ha usato i siti di un’agenzia di modelle italiana e di un negozio di musica vintage di Teheran per eseguire la sua campagna globale di skimming.

Per monetizzare le operazioni di skimming, HIDDEN COBRA ha sviluppato una rete globale di esfiltrazione. Questa rete utilizzava siti legittimi, che sono stati dirottati e riproposti per servire come travestimento per l’attività criminale. La rete veniva anche utilizzata per incanalare i beni rubati in modo che potevano essere venduti sui mercati del dark web. Sansec ha identificato una serie di questi nodi di esfiltrazione, che includono un’agenzia di modelle di Milano, un negozio di musica vintage di Teheran e un negozio di libri a conduzione familiare del New Jersey.

Nei mesi successivi, Sansec ha scoperto lo stesso malware su diverse decine di negozi. Ogni volta, usavano uno di questi siti dirottati come caricatore e raccoglitore di carte:

- stefanoturco.com (tra il 2019-07-19 e il 2019-08-10)

- technokain.com (tra il 2019-07-06 e il 2019-07-09)

- darvishkhan.net (tra il 2019-05-30 e il 2019-11-26)

- areac-agr.com (tra il 2019-05-30 e il 2020-05-01)

- luxmodelagency.com (tra il 2019-06-23 e il 20

Alla fine del 2018 è stata scoperta una serie di attacchi mirati contro aziende aerospaziali e militari in Europa e nel Medio Oriente. In seguito alla scoperta, gli attacchi sono stati soprannominati Operation In(ter)ception sulla base di un campione di malware correlato chiamato “Inception.dll“, hanno avuto luogo da settembre a dicembre 2019. Erano altamente mirati e si basavano sull’ingegneria sociale tramite LinkedIn e su un malware personalizzato e multistadio. Per operare sotto i radar, gli aggressori hanno spesso ricompilato il loro malware, abusando delle utility native di Windows e impersonato software e aziende legittime con un malware personalizzato utilizzato nell’Operazione In(ter)ception non precedentemente documentato.

L’obiettivo primario dell’operazione era lo spionaggio. Tuttavia, in uno dei casi indagati, gli aggressori hanno cercato di monetizzare l’accesso all’account e-mail di una vittima attraverso un attacco BEC (business email compromise) come fase finale dell’operazione.

Nonostante ci siano forti prove che collegano gli attacchi a un noto attore di minacce, si sono scoperti diversi indizi che suggeriscono un possibile collegamento al gruppo Lazarus, comprese le somiglianze nel targeting, ambiente di sviluppo e tecniche anti-analisi utilizzate.

Gli attacchi di Operation In(ter)ception sono progrediti attraverso diverse fasi:

Gli aggressori hanno utilizzato LinkedIn per prendere di mira i dipendenti delle aziende scelte. Per agganciarli, hanno contattato gli obiettivi con offerte di lavoro fittizie utilizzando la funzione di messaggistica LinkedIn. Per apparire credibili, gli aggressori si sono spacciati per rappresentanti di note aziende esistenti nel settore aerospaziale e della industria della difesa. Per ciascuna delle aziende prese di mira su cui abbiamo indagato, gli aggressori avevano creato un falso account LinkedIn separato uno che impersonava un manager delle risorse umane della Collins Aerospace, l’altro si spacciava per un rappresentante delle risorse umane di General Dynamics, un’altra grande azienda statunitense con un obiettivo simile.

Il 25 ottobre 2019, un file ELF sospetto (80c0efb9e129f7f9b05a783df6959812) è stato segnalato dal nostro sistema di monitoraggio delle minacce sviluppato da Netlab. A prima vista, sembrava essere solo un’altra delle normali botnet, ma presto ci si è resi conto che si trattava di qualcosa con un potenziale collegamento al Lazarus Group. Al momento, si riscontravano esempi di attacchi e casi di Lazarus Group contro la piattaforma Linux e l’analisi mostrava che questo programma completamente funzionale, nascosto e RAT, era rivolto a piattaforme Windows e Linux e condivideva alcuni caratteri chiave utilizzati da Lazarus Group.

Dacls è stato al tempo un nuovo tipo di software di controllo remoto destinato sia all’ambiente Windows che Linux. Le sue funzioni sono modulari, il protocollo C2 utilizzava la crittografia a doppio strato TLS e RC4, il file di configurazione utilizzava la crittografia AES e supportava l’aggiornamento dinamico delle istruzioni C2. Il modulo plug-in Win32.Dacls veniva caricato dinamicamente tramite un URL remoto e la versione Linux del plug-in viene compilata direttamente nel programma Bot.

Sono stati trovati una serie di campioni su un server di download sospetto http://www.areac-agr.com/cms/wp-content/uploads/2015/12/, inclusi Win32.Dacls, Linux.Dacls, il programma open source Socat e un asset di lavoro per Confluence CVE-2019-3396. Si è ipotizzato che il Lazarus Group abbia utilizzato la vulnerabilità di N-day CVE-2019-3396 per diffondere il programma Dacls Bot.

- MD5 (check.vm) = a99b7ef095f44cf35453465c64f0c70c //Confluence CVE-2019-3396 Payload

- MD5 (hdata.dat) = 982bf527b9fe16205fea606d1beed7fa //Collezione registro

- MD5 (ldata.dat) = 80c0efb9e129f7f9b05a783df6959812 //Linux Dacls Bot

- MD5 (mdata.dat) = 80c0efb9e129f7f9b05a783df6959812 //Linux Dacls Bot

- MD5 (r.vm) = a99b7ef095f44cf35453465c64f0c70c //Confluence CVE-2019-3396 carico utile

- MD5 (rdata.dat) = bea49839390e4f1eb3cb38d0fcaf897e //bot di Windows Dacls

- MD5 (sdata.dat) = e883bf5fd22eb6237eb84d80bbcf2ac9 //Socat open source

Le funzioni principali di Linux.Dacls Bot includevano:

- esecuzione dei comandi

- gestione dei file

- gestione dei processi

- test di accesso alla rete

- agente di connessione C2

- modulo di scansione della rete.

Dopo l’avvio di Linux.Dacls, il bot veniva eseguito in modalità demone in background ed utilizzava i parametri di avvio /pro, il file PID del bot, /var/run/init.pid e il nome del processo del bot /proc/<pid> /cmdlineper distinguere diversi ambienti operativi ed il sospetto che potesse essere utilizzato per gli aggiornamenti del programma Bot era più che fondato.

Nel 2019, l’automazione, la decentralizzazione e l’integrazione hanno permesso a TrickBot di introdurre un modello che cambiava il gioco visto nel triennio 2016-2018. Il domain controller ha permesso la raccolta automatica di informazioni di rete e il movimento laterale automatizzato all’interno delle reti, per non parlare del processo completamente automatizzato di raccolta delle credenziali. La capacità di integrare diversi segmenti del crimine informatico ha permesso di eseguire sofisticate operazioni di frode bancaria per il riciclaggio di denaro, attivarsi in operazione ransomware e mettere in atto frodi fiscali. La decentralizzazione ha creato un modello di business flessibile, dove TrickBot ha offerto strumenti di attacco a fornitori controllati ed ha utilizzato gli strumenti di altri per aumentare l’infettività. Nel confondere le linee tra violazioni, furto di dati, ransomware e frode informatica, il gruppo ha quasi raggiunto l’apice, e quasi unito i territori del cybercrimine. Tuttavia, c’era un’ultima sfida che separava TrickBot dalla perfezione: le APT. Ed è accaduto grazie a Anchor, il cui modus operandi ha avuto attacchi mirati a reti estremamente sicure, rimanendo persistenti, non rilevabili per lunghi periodi e lo spionaggio separa dal crimeware e dai TrickBot che sono generalmente distribuiti solo per guadagno monetario. Questo è il motivo per cui era altamente improbabile che TrickBot tentasse di integrare le APT nelle loro operazioni. Fino alla scoperta di un nuovo progetto derivato da TrickBot chiamato “Anchor“: un quadro di strumenti che permetteva agli attori potenziali clienti di TrickBot di essere sfruttato contro vittime di maggiore profilo. Alcuni dei “pezzi” trovati di Anchor erano composti da diversi segmenti e ciascuno con una funzione specifica:

- anchorInstaller

- anchorDeInstaller

- AnchorBot

- Bin2hex

- psExecutor

- memoryScraper

La struttura era progettata per caricare segretamente il malware e pulire tutte le prove dell’attacco. Tuttavia, l’obiettivo finale di questa innovazione non è chiaro finché non sono stati analizzati altri moduli. Guardando qualsiasi modulo di TrickBot possiamo capire chiaramente il suo scopo. Ma quando si tratta di Anchor vediamo una combinazione di funzionalità, strumenti e metodi. Ciò che è fuori discussione, tuttavia, è la sofisticazione di questa tecnologia che include una metodologia integrata di caricamento di tali framework Metasploit, Cobalt Strike, TerraLoader, e PowerShell Empire per eseguire ulteriori vittime post-exploitation.

Il progetto Anchor combina una collezione di strumenti: da quello di installazione iniziale alla pulizia destinata a cancellare l’esistenza di malware sulla macchina della vittima. In altre parole, Anchor si presenta come una struttura di attacco all-in-one progettata per compromettere gli ambienti aziendali utilizzando sia strumenti personalizzati che esistenti.

Come descritto in precedenza, i moduli di TrickBot sono basati sul cliente, progettati per le esigenze di una specifica attività criminale. Il progetto Anchor è uno strumento complesso e furtivo per l’estrazione mirata di dati da ambienti sicuri e la persistenza a lungo termine.

Logicamente, lo strumento è stato una opportunità allettante per gruppi di alto profilo, tra cui quelli statali. Tuttavia, Anchor è stato anche utilizzato per grandi rapine informatiche e operazioni di furto di carte di credito nei punti vendita, dove si è sfruttato il suo malware personalizzato di skimming delle carte. Tra i gruppi stato-nazione, solo pochi sono interessati sia alla raccolta di dati sia al guadagno finanziario e uno di loro è Lazarus.

Nell’indagine su Anchor, si è scoperto che lo strumento PowerRatankba è stato precedentemente collegato al presunto gruppo nordcoreano è stato, infatti, utilizzato in Anchor. La prova specifica ha sottolineato che questo toolkit del gruppo Lazarus è stato caricato attraverso il progetto TrickBot Anchor, indicando la relazione ormai smascherata tra gli strumenti attribuiti al gruppo TrickBot “Anchor” e Lazarus.

Inchieste

Attenti a Mazarsiu.com : offerta lavoro truffa da piattaforma Adecco

Tempo di lettura: 2 minuti. Dalla piattaforma Adecco ad un sito che offre lavoro attraverso le Google Ads: è la storia di Mazarsiu e di una segnalazione in redazione

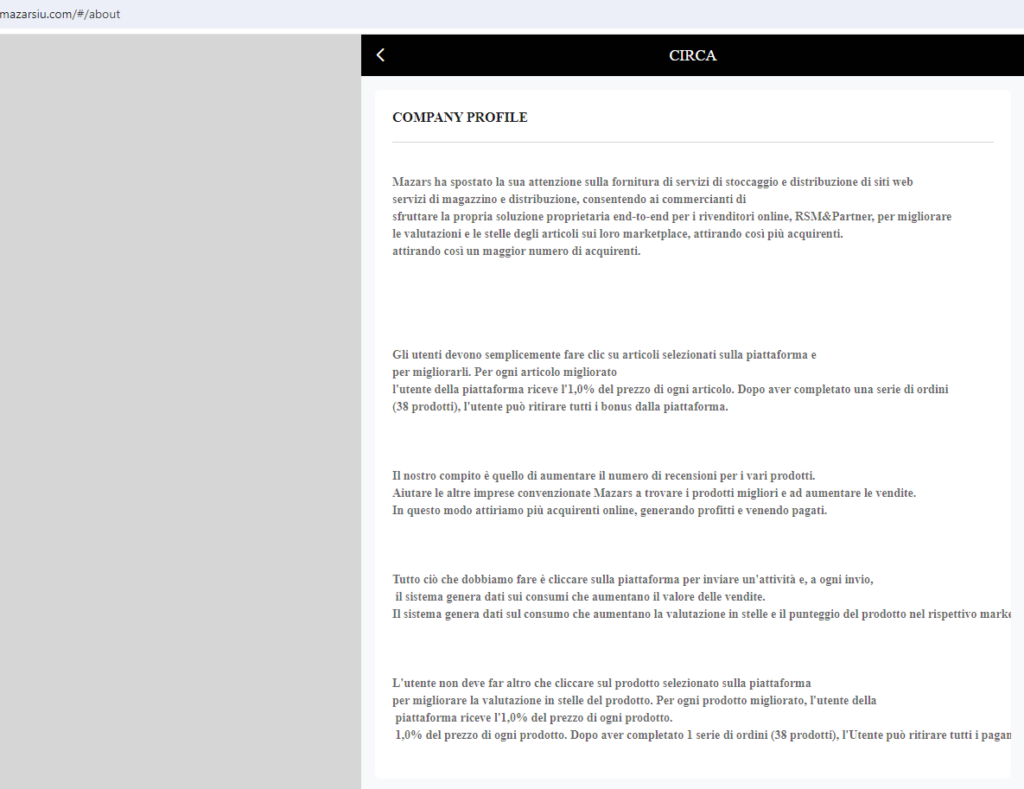

Nel mese di gennaio abbiamo trattato la notizia di una offerta di lavoro fittizia che usava il blasone di Mark & Spencer. Una lettrice di Matrice Digitale ha prontamente contattato la redazione dopo che, in fase di navigazione su un sito di Adecco, società famosa per il suo servizio di lavoro interinale a lavoratori e aziende, ha cliccato su un banner pubblicitario che l’ha proiettata su questa pagina:

www.mazarsiu.com si presenta come sito web che consente di svolgere dei compiti e di guadagnare una volta finite le 38 “mansioni”. Ogni mansione ha un investimento incrementale che frutta diverse centinaia di migliaia di euro ai criminali.

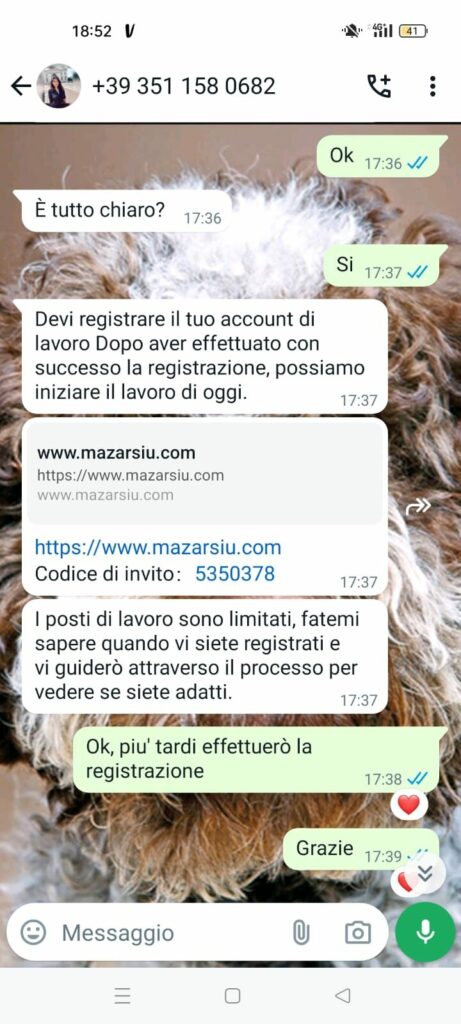

L’ancoraggio alla potenziale vittima è stato fatto attraverso WhatsApp da parte di un numero italiano ( 3511580682 ) con un nome ispanico

L’utente Lara Cruz si presenta a nome di una società che reale con sede a Napoli, ma ha un volto asiatico in foto e un nominativo ispanico. E si propone di aiutare gli utenti nella loro fase di registrazione per poi indirizzarle da subito nel lavoro.

La segnalazione è stata inviata in redazione il 15 ed il sito è stato creato il 14 maggio, un giorno prima, ed il veicolo del sito truffa è stato possibile grazie all’utilizzo di una sponsorizzata su AdWords da una piattaforma legittima di Adecco e, per fortuna, la malcapitata ha letto l’inchiesta di Matrice Digitale che l’ha messa sull’attenti.

Se doveste trovarvi dinanzi a un sito che propone lavoro on line, come Mazarsiu o Mark & Spencer, e l’impiego consiste nell’anticipare dei soldi, contattate subito le Autorità o la redazione di Matrice Digitale nell’apposito form di segnalazione o via WhatsApp

Inchieste

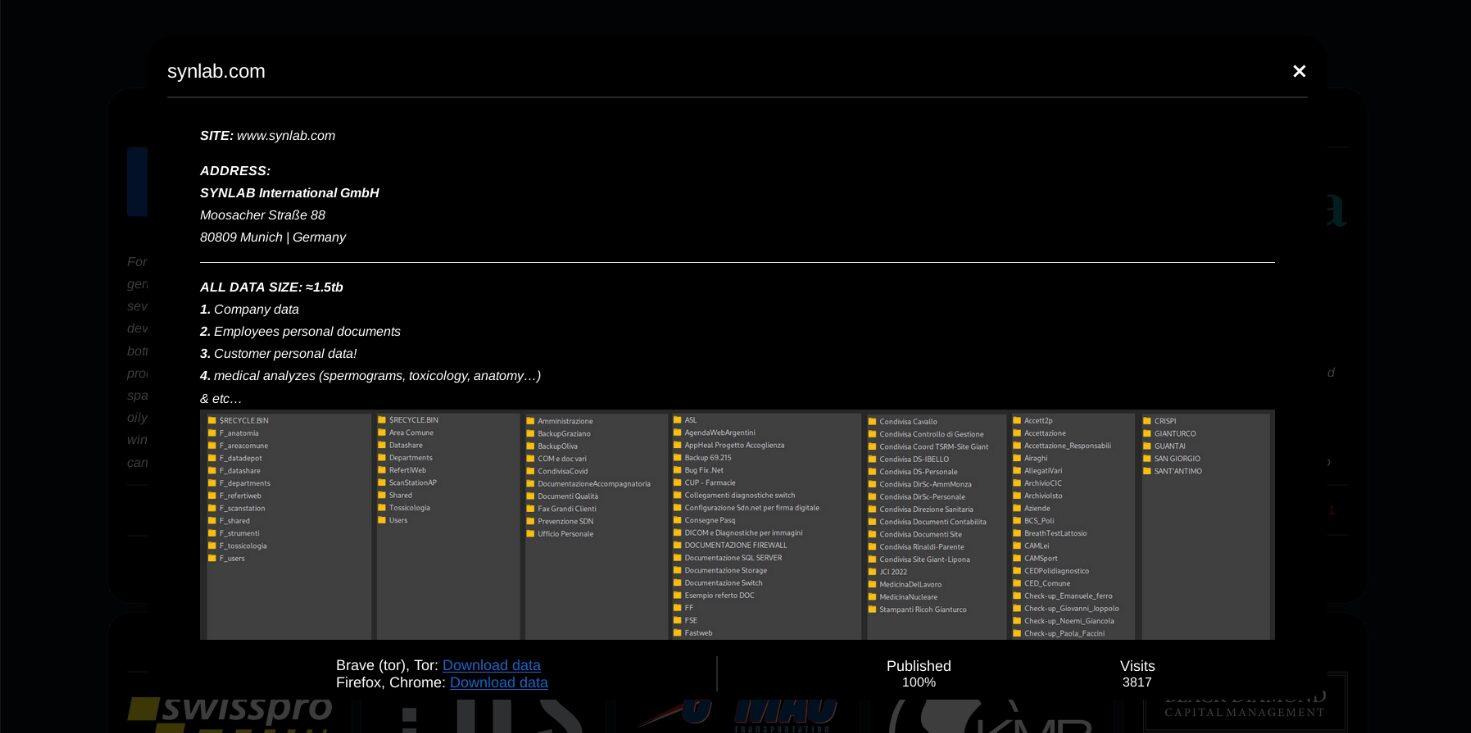

Terrore in Campania: dati sanitari di SynLab nel dark web

BlackBasta ha pubblicato i dati esfiltrati nell’attacco informatico riuscito contro Synlab Italia dove il colosso tedesco è stato colpito nelle sedi della Campania ed i dati dei pazienti sono stati resi disponibili dalla ransomware gang russa. Un disastro annunciato dopo che si è appresa la volontà della multinazionale di non pagare riscatto così come previsto dalla procedura internazionale che vieta alle vittime di recuperare i propri dati alimentando il crimine informatico globale.

Matrice Digitale ha dedicato una serie di approfondimenti sulla vicenda e, pur non essendo entrata in possesso dei dati visualizzati già da circa 4000 persone all’interno della piattaforma dark web dei criminali, ha potuto constatare che la maggior parte delle informazioni riguardano le sedi della Campania sia lato sedi sia fornitori sia pazienti. Un’altra informazione che potrebbe essere utile ed anche allo stesso tempo rincuorante per tutti i pazienti coinvolti, è che la dimensione dei dati non è scaricabile da chiunque visto il tera e mezzo di gigabyte necessari per portare a termine il download completo. Un altro punto di favore in questa terribile vicenda è il fatto che il server sembrerebbe essere poco capace di distribuire simultaneamente la grande mole di informazioni che BlackBasta ha messo a disposizione di tutti coloro che ne hanno accesso attraverso il link dark web.

Qual è stata la reazione dell’azienda ?

SynLab ha annunciato di non voler pagare il riscatto e di essere stata vittima da di un attacco matrice russa, aspetto ininfluente quando si parla di crimine informatico, e di essere in contatto costantemente con le Autorità. Almeno loro hanno acquisito tutte le informazioni esfiltrate dagli aguzzini. L’azienda promette e si impegna nel comunicare, così come previsto da legge vigente, ad ogni singolo paziente l’eventuale esposizione in rete. I risvolti della vicenda però non sono positivi per l’azienda nonostante abbia agito secondo procedure. Dal punto di vista della credibilità e della fiducia dei clienti, quest’ultimi continueranno ad avvalersi delle prestazioni private e convenzionate, ma all’orizzonte si configura una sanzione salata da parte del Garante della Privacy che si spera sia utile nel sensibilizzare gli altri colossi del nostro paese nel correre ai ripari prima di un attacco informatico.

Non basteranno, purtroppo, gli avvisi dell’azienda circa la perseguibilità penale di coloro che entreranno in possesso dei dati per motivi di ricerca, di business o di ulteriori crimini informatici.

Cosa abbiamo imparato da quest’attacco?

Tra le varie criticità emerse in queste settimane c’è quella di attivarsi predisponendo al meglio le proprie infrastrutture per ripristinare quanto prima i servizi dopo un attacco informatico, a maggior ragione quando riguardano settori vitali, ma allo stesso tempo c’è l’esigenza di implementare tecnicamente una infrastruttura di rete che in caso negativo possa essere penetrata in parte perché strutturalmente composta da più sezioni. Da quello che è accaduto, non è ancora chiaro se solo l’intera Campania sia stata compromessa da BlackBasta nell’attacco a Synlab, in attesa di ulteriori risvolti potenzialmente possibili anche in altre regioni dove la società multinazionale tedesca ha ereditato anamnesi intere di una buona fetta della popolazione italiana attraverso in seguito alle acquisizioni di quelli che un tempo erano i centri di analisi e diagnostica più importanti del territorio.

Inchieste

Melinda lascia la Bill Gates Foundation e ritira 12,5 Miliardi di Dollari

Tempo di lettura: 5 minuti. Melinda French Gates lascia la Gates Foundation, portando con sé 12,5 miliardi di dollari per le sue iniziative filantropiche

Melinda French Gates ha annunciato il suo ritiro dalla Bill and Melinda Gates Foundation, portando con sé un capitale di 12,5 miliardi di dollari. Questa decisione arriva tre anni dopo il suo annuncio di separazione da Bill Gates, il cofondatore di Microsoft.

Dettagli della transazione

Melinda ha comunicato che investirà i 12,5 miliardi di dollari in iniziative filantropiche personali, focalizzate principalmente sul supporto a donne e famiglie. Le disposizioni per questo trasferimento di fondi sono state già messe in atto. In seguito alla sua uscita, la fondazione subirà anche un cambio di nome da Bill and Melinda Gates Foundation a Gates Foundation, un titolo già in uso non ufficiale per brevità e chiarezza. Bill Gates rimarrà l’unico amministratore della fondazione.

Impatto e prospettive future

La Gates Foundation, una delle maggiori organizzazioni filantropiche private del mondo, detiene un patrimonio di 75,2 miliardi di dollari e ha contribuito con 77,6 miliardi di dollari a vari progetti nel corso di quasi tre decenni, con un focus particolare su progetti medici. Melinda French Gates, dal canto suo, continua il suo impegno per la promozione delle opportunità per donne e minoranze negli Stati Uniti tramite la sua iniziativa Pivotal Ventures, fondata nel 2015.

Dalla medicina alla rappresentanza femminile

Pivotal Ventures è un’impresa di investimento e incubazione fondata da Melinda French Gates nel 2015. La missione di questa organizzazione è accelerare il progresso sociale negli Stati Uniti, rimuovendo le barriere che impediscono alle persone di realizzare il loro pieno potenziale. Pivotal Ventures opera attraverso investimenti ad alto impatto, partenariati e iniziative di advocacy, focalizzandosi in particolare sul potenziamento delle donne e delle minoranze.

Le attività di Pivotal Ventures sono diverse e comprendono sia il sostegno a iniziative volte a promuovere la diversità e l’inclusione nei settori della tecnologia e della politica, sia l’investimento in soluzioni innovative che mirano a risolvere problemi sociali complessi. L’organizzazione lavora in stretta collaborazione con altri filantropi, fondazioni e aziende per creare un impatto duraturo e significativo. Tra le iniziative di spicco vi sono programmi per aumentare la rappresentanza femminile nelle posizioni di leadership e per sviluppare strumenti educativi e risorse che supportano i giovani svantaggiati. Pivotal Ventures si impegna così a creare un futuro più equo e inclusivo, utilizzando una combinazione di capitali privati e collaborazione pubblica per catalizzare il cambiamento sociale.

Filantropia o elusione fiscale?

Non ci sono informazioni specifiche sulle cifre esatte del risparmio fiscale di Bill e Melinda Gates attraverso le loro fondazioni. Tuttavia, possiamo discutere di come funzionano generalmente le fondazioni private e il loro impatto fiscale negli Stati Uniti.

Le fondazioni private, come la Bill & Melinda Gates Foundation, sono organizzazioni filantropiche esenti da tasse federali sul reddito. Queste fondazioni beneficiano di diversi incentivi fiscali, che includono la deducibilità delle donazioni e l’esenzione da tasse sui redditi d’investimento, soggetti a una tassa di excise dello 1,39%. Questi vantaggi fiscali incentivano la creazione e il sostegno di fondazioni filantropiche, consentendo ai donatori, come Bill e Melinda Gates, di detrarre le donazioni dalle loro imposte personali.

Il processo funziona così: quando i Gates donano denaro o altri beni alla loro fondazione, possono ricevere una detrazione fiscale significativa. Questo riduce l’imposta sul reddito che devono pagare. Inoltre, le risorse trasferite alla fondazione crescono e vengono utilizzate esentasse, permettendo alla fondazione di aumentare il suo impatto filantropico. Tuttavia, le fondazioni sono obbligate a distribuire almeno il 5% del loro patrimonio netto medio di mercato ogni anno per scopi caritatevoli per mantenere il loro status di esenzione fiscale.

Perchè c’è del marcio in questa operazione?

Negli Stati Uniti, il trasferimento di capitali tra fondazioni, come nel caso di donazioni da una fondazione privata a un’altra entità caritatevole, è regolato da specifiche normative fiscali che mirano a incoraggiare le attività filantropiche pur mantenendo un certo livello di controllo sugli abusi.

Quando una fondazione privata effettua una donazione a un’altra organizzazione esentasse, come un’altra fondazione privata, un’università o un ente di beneficenza, queste donazioni sono generalmente deducibili dalle tasse della fondazione donante. Ciò significa che tali trasferimenti possono ridurre l’ammontare del reddito imponibile della fondazione donante, diminuendo così l’ammontare delle tasse dovute, a patto che l’organizzazione ricevente sia riconosciuta dal Servizio delle Entrate Interne (IRS) come un’entità esente da tasse.

Aspetti chiave della regolamentazione:

- Status di Esenzione Fiscale: Perché i trasferimenti siano deducibili, entrambe le fondazioni devono mantenere lo status di esenzione fiscale sotto l’Internal Revenue Code Section 501(c)(3). L’organizzazione ricevente deve essere qualificata come esente da tasse e non deve operare per il profitto personale dei suoi membri.

- Distribuzione Minima Richiesta: Le fondazioni private sono soggette a una regola di distribuzione minima annuale, che richiede loro di distribuire almeno il 5% del valore del loro patrimonio netto non caritativo per scopi caritativi ogni anno. I trasferimenti a altre organizzazioni caritative possono essere utilizzati per soddisfare questo requisito.

- Documentazione e Conformità: Le fondazioni devono mantenere una documentazione accurata di tutte le donazioni per garantire la conformità con le regole IRS. Questo include la conservazione dei record che confermano lo status di esenzione fiscale dell’organizzazione beneficiaria.

- Evitare Benefici Personali: È essenziale che i trasferimenti di fondi non risultino in benefici personali per i dirigenti o i donatori della fondazione. Le regole di auto-dealing dell’IRS cercano di prevenire situazioni in cui i fondi delle fondazioni sono usati per benefici personali piuttosto che per scopi caritativi.

Queste regolazioni aiutano a garantire che il trasferimento di fondi tra fondazioni sia utilizzato per promuovere effettivamente attività filantropiche e non per eludere gli obblighi fiscali o per fini personali. L’IRS monitora attentamente queste attività per prevenire abusi del sistema di esenzione fiscale.

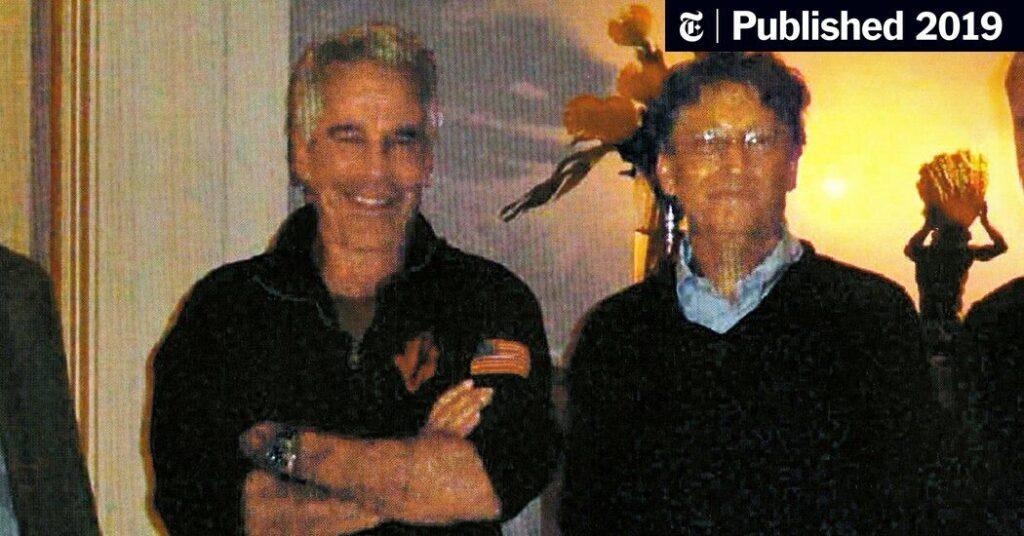

L’amicizia tra Gates ed Epstein

Il divorzio tra Bill Gates e Melinda French Gates, annunciato nel maggio 2021, ha suscitato grande attenzione non solo per le sue implicazioni finanziarie, ma anche per i dettagli personali emersi, inclusi i rapporti di Bill Gates con Jeffrey Epstein. Secondo vari report, tra cui uno del New York Times, Melinda aveva espresso preoccupazioni riguardo alla relazione del marito con Epstein, un finanziere noto per le sue condanne per reati sessuali. Queste preoccupazioni sono emerse dopo che Bill Gates aveva partecipato a numerosi incontri con Epstein, che si sono protratti fino a tarda notte e sono stati descritti come tentativi di Epstein di lavorare con la fondazione Gates.

Questi incontri sono avvenuti nonostante le precedenti condanne di Epstein e la sua reputazione discutibile, fatti che hanno aggravato le tensioni all’interno del matrimonio Gates. Melinda ha rivelato in un’intervista di aver avuto incubi dopo aver incontrato Epstein una volta, sottolineando che aveva chiarito a Bill la sua disapprovazione per qualsiasi ulteriore interazione con lui. Questi elementi hanno contribuito a creare un contesto complesso che ha influenzato la decisione di Melinda di procedere con il divorzio, un processo che, secondo le rivelazioni, era in preparazione da alcuni anni prima dell’annuncio ufficiale.

Il precedente di Bezos e l’ex Lady Amazon

I divorzi nel mondo delle Big Tech sono stati spesso fonte di interesse pubblico, data la loro portata finanziaria e mediatica. Ad esempio, uno dei divorzi più noti è stato quello tra Jeff Bezos, fondatore di Amazon, e MacKenzie Scott. Dopo 25 anni di matrimonio, la coppia si è separata nel 2019, con un accordo che ha visto MacKenzie Scott ricevere circa il 4% delle azioni di Amazon, valutate allora circa 36 miliardi di dollari. Questo accordo ha reso MacKenzie una delle donne più ricche del mondo.

L’uscita di Melinda French Gates dalla fondazione che ha co-fondato segna un nuovo capitolo sia per lei che per l’organizzazione. Questo movimento riflette un cambiamento significativo nel panorama filantropico globale e pone le basi per future iniziative indipendenti da parte di Melinda che continueranno a influenzare positivamente le comunità di tutto il mondo. Questi sviluppi rappresentano un momento significativo per la filantropia globale, evidenziando come anche i leader del settore possono evolvere e adattarsi a nuove realtà e sfide personali e professionali.

L'Altra Bolla1 settimana fa

L'Altra Bolla1 settimana faMeta testa la condivisione incrociata da Instagram a Threads

L'Altra Bolla1 settimana fa

L'Altra Bolla1 settimana faX sotto indagine dell’Unione Europea

Robotica1 settimana fa

Robotica1 settimana faCome controllare dei Robot morbidi ? MIT ha un’idea geniale

Inchieste4 giorni fa

Inchieste4 giorni faMelinda lascia la Bill Gates Foundation e ritira 12,5 Miliardi di Dollari

L'Altra Bolla5 giorni fa

L'Altra Bolla5 giorni faDiscord celebra il nono compleanno con aggiornamenti e Giveaway

Sicurezza Informatica1 settimana fa

Sicurezza Informatica1 settimana faNuovo attacco “Pathfinder” alle CPU Intel: è il nuovo Spectre?

Economia1 settimana fa

Economia1 settimana faChi sarà il successore di Tim Cook in Apple?

Sicurezza Informatica1 settimana fa

Sicurezza Informatica1 settimana faBogusBazaar falsi e-commerce usati per una truffa da 50 milioni