Inchieste

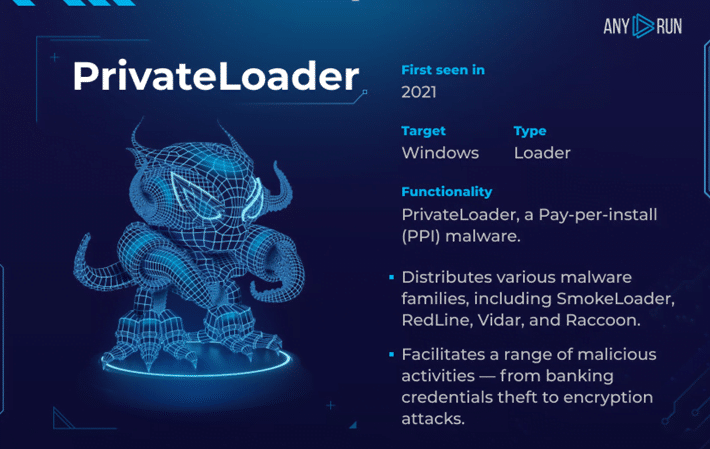

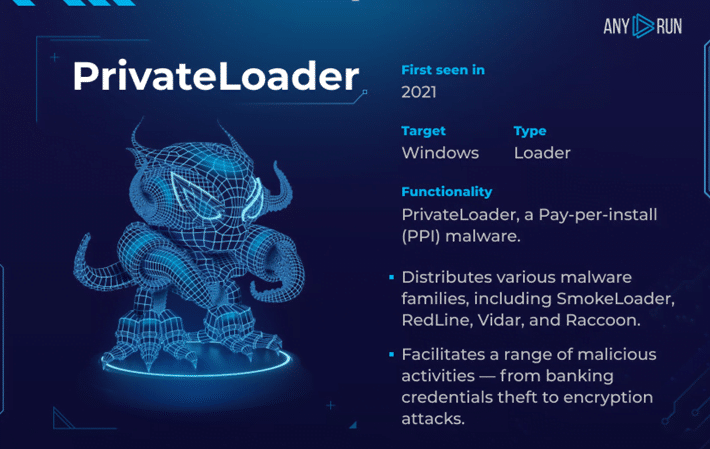

PrivateLoader: Analisi della crittografia e decrittografia di un loader moderno

Tempo di lettura: 5 minuti. AnyRun condivide in esclusiva perl ‘Italia, l’analisi del loader responsabile di aver diffuso alcuni tra i più diffusi malware degli ultimi anni

In questo articolo, esclusivo per l’Italia, ANY.RUN approfondisce il funzionamento interno di PrivateLoader, una famigerata famiglia di loader dannosi. Esploreremo i processi di crittografia e decrittografia utilizzati da questo malware, concentrandoci in particolare sulla sua capacità di proteggersi utilizzando VMProtect, nonché sulla sua decrittografia delle librerie caricate.

Analisi di PrivateLoader Introduzione

PrivateLoader è una famiglia di loader dannosi, scritta in C++ e scoperta per la prima volta all’inizio del 2021.

È noto per la distribuzione di un’ampia gamma di malware, da semplici ladri di informazioni a complessi rootkit e spyware, utilizzando payload.

La distribuzione di questo tipo di malware è gestita dal servizio Pay-Per-Install (PPI), uno strumento popolare all’interno dell’ecosistema dei criminali informatici che genera entrate aggiungendo payload al malware.

- Il codice stesso prevede la decrittazione delle librerie caricate.

- Al momento sono disponibili due versioni di PrivateLoader: una protetta da VMProtect e una versione normale.

- Ogni giorno vengono caricati da 2 a 4 campioni di questo malware.

Analisi statica del file sorgente

SHA256: 27c1ed01c767f504642801a7e7a7de8d87dbc87dee88fbc5f6adb99f069afde4

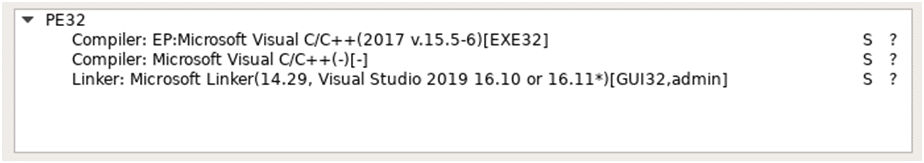

Utilizzando l’utilità Detect It Easy, possiamo vedere che il file eseguibile analizzato è compilato in C++. Non ci sono informazioni sull’imballatore, il che potrebbe significare che non è stato possibile identificarlo.

Fig. 1 – Dati di esempio di PrivateLoader

Il passaggio successivo consiste nel cercare stringhe non crittografate utilizzando il comando strings:

strings –encoding=l loader.exe

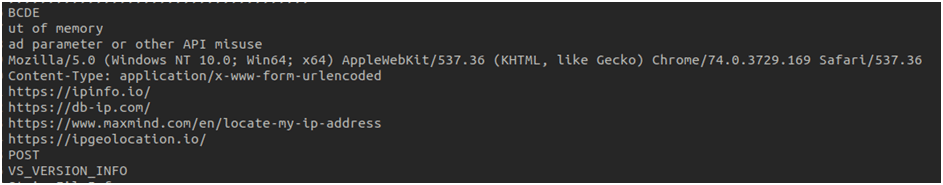

Fig. 2 – Stringhe interessanti rilevate nel file eseguibile

L’analisi delle stringhe scoperte ci permette di identificare diversi elementi interessanti:

- Uno user-agent, che è probabilmente utilizzato per mascherarsi come un’applicazione browser legittima

- Indirizzi URL per determinare l’IP corrente e la geolocalizzazione

PrivateLoader dynamic analysis with ANY.RUN

Abbiamo analizzato il campione in ANY.RUN interactive malware sandbox.

Ecco un collegamento all’attività: https://app.any.run/tasks/3e359dc7-934b-4ae1-89bf-ad33e346ed60/?utm_source=md&utm_medium=article&utm_campaign=private&utm_content=task

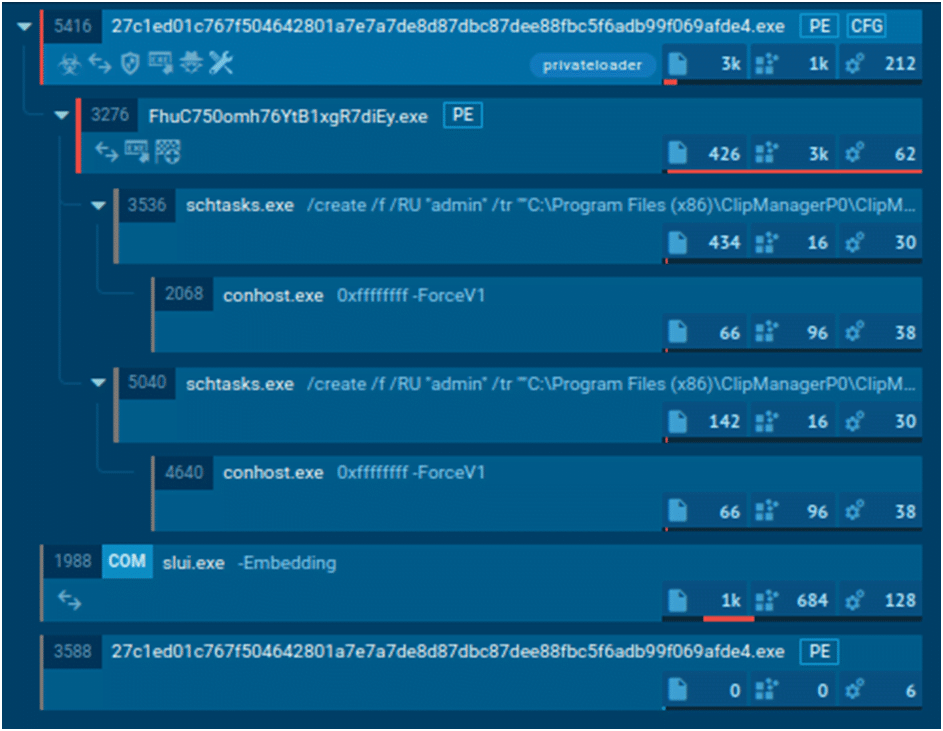

L’albero dei processi generato dal file eseguibile appare come segue:

Fig 3. – Process tree

Analyzing the process tree leads to the following conclusions:

1.

Il processo principale PrivateLoader crea un processo figlio denominato “FhuC750omh76YtB1xgR7diEy.exe”, whose executable file is located in the user’s “Pictures” directory (T1564 – Hide Artifacts):

C:\Users\admin\Pictures\Minor Policy

2. Il processo figlio creato viene aggiunto all’avvio utilizzando l’Utilità di pianificazione:

schtasks /create /f /RU “admin” /tr “”C:\Program Files (x86)\ClipManagerP0\ClipManager_Svc.exe”” /tn “LOLPA4DESK HR” /sc HOURLY /rl HIGHEST

Il file eseguibile del processo figlio è stato scaricato da Internet (T1105 – Ingress Tool Transfer). Non entreremo nell’analisi dettagliata di esso.

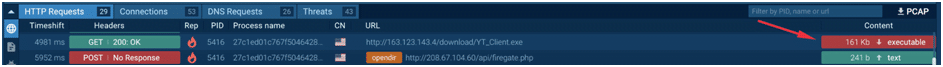

Fig 4. – payload scaricato

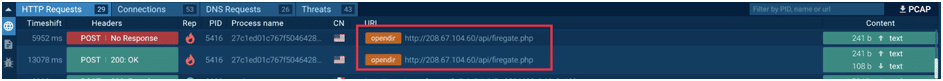

Analizzando le richieste HTTP, possiamo osservare le connessioni e gli scambi di dati con il server C2 (T1071.001 – Application Layer Protocol):

Fig. 5 – С2 indirizzi

Il contenuto inviato (così come ricevuto) nelle richieste POST è costituito da stringhe con codifica BASE64 (T1132.001 – Codifica dati: codifica standard). La decodifica di queste stringhe non produce alcun risultato leggibile:

data=-kSYhy9HPjD5Jhn9y6Evty4XFfJ3JgIwrSzln5bGnLfKDmbXix2ebDEXy6Ty3Bb8Hz2GB8w0Y2SL2JeBSZ4G80iHAkSS7JJyeiPwZOpWJONOFzEBarRHP-ljR9hkvX_TJhqr1nNqQpYUB2lQ9i7NmmHeL_QSx8hUka_C3jOxi02ml5FyDDruXM_IWwPXvAGxtT8TV-i9wLtfd0mF1O369GUAEeI45sF1pKeyDfssmqE=

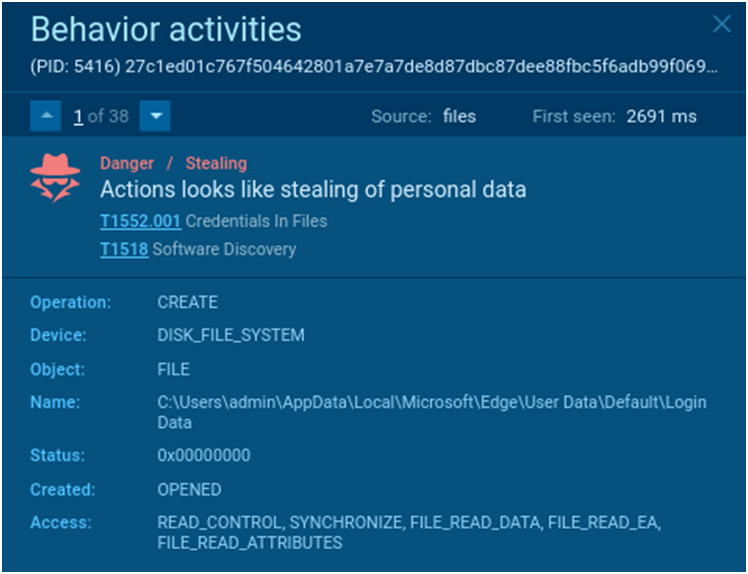

Passando agli indicatori, possiamo vedere che il malware ruba le credenziali utente dai browser (T1552.001 Credentials In Files):

Fig. 6 – Furto dati

Analisi tecnica di PrivateLoader

Per l’analisi tecnica, sono stati impostati i seguenti compiti:

- Individua il server C2 all’interno del codice

- Identificare gli algoritmi di crittografia per il server C2 e, se possibile, anche per le stringhe.

- Automatizza la decrittazione del server C2 e delle stringhe

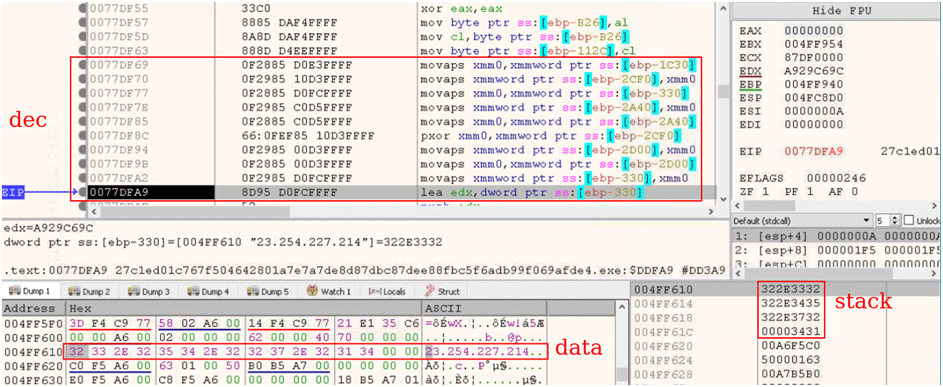

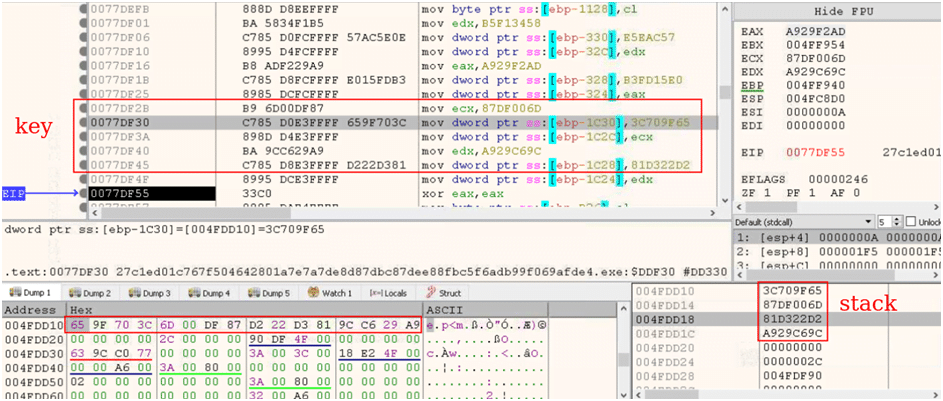

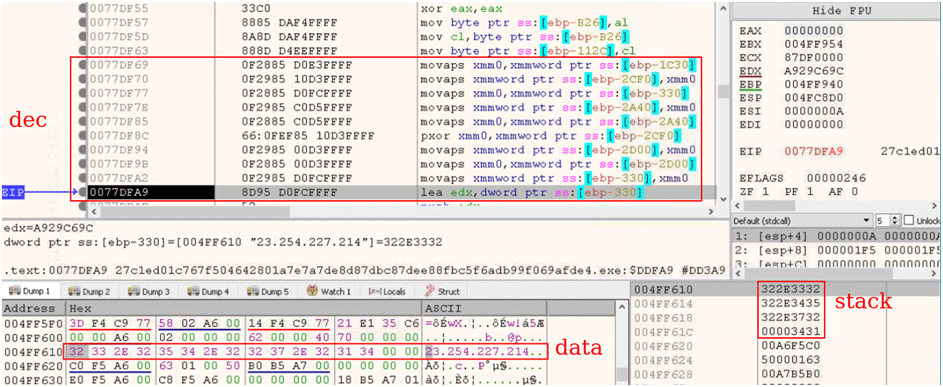

L’analisi del file eseguibile ha rivelato che la crittografia delle stringhe viene eseguita utilizzando l’algoritmo XOR (T1027 – File o informazioni offuscati). Inizialmente, i dati e la chiave vengono caricati nello stack e quindi decrittografati utilizzando l’istruzione SIMD “PXOR” e il registro “XMM”. Anche il risultato dell’operazione XOR viene memorizzato nello stack.

Le tre fasi della decrittazione del server C2 sono mostrate di seguito

Caricamento dei dati crittografati nello stack:

Fig. 7 – Data

Caricamento della chiave crittografata nello the stack:

Fig. 8 – Chiave

- Decifrare il server C2 utilizzando l’istruzione “PXOR” e salvare i risultati nello stack:

Fig. 9 – Decrittazione

Durante il processo di analisi, è stato inoltre riscontrato che il metodo simile alla decrittazione C2 viene utilizzato per decrittografare quanto segue:

- Funzioni API utilizzate (T1027.007 – Informazioni o file offuscati: risoluzione API dinamica)

- Carichi utili

- URL e altro.

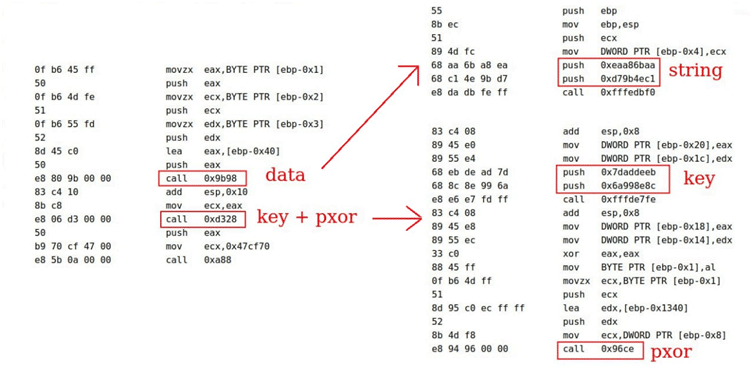

Alcuni dei campioni analizzati sono protetti da VMProtect. La ricerca della decrittazione delle stringhe è complicata dal fatto che i dati di decrittazione si trovano in una funzione, mentre lo XOR e la chiave si trovano in un’altra. Inoltre, la chiave è sempre la stessa.

Fig. 10 – Decript VMprotect sample

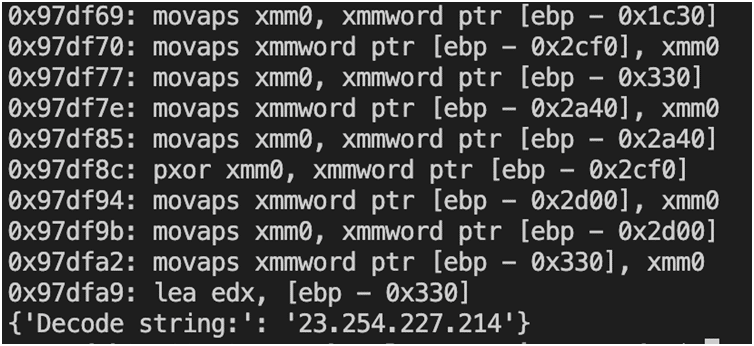

Esempio di automazione della decrittografia del server C2 di PrivateLoader

Per automatizzare l’estrazione dei dati e la configurazione, possiamo utilizzare il framework Triton. Emulerà blocchi di codice che contengono tutte le informazioni crittografate necessarie

Puoi trovare un esempio di script per emulare un blocco specifico nel nostro repository GitHub. L’output dello script sarà il server C2 decrittografato.

Fig 11. – Script output

Pertanto, emulando tutti i blocchi di codice che contengono dati crittografati, possiamo ottenere un insieme di stringhe con le informazioni necessarie, incluso il server C2.

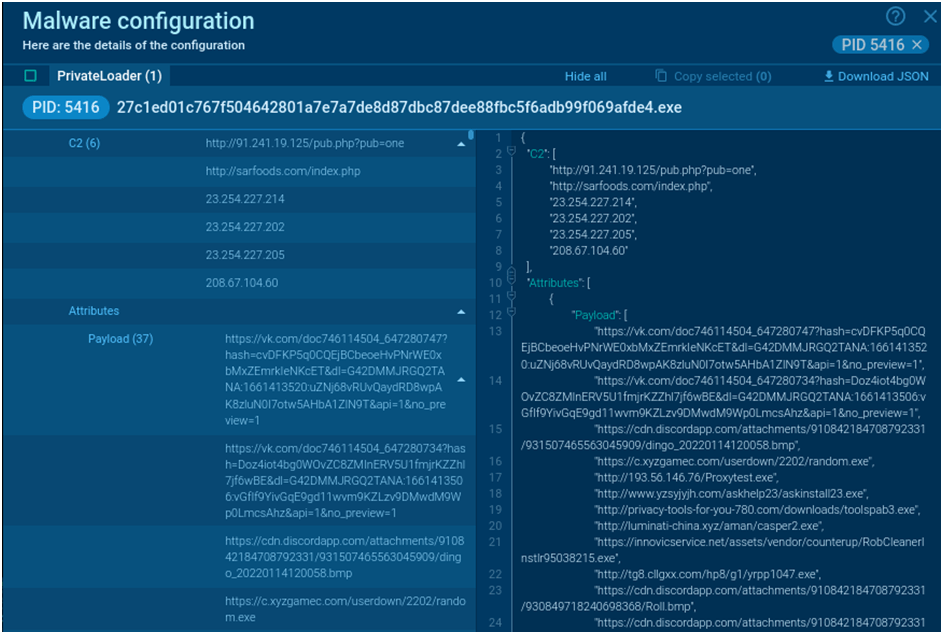

Estrazione della configurazione di PrivateLoader

Nel nostro servizio è possibile visualizzare la configurazione, che viene estratta automaticamente

Configurazione e stringhe di PrivateLoader

I dati decrittografati includono indirizzi e stringhe C2. Le stringhe contengono informazioni come: librerie utilizzate e le loro funzioni, chiavi di registro, percorsi di portafogli crittografici e browser, ecc.

MITRE (ARMATTACK)

| Tactics | Techniques | Description |

| TA0007: Software discovery | T1518: Software Discovery | Searches for installed software in the system in the “Uninstall” key |

| T1082: System Information Discovery | Collects system data | |

| TA0011: Command and Control | T1071.001: Application Layer Protocol | Sending collected data to the control server |

| T1105 Ingress Tool Transfer | requests binary from the Internet | |

| T1132.001 – Data Encoding: Standard Encoding | encode data with BASE64 | |

| TA0006: Credential Access | T1552.001: Credentials In Files | Stealing of personal data – login data |

| TA0005: Defense Evasion | T1564 Hide Artifacts | attempt to hide artifacts in user folder |

| T1027.007 – Obfuscated Files or Information: Dynamic API Resolution | obfuscate then dynamically resolve API functions called by their malware | |

| T1027 – Obfuscated Files or Information | attempt to make an executable or file difficult to discover or analyze by encrypting XOR | |

| TA0002: Execution | T1053.005 – Scheduled Task/Job: Scheduled Task | abuse the Windows Task Scheduler to create file in statup |

IOCs

| Title | Description |

| Name | 27c1ed01c767f504642801a7e7a7de8d87dbc87dee88fbc5f6adb99f069afde4 exe |

| MD5 | 6cc7d9664c1a89c58549e57b5959bb38 |

| SHA1 | 85b665c501b9ab38710050e9a5c1b6d2e96acccc |

| SHA256 | 27c1ed01c767f504642801a7e7a7de8d87dbc87dee88fbc5f6adb99f069afde4 |

Extracted URLs

- http://23[.]254[.]227[.]214/api/tracemap[.]php

- http://23[.]254[.]227[.]205/api/tracemap[.]php

- http://23[.]254[.]227[.]202/api/tracemap[.]php

- http://208[.]67[.]104[.]60/api/tracemap[.]php

- http://208[.]67[.]104[.]60/api/firegate[.]php

- http://163[.]123[.]143[.]4/download/YT_Client[.]exe

Dropped executable file

| Title | Description |

| Name | C:\Users\admin\AppData\Local\Microsoft\Windows\INetCache\IE\AH8CR9J5\YT_Client[1].exe |

| SHA256 | 041f891934add72852c8fda245c95da959d7f98cc580383d198e42f2de039634 |

DNS requests

- iplogger.org

- ipinfo.io

- Iplis.ru

Connections (IP)

- “23[.]254.227.214”

- “23[.]254.227.202”

- “23[.]254.227.205”

- “208[.]67.104.60”

Inchieste

Pharmapiuit.com : sito truffa online dal 2023

Tempo di lettura: 2 minuti. Pharmapiuit.com è l’ultimo sito truffa ancora online di una serie di portali che promettono forti sconti, ma in realtà rubano ai clienti

Una segnalazione alla redazione di Matrice Digitale del sito pharmapiuit.com ha permesso di scovare un altro sito truffa. Il portale web è una farmacia online che vende prodotti di ogni genere, dai farmaci da banco ai prodotti omeopatici passando per le calzature ortopediche.

Il portale è sfuggito alla miriade di siti scovati dalla redazione nei mesi precedenti grazie anche alle segnalazioni dei lettori, che in passato sono stati messi in rete e spesso sfruttavano il nome di aziende esistenti ed infatti risulta online dal 2023 e questo fa intendere che appartiene alla schiera di siti truffa scovati e molti oscurati dagli stessi criminali.

Anche in questo caso, l’utente ha provato ad acquistare un prodotto segnalando il sito in questione “puó sembrare un sito italiano perché riporta un indirizzo italiano: Via Roncisvalle, 4 37135 Verona, ma in realtá, quando si fa un ordine, il pagamento finisce da VDDEALS e nessun prodotto ordinato arriva”. Non arriva regolare conferma d’ordine, ma delle mail in lingua straniera da servivesvip@guo-quan.com con dei link per tracciare un ipotetico pacco. Non ho cliccato i link per non cadere in altra truffa. Comunque a distanza di piú di 3 settimane è arrivato nulla“.

Dando uno sguardo al portale ed al modulo di acquisto, è possibile notare che, nonostante sia promossa la vendita attraverso più piattaforme di pagamento, il sito accetti dati di Visa e Mastercard. Questo perché sono ancora le uniche carte di credito facilmente spendibili nei mercati neri per effettuare acquisti fraudolenti.

E’ chiaro che il pagamento avvenga, così come sia possibile anche che i dati inseriti possano creare un profilo completo di acquisto ai criminali in modo tale da poter perpetrare la truffa in piena autonomia su altri canali di vendita.

Il sito originale

Il sito originale è Pharmapiu.it ( è bastato unire il dominio aggiungendo il punto com pharmapiuit.com ) ed è di una farmacia di Messina che nulla a che vedere con la truffa in questione ed è stata avvisata già dalla redazione.

Hai dubbi su in sito oppure hai subito una truffa? contatta la Redazione

Inchieste

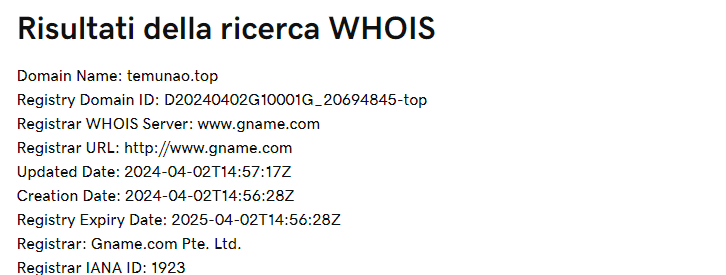

Temunao.Top: altro sito truffa che promette lavoro OnLine

Tempo di lettura: 2 minuti. Temunao.top è l’ennesimo sito web truffa che promette un premio finale a coloro che effettuano con i propri soldi degli ordini

L’inchiesta di Matrice Digitale sulla truffa Mazarsiu ha subito attirato l’attenzione dei lettori che hanno trovato una similitudine con il sito già analizzato e quello di Mark & Spencer scoperto qualche mese addietro: www.temunao.top.

Un lettore è stato contattato da una certa “Darlene” via WA da un numero +34 697 32 94 09 che lo ha fatto iscrivere alla piattaforma che si presenta con lo stesso modello di Mazarsiu. Questo portale è indirizzato a un pubblico spagnolo che cade in tranello leggendo “Temu” e si ritrova in una pagina in lingua ispanica.

In questa occasione, l’utente ha perso 750 euro, ma per fortuna non è caduto anche nella trappola di Mazarsiu e sembrerebbe che ci sia un collegamento tra le due organizzazioni per il modo di fare aggressivo-passivo degli interlocutori al telefono che mandano messaggi, ma non rispondono perché si dicono sempre impegnatissimi a trainare gli affari.

Il sito web è online dal 4 aprile di quest’anno e questo fa intendere che sia probabile che in molti siano caduti nella trappola perdendo soldi in seguito a quella che sembrerebbe una truffa messa in piedi dallo stesso gruppo criminale su scala internazionale.

Continuate a segnalare siti truffa o sospetti alla redazione via Whatsapp o attraverso il form delle SEGNALAZIONI

Inchieste

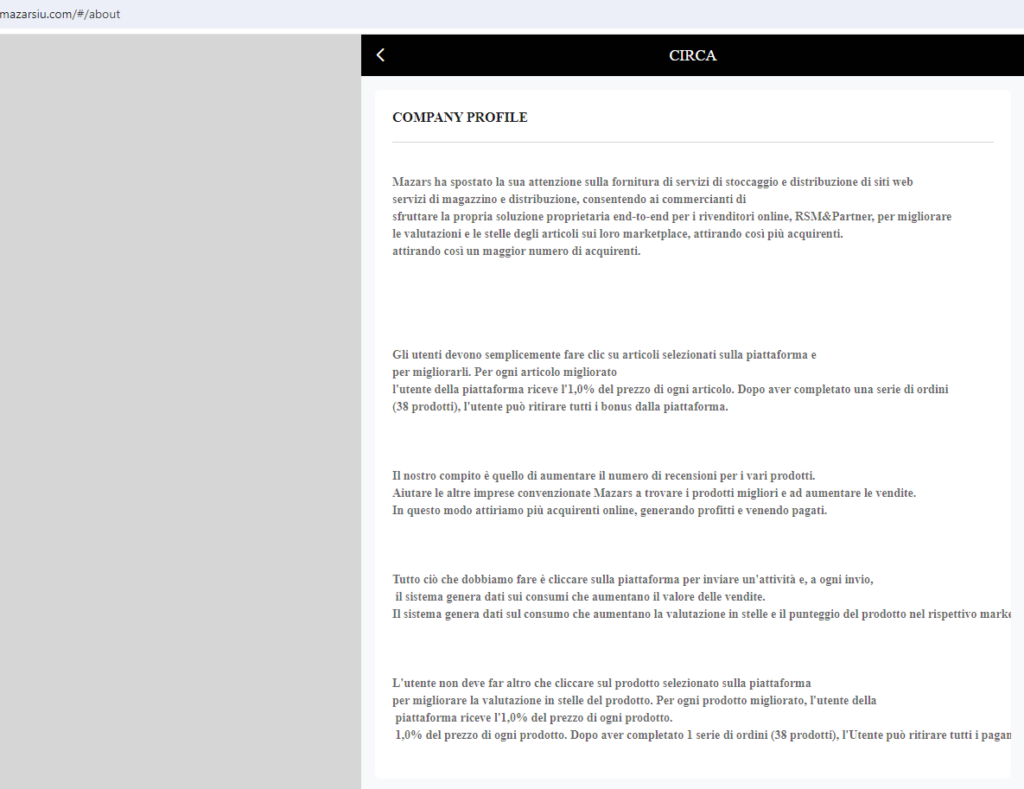

Attenti a Mazarsiu.com : offerta lavoro truffa da piattaforma Adecco

Tempo di lettura: 2 minuti. Dalla piattaforma Adecco ad un sito che offre lavoro attraverso le Google Ads: è la storia di Mazarsiu e di una segnalazione in redazione

Nel mese di gennaio abbiamo trattato la notizia di una offerta di lavoro fittizia che usava il blasone di Mark & Spencer. Una lettrice di Matrice Digitale ha prontamente contattato la redazione dopo che, in fase di navigazione su un sito di Adecco, società famosa per il suo servizio di lavoro interinale a lavoratori e aziende, ha cliccato su un banner pubblicitario che l’ha proiettata su questa pagina:

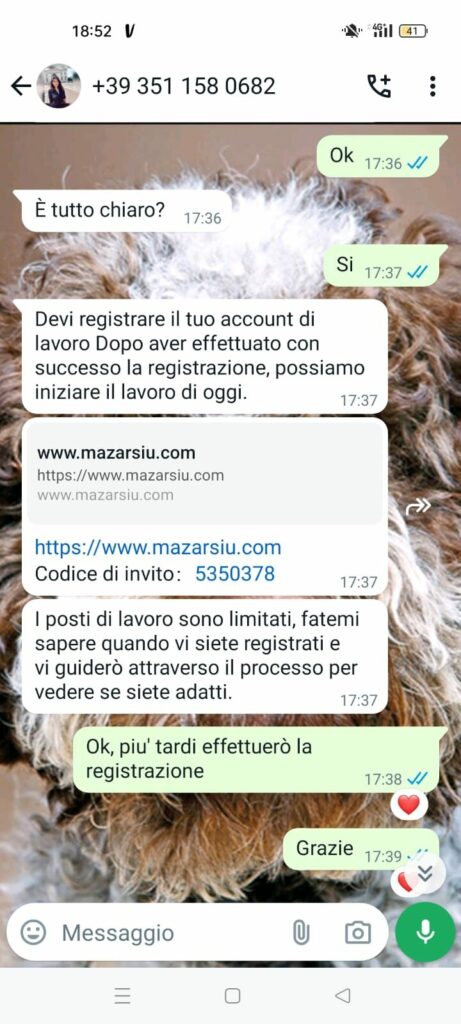

www.mazarsiu.com si presenta come sito web che consente di svolgere dei compiti e di guadagnare una volta finite le 38 “mansioni”. Ogni mansione ha un investimento incrementale che frutta diverse centinaia di migliaia di euro ai criminali.

L’ancoraggio alla potenziale vittima è stato fatto attraverso WhatsApp da parte di un numero italiano ( 3511580682 ) con un nome ispanico

L’utente Lara Cruz si presenta a nome di una società che reale con sede a Napoli, ma ha un volto asiatico in foto e un nominativo ispanico. E si propone di aiutare gli utenti nella loro fase di registrazione per poi indirizzarle da subito nel lavoro.

La segnalazione è stata inviata in redazione il 15 ed il sito è stato creato il 14 maggio, un giorno prima, ed il veicolo del sito truffa è stato possibile grazie all’utilizzo di una sponsorizzata su AdWords da una piattaforma legittima di Adecco e, per fortuna, la malcapitata ha letto l’inchiesta di Matrice Digitale che l’ha messa sull’attenti.

Se doveste trovarvi dinanzi a un sito che propone lavoro on line, come Mazarsiu o Mark & Spencer, e l’impiego consiste nell’anticipare dei soldi, contattate subito le Autorità o la redazione di Matrice Digitale nell’apposito form di segnalazione o via WhatsApp

Robotica1 settimana fa

Robotica1 settimana faCome controllare dei Robot morbidi ? MIT ha un’idea geniale

Inchieste5 giorni fa

Inchieste5 giorni faMelinda lascia la Bill Gates Foundation e ritira 12,5 Miliardi di Dollari

L'Altra Bolla5 giorni fa

L'Altra Bolla5 giorni faDiscord celebra il nono compleanno con aggiornamenti e Giveaway

Economia1 settimana fa

Economia1 settimana faChi sarà il successore di Tim Cook in Apple?

Economia1 settimana fa

Economia1 settimana faBan in Germania per alcuni prodotti Motorola e Lenovo

Inchieste4 giorni fa

Inchieste4 giorni faTerrore in Campania: dati sanitari di SynLab nel dark web

Economia1 settimana fa

Economia1 settimana faGuerra dei Chip: gli USA colpiscono la ricerca cinese nella Entity List

Smartphone5 giorni fa

Smartphone5 giorni faSamsung Galaxy S25 Ultra avrà una Fotocamera rispetto all’S24