Inchieste

Russia e Sud Est Asiatico: come Reaper ha spiato i nemici nella Corea del Nord

Reaper (noto anche come APT37 o ScarCruft) è un attore APT sponsorizzato dalla Corea del Nord ed è noto per prendere di mira i disertori nordcoreani, i giornalisti che coprono le notizie relative l’impero di Kim Jong Un e le organizzazioni governative relative alla penisola coreana, tra gli altri. Nel 2021 un host compromesso da ScarCruft è stato infettato dal malware PowerShell e sono emerse le prove che l’attore aveva già rubato i dati dalla vittima e sorvegliandola per diversi mesi. L’attore ha anche tentato di inviare e-mail di spear-phishing ai soci della vittima che lavorano in aziende legate alla Corea del Nord, utilizzando credenziali di accesso rubate.

Sulla base dei risultati della macchina compromessa, è stato scoperto un ulteriore malware, in tutto tre tipi, con funzionalità simili: versioni implementate in PowerShell, eseguibili Windows e applicazioni Android. Anche se destinati a piattaforme diverse, condividevano uno schema di comando e controllo simile basato sulla comunicazione HTTP. Pertanto, gli operatori del malware potevano controllare l’intera famiglia di software malevoli attraverso un set di script di comando e controllo.

Reaper controllava il malware utilizzando uno script PHP sul server web compromesso e controllava gli impianti in base ai parametri HTTP. Sulla base dei logs acquisiti dai server compromessi sono state identificate ulteriori vittime in Corea del Sud e server web compromessi che sono stati utilizzati da Reaper dall’inizio del 2021 con annesse varianti più vecchie del malware, consegnate tramite documenti HWP risalenti alla metà del 2020.

Prima di effettuare lo spear-phishing su una potenziale vittima per poi inviare un documento dannoso, l’attore ha contattato il bersaglio utilizzando l’account Facebook rubato ad un suo conoscente, essendo già che informato il potenziale obiettivo gestiva un’attività legata alla Corea del Nord e ha chiesto informazioni sul suo stato attuale. Dopo una conversazione sui social media, l’attore ha inviato un’email di spear-phishing alla potenziale vittima utilizzando un account email rubato.

L’attore ha sfruttato i suoi attacchi utilizzando credenziali di accesso rubate, come Facebook e account di posta elettronica personali, e quindi ha mostrato un alto livello di sofisticazione.

Dopo una conversazione su Facebook, il potenziale bersaglio ha ricevuto un’email di spear-phishing dall’attore contenente un archivio RAR protetto da una password mostrata nel corpo dell’email con all’interno un documento Word dannoso.

In questa campagna, l’attore si è affidato esclusivamente a server web compromessi, per lo più situati in Corea del Sud. Durante questa ricerca un lavoro congiunto con il CERT coreano si è riusciti ad abbattere l’infrastruttura dell’attaccante ottenendo la possibilità di esaminare uno degli script sui server C2 che controllano il malware Chinotto. Lo script C2 (chiamato “do.php“) utilizzava diversi file predefiniti per salvare lo stato del client (shakest) e i comandi (comcmd). Inoltre, analizzava diversi parametri (id, tipo, direzione, dati) forniti dalla richiesta HTTP dell’impianto.

Le vittime predestinate erano disertori della Corea del Nord e analizzando l’infrastruttura dell’attaccante, sono state trovate 75 connessioni client tra gennaio 2021 e febbraio 2021. La maggior parte degli indirizzi IP sembrano essere connessioni Tor o VPN, che probabilmente provengono dai ricercatori o dagli operatori del malware. Analizzando altri server C2, abbiamo trovato più informazioni su possibili vittime aggiuntive e tutte provenivano dalla Corea del Sud.

Molti giornalisti, disertori e attivisti dei diritti umani sono da sempre obiettivi di sofisticati attacchi informatici di natura statale. A differenza delle aziende, questi obiettivi in genere non hanno strumenti sufficienti per proteggersi e rispondere agli attacchi di sorveglianza altamente qualificati e nella prosecuzione delle indagini sono poi emerse ulteriori varianti Android dello stesso malware, che è stato inestimabile nella comprensione e nel tracciamento del TTP di Reaper. Inoltre, durante la ricerca di attività correlate, sono state scoperte una serie di attività più vecchie che risalgono alla metà del 2020, indicando che le operazioni dell’apt nordcoreano contro questo gruppo di individui sono state operative per un periodo di tempo più lungo.

Alla fine di luglio 2021, è stata identificata una campagna di spear phishing in corso che promuoveva Konni Rat con il fine di colpire la Russia. Konni è stato osservato per la prima volta nel 2014 ed è stato potenzialmente collegato ai nordcoreani dell’APT37 conosciuti anche come Reaper.

Sono stati scoperti due documenti scritti in lingua russa e muniti della stessa macro dannosa. Una delle esche riguardava il commercio e le questioni economiche tra la Russia e la penisola coreana. L’altro riguardava una riunione della commissione intergovernativa russo-mongola.

Questi documenti malevoli utilizzati da Konni APT sono stati dotati con la stessa semplice ma intelligente macro che utilizzava funzione Shell per eseguire un comando cmd one-liner cheprendeva il documento attivo corrente come input e cercava la stringa “^var” usando findstr per poi scrivere il contenuto della linea che fissa da “var” in y.js. Alla fine chiamava la funzione Wscript Shell per eseguire il file Java Script (y.js).

La parte intelligente è che l’attore ha cercato di nascondere il suo JS dannoso e non l’ha messo direttamente nella macro per evitare di essere rilevato dai prodotti Antivirus e per nascondere l’intento principale. Questo javascript cercava due pattern codificati all’interno del documento attivo e per ogni pattern dapprima scriveva il contenuto a partire dal pattern nel file temp.txt e poi lo decodificava in base 64 usando la sua funzione integrata di decodifica base64, la funzione de(input), e infine scriveva il contenuto decodificato nell’output definito.

yy.js era usato per memorizzare i dati del primo contenuto decodificato e y.ps1 era usato per memorizzare i dati del secondo contenuto decodificato. Dopo aver creato i file di output, venivano eseguiti usando Wscript e Powershell.

Questo era il payload finale che è stato distribuito come servizio usando svchost.exe. Questo Rat era pesantemente offuscato e stava usando molteplici tecniche anti-analisi grazie alla sua sezione personalizzata chiamata “qwdfr0” che aveva il compito di eseguire tutto il processo di de-obfuscazione. Questo payload si registrava come servizio usando la sua funzione di esportazione ServiceMain.

La sua funzionalità non era cambiata molto ed era simile alla sua versione precedente. Sembra infatti che l’attore abbia semplicemente usato un pesante processo di offuscamento per ostacolare tutti i meccanismi di sicurezza. Il rilevamento di VirusTotal di questo campione al momento dell’analisi era 3, il che indicava le capacità dell’APT nell’offuscamento e nel bypassare la maggior parte dei prodotti antivirus.

Questo RAT aveva un file di configurazione criptato “xmlprov.ini” con la funzionalità di raccogliere informazioni dalla macchina della vittima eseguendo i seguenti comandi:

cmd /c systeminfo: Utilizza questo comando per raccogliere informazioni dettagliate sulla configurazione della macchina della vittima, comprese le configurazioni del sistema operativo, le informazioni sulla sicurezza e i dati hardware (dimensioni della RAM, spazio su disco e informazioni sulle schede di rete) e memorizza i dati raccolti in un file tmp.

cmd /c tasklist: Esegue questo comando per raccogliere un elenco di processi in esecuzione sulla macchina della vittima e memorizzarli in un file tmp.

Nella fase successiva ognuno dei file tmp raccolti viene convertito in un file cab utilizzando cmd /c makecab e poi criptato e inviato al server dell’attaccante in una richiesta HTTP POST (http://taketodjnfnei898.c1.biz/up.php?name=%UserName%).

Konni è un Rat che potenzialmente utilizzato da APT37-REAPER per colpire le sue vittime che principalmente sono organizzazioni politiche in Russia e Corea del Sud, ma non si limita a questi paesi ed è stato osservato che ha preso di mira il Giappone, il Vietnam, il Nepal e la Mongolia.

Ecco le principali differenze tra questa nuova campagna e quelle precedenti, tra cui l’operazione ScarCruft osservata in precedenza:

- Le macro sono diverse. Nella vecchia campagna l’attore usava le TextBox per memorizzare i suoi dati, mentre nella nuova campagna il contenuto è stato codificato in base64 all’interno del contenuto del documento.

- Nella nuova campagna sono stati usati file JavaScript per eseguire file batch e PowerShell.

- La nuova campagna usa Powershell e chiamate API URLMON per scaricare il file cab mentre nella vecchia campagna usava certutil per scaricare il file cab.

- La nuova campagna ha usato due diverse tecniche di bypass dell’UAC basate sul sistema operativo della vittima, mentre nella vecchia campagna l’attore usava solo la tecnica Token Impersonation.

- Nella nuova campagna l’attore ha sviluppato una nuova variante di Konni RAT che è pesantemente offuscata. Inoltre, la sua configurazione è criptata e non è più codificata in base64. Inoltre non utilizza l’FTP per l’esfiltrazione.

Verso la fine dell’anno gli hacker nordcoreani hanno preso di mira i diplomatici russi usando gli auguri di Capodanno e sono stati effettuati almeno dal 20 dicembre.

“Nei messaggi di posta elettronica hanno usato la festa di Capodanno 2022 come tema esca”, secondo i ricercatori di Cluster25.

Contrariamente alle sue azioni passate, il gruppo APT nordcoreano questa volta non ha usato documenti dannosi come allegati; invece, hanno allegato un tipo di file .zip chiamato ‘поздравление.zip‘, che significa ‘congratulazioni’ in russo, contenente un eseguibile incorporato che rappresenta la prima fase dell’infezione”.

Secondo il gruppo Cluster25, che l’ha scoperto, i file ZIP contenevano un file screensaver (.scr) di Windows che, quando eseguito, installava uno screensaver con gli auguri per le vacanze russe, ma anche il trojan di accesso remoto (RAT) Konni, il malware da cui il gruppo ha preso il nome, e che garantiva all’attaccante il pieno controllo sui sistemi infetti.

Cluster25 ha detto di aver rilevato solo le e-mail inviate all’ambasciata russa in Indonesia, ma l’attacco molto probabilmente ha preso di mira anche altre ambasciate ed ha spiegato che Reaper, con il fine di sembrare più autentico possibile, ha detto che le e-mail sono state anche spoofate utilizzando un account @mid.ru come mittente per fingere che l’e-mail provenisse dall’ambasciata russa in Serbia.

La società di sicurezza ha sostenuto di aver monitorato i recenti attacchi Konni rivolti ai diplomatici russi almeno dall’agosto 2021, come parte di una serie di attacchi rilevati e dettagliati da Malwarebytes l’anno precedente. Tutto sommato, gli attacchi che utilizzano i file screensaver di Windows sono stati pesantemente abusati dalle operazioni di malware nei primi anni 2000 e potrebbero sembrare troppo semplicistici per funzionare, ma la realtà è che gli utenti non tecnici cadono ancora per questa tecnica, come accaduto precedentemente con i creatori di NFT.

Inchieste

Attenti a Mazarsiu.com : offerta lavoro truffa da piattaforma Adecco

Tempo di lettura: 2 minuti. Dalla piattaforma Adecco ad un sito che offre lavoro attraverso le Google Ads: è la storia di Mazarsiu e di una segnalazione in redazione

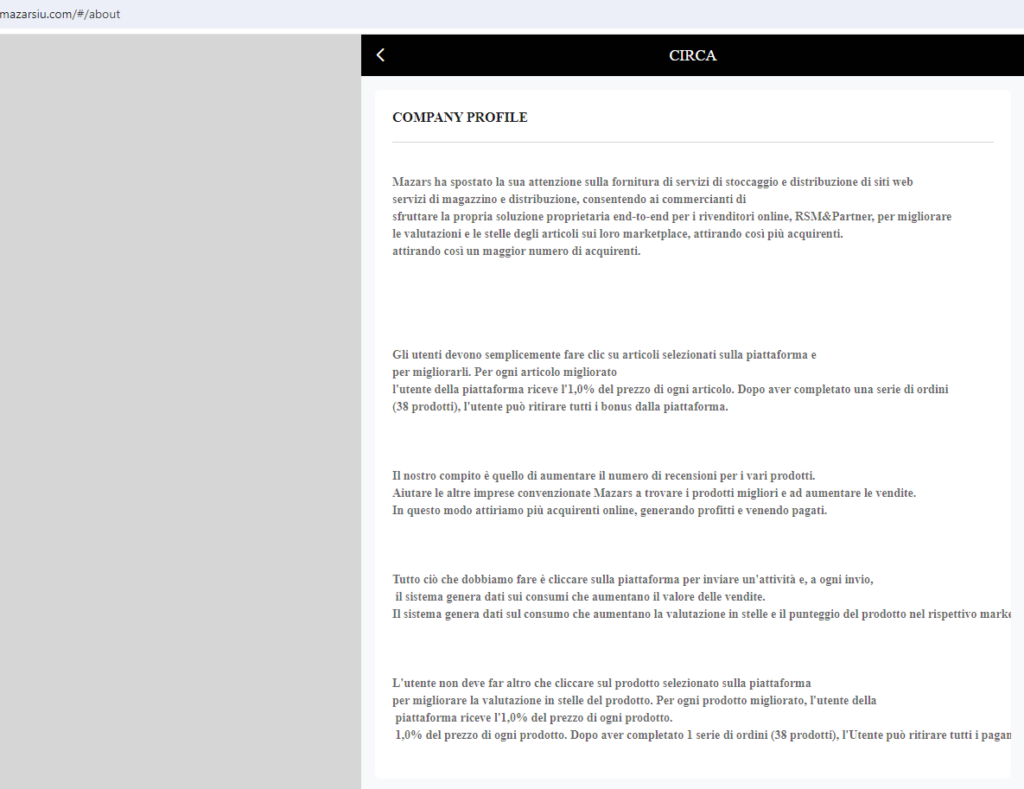

Nel mese di gennaio abbiamo trattato la notizia di una offerta di lavoro fittizia che usava il blasone di Mark & Spencer. Una lettrice di Matrice Digitale ha prontamente contattato la redazione dopo che, in fase di navigazione su un sito di Adecco, società famosa per il suo servizio di lavoro interinale a lavoratori e aziende, ha cliccato su un banner pubblicitario che l’ha proiettata su questa pagina:

www.mazarsiu.com si presenta come sito web che consente di svolgere dei compiti e di guadagnare una volta finite le 38 “mansioni”. Ogni mansione ha un investimento incrementale che frutta diverse centinaia di migliaia di euro ai criminali.

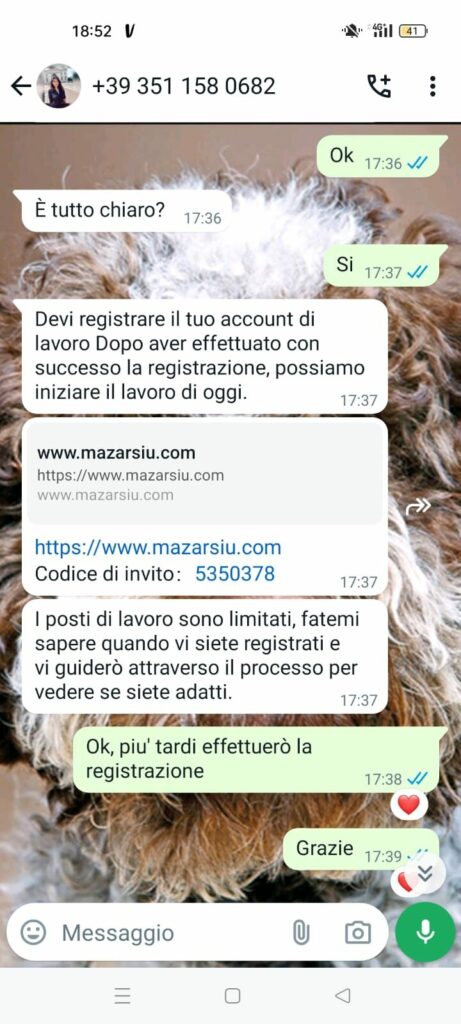

L’ancoraggio alla potenziale vittima è stato fatto attraverso WhatsApp da parte di un numero italiano ( 3511580682 ) con un nome ispanico

L’utente Lara Cruz si presenta a nome di una società che reale con sede a Napoli, ma ha un volto asiatico in foto e un nominativo ispanico. E si propone di aiutare gli utenti nella loro fase di registrazione per poi indirizzarle da subito nel lavoro.

La segnalazione è stata inviata in redazione il 15 ed il sito è stato creato il 14 maggio, un giorno prima, ed il veicolo del sito truffa è stato possibile grazie all’utilizzo di una sponsorizzata su AdWords da una piattaforma legittima di Adecco e, per fortuna, la malcapitata ha letto l’inchiesta di Matrice Digitale che l’ha messa sull’attenti.

Se doveste trovarvi dinanzi a un sito che propone lavoro on line, come Mazarsiu o Mark & Spencer, e l’impiego consiste nell’anticipare dei soldi, contattate subito le Autorità o la redazione di Matrice Digitale nell’apposito form di segnalazione o via WhatsApp

Inchieste

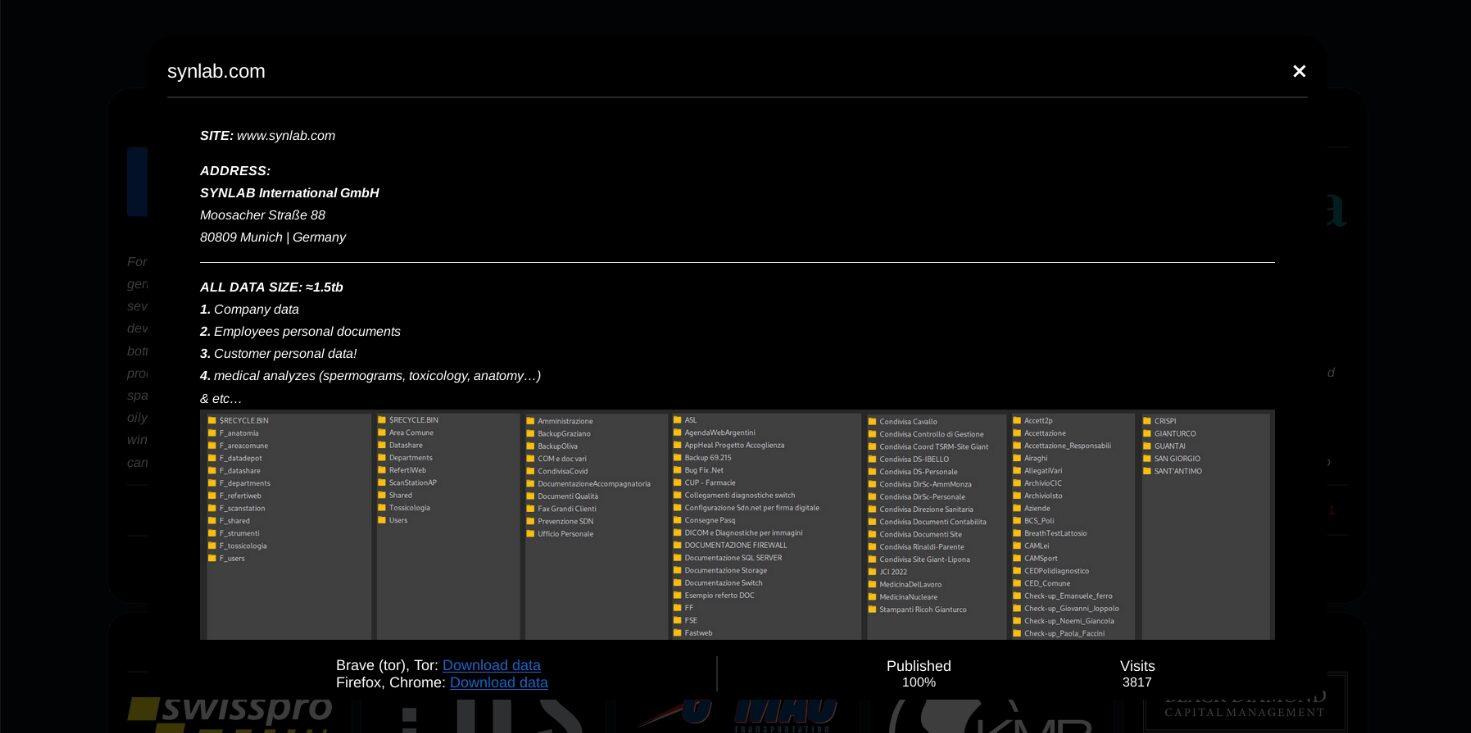

Terrore in Campania: dati sanitari di SynLab nel dark web

BlackBasta ha pubblicato i dati esfiltrati nell’attacco informatico riuscito contro Synlab Italia dove il colosso tedesco è stato colpito nelle sedi della Campania ed i dati dei pazienti sono stati resi disponibili dalla ransomware gang russa. Un disastro annunciato dopo che si è appresa la volontà della multinazionale di non pagare riscatto così come previsto dalla procedura internazionale che vieta alle vittime di recuperare i propri dati alimentando il crimine informatico globale.

Matrice Digitale ha dedicato una serie di approfondimenti sulla vicenda e, pur non essendo entrata in possesso dei dati visualizzati già da circa 4000 persone all’interno della piattaforma dark web dei criminali, ha potuto constatare che la maggior parte delle informazioni riguardano le sedi della Campania sia lato sedi sia fornitori sia pazienti. Un’altra informazione che potrebbe essere utile ed anche allo stesso tempo rincuorante per tutti i pazienti coinvolti, è che la dimensione dei dati non è scaricabile da chiunque visto il tera e mezzo di gigabyte necessari per portare a termine il download completo. Un altro punto di favore in questa terribile vicenda è il fatto che il server sembrerebbe essere poco capace di distribuire simultaneamente la grande mole di informazioni che BlackBasta ha messo a disposizione di tutti coloro che ne hanno accesso attraverso il link dark web.

Qual è stata la reazione dell’azienda ?

SynLab ha annunciato di non voler pagare il riscatto e di essere stata vittima da di un attacco matrice russa, aspetto ininfluente quando si parla di crimine informatico, e di essere in contatto costantemente con le Autorità. Almeno loro hanno acquisito tutte le informazioni esfiltrate dagli aguzzini. L’azienda promette e si impegna nel comunicare, così come previsto da legge vigente, ad ogni singolo paziente l’eventuale esposizione in rete. I risvolti della vicenda però non sono positivi per l’azienda nonostante abbia agito secondo procedure. Dal punto di vista della credibilità e della fiducia dei clienti, quest’ultimi continueranno ad avvalersi delle prestazioni private e convenzionate, ma all’orizzonte si configura una sanzione salata da parte del Garante della Privacy che si spera sia utile nel sensibilizzare gli altri colossi del nostro paese nel correre ai ripari prima di un attacco informatico.

Non basteranno, purtroppo, gli avvisi dell’azienda circa la perseguibilità penale di coloro che entreranno in possesso dei dati per motivi di ricerca, di business o di ulteriori crimini informatici.

Cosa abbiamo imparato da quest’attacco?

Tra le varie criticità emerse in queste settimane c’è quella di attivarsi predisponendo al meglio le proprie infrastrutture per ripristinare quanto prima i servizi dopo un attacco informatico, a maggior ragione quando riguardano settori vitali, ma allo stesso tempo c’è l’esigenza di implementare tecnicamente una infrastruttura di rete che in caso negativo possa essere penetrata in parte perché strutturalmente composta da più sezioni. Da quello che è accaduto, non è ancora chiaro se solo l’intera Campania sia stata compromessa da BlackBasta nell’attacco a Synlab, in attesa di ulteriori risvolti potenzialmente possibili anche in altre regioni dove la società multinazionale tedesca ha ereditato anamnesi intere di una buona fetta della popolazione italiana attraverso in seguito alle acquisizioni di quelli che un tempo erano i centri di analisi e diagnostica più importanti del territorio.

Inchieste

Melinda lascia la Bill Gates Foundation e ritira 12,5 Miliardi di Dollari

Tempo di lettura: 5 minuti. Melinda French Gates lascia la Gates Foundation, portando con sé 12,5 miliardi di dollari per le sue iniziative filantropiche

Melinda French Gates ha annunciato il suo ritiro dalla Bill and Melinda Gates Foundation, portando con sé un capitale di 12,5 miliardi di dollari. Questa decisione arriva tre anni dopo il suo annuncio di separazione da Bill Gates, il cofondatore di Microsoft.

Dettagli della transazione

Melinda ha comunicato che investirà i 12,5 miliardi di dollari in iniziative filantropiche personali, focalizzate principalmente sul supporto a donne e famiglie. Le disposizioni per questo trasferimento di fondi sono state già messe in atto. In seguito alla sua uscita, la fondazione subirà anche un cambio di nome da Bill and Melinda Gates Foundation a Gates Foundation, un titolo già in uso non ufficiale per brevità e chiarezza. Bill Gates rimarrà l’unico amministratore della fondazione.

Impatto e prospettive future

La Gates Foundation, una delle maggiori organizzazioni filantropiche private del mondo, detiene un patrimonio di 75,2 miliardi di dollari e ha contribuito con 77,6 miliardi di dollari a vari progetti nel corso di quasi tre decenni, con un focus particolare su progetti medici. Melinda French Gates, dal canto suo, continua il suo impegno per la promozione delle opportunità per donne e minoranze negli Stati Uniti tramite la sua iniziativa Pivotal Ventures, fondata nel 2015.

Dalla medicina alla rappresentanza femminile

Pivotal Ventures è un’impresa di investimento e incubazione fondata da Melinda French Gates nel 2015. La missione di questa organizzazione è accelerare il progresso sociale negli Stati Uniti, rimuovendo le barriere che impediscono alle persone di realizzare il loro pieno potenziale. Pivotal Ventures opera attraverso investimenti ad alto impatto, partenariati e iniziative di advocacy, focalizzandosi in particolare sul potenziamento delle donne e delle minoranze.

Le attività di Pivotal Ventures sono diverse e comprendono sia il sostegno a iniziative volte a promuovere la diversità e l’inclusione nei settori della tecnologia e della politica, sia l’investimento in soluzioni innovative che mirano a risolvere problemi sociali complessi. L’organizzazione lavora in stretta collaborazione con altri filantropi, fondazioni e aziende per creare un impatto duraturo e significativo. Tra le iniziative di spicco vi sono programmi per aumentare la rappresentanza femminile nelle posizioni di leadership e per sviluppare strumenti educativi e risorse che supportano i giovani svantaggiati. Pivotal Ventures si impegna così a creare un futuro più equo e inclusivo, utilizzando una combinazione di capitali privati e collaborazione pubblica per catalizzare il cambiamento sociale.

Filantropia o elusione fiscale?

Non ci sono informazioni specifiche sulle cifre esatte del risparmio fiscale di Bill e Melinda Gates attraverso le loro fondazioni. Tuttavia, possiamo discutere di come funzionano generalmente le fondazioni private e il loro impatto fiscale negli Stati Uniti.

Le fondazioni private, come la Bill & Melinda Gates Foundation, sono organizzazioni filantropiche esenti da tasse federali sul reddito. Queste fondazioni beneficiano di diversi incentivi fiscali, che includono la deducibilità delle donazioni e l’esenzione da tasse sui redditi d’investimento, soggetti a una tassa di excise dello 1,39%. Questi vantaggi fiscali incentivano la creazione e il sostegno di fondazioni filantropiche, consentendo ai donatori, come Bill e Melinda Gates, di detrarre le donazioni dalle loro imposte personali.

Il processo funziona così: quando i Gates donano denaro o altri beni alla loro fondazione, possono ricevere una detrazione fiscale significativa. Questo riduce l’imposta sul reddito che devono pagare. Inoltre, le risorse trasferite alla fondazione crescono e vengono utilizzate esentasse, permettendo alla fondazione di aumentare il suo impatto filantropico. Tuttavia, le fondazioni sono obbligate a distribuire almeno il 5% del loro patrimonio netto medio di mercato ogni anno per scopi caritatevoli per mantenere il loro status di esenzione fiscale.

Perchè c’è del marcio in questa operazione?

Negli Stati Uniti, il trasferimento di capitali tra fondazioni, come nel caso di donazioni da una fondazione privata a un’altra entità caritatevole, è regolato da specifiche normative fiscali che mirano a incoraggiare le attività filantropiche pur mantenendo un certo livello di controllo sugli abusi.

Quando una fondazione privata effettua una donazione a un’altra organizzazione esentasse, come un’altra fondazione privata, un’università o un ente di beneficenza, queste donazioni sono generalmente deducibili dalle tasse della fondazione donante. Ciò significa che tali trasferimenti possono ridurre l’ammontare del reddito imponibile della fondazione donante, diminuendo così l’ammontare delle tasse dovute, a patto che l’organizzazione ricevente sia riconosciuta dal Servizio delle Entrate Interne (IRS) come un’entità esente da tasse.

Aspetti chiave della regolamentazione:

- Status di Esenzione Fiscale: Perché i trasferimenti siano deducibili, entrambe le fondazioni devono mantenere lo status di esenzione fiscale sotto l’Internal Revenue Code Section 501(c)(3). L’organizzazione ricevente deve essere qualificata come esente da tasse e non deve operare per il profitto personale dei suoi membri.

- Distribuzione Minima Richiesta: Le fondazioni private sono soggette a una regola di distribuzione minima annuale, che richiede loro di distribuire almeno il 5% del valore del loro patrimonio netto non caritativo per scopi caritativi ogni anno. I trasferimenti a altre organizzazioni caritative possono essere utilizzati per soddisfare questo requisito.

- Documentazione e Conformità: Le fondazioni devono mantenere una documentazione accurata di tutte le donazioni per garantire la conformità con le regole IRS. Questo include la conservazione dei record che confermano lo status di esenzione fiscale dell’organizzazione beneficiaria.

- Evitare Benefici Personali: È essenziale che i trasferimenti di fondi non risultino in benefici personali per i dirigenti o i donatori della fondazione. Le regole di auto-dealing dell’IRS cercano di prevenire situazioni in cui i fondi delle fondazioni sono usati per benefici personali piuttosto che per scopi caritativi.

Queste regolazioni aiutano a garantire che il trasferimento di fondi tra fondazioni sia utilizzato per promuovere effettivamente attività filantropiche e non per eludere gli obblighi fiscali o per fini personali. L’IRS monitora attentamente queste attività per prevenire abusi del sistema di esenzione fiscale.

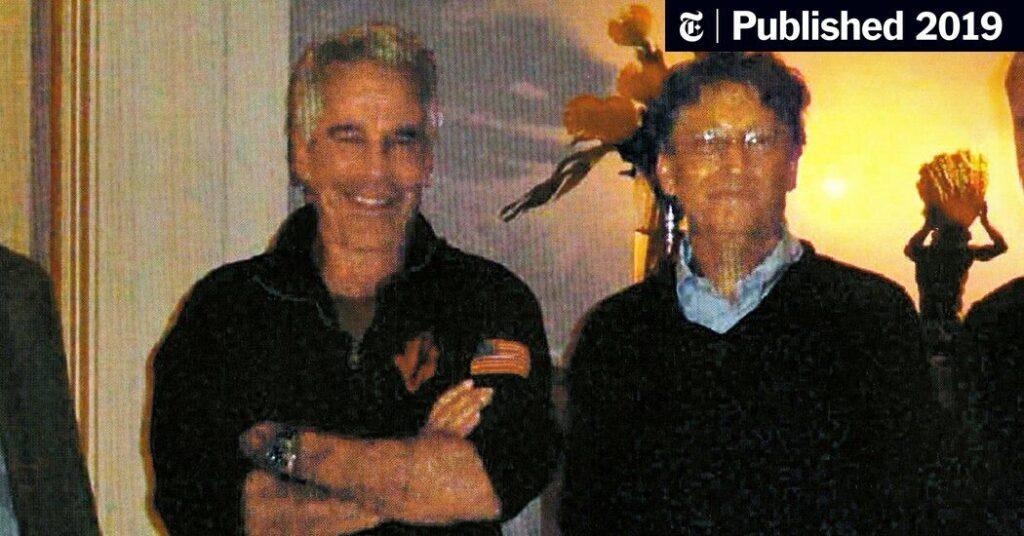

L’amicizia tra Gates ed Epstein

Il divorzio tra Bill Gates e Melinda French Gates, annunciato nel maggio 2021, ha suscitato grande attenzione non solo per le sue implicazioni finanziarie, ma anche per i dettagli personali emersi, inclusi i rapporti di Bill Gates con Jeffrey Epstein. Secondo vari report, tra cui uno del New York Times, Melinda aveva espresso preoccupazioni riguardo alla relazione del marito con Epstein, un finanziere noto per le sue condanne per reati sessuali. Queste preoccupazioni sono emerse dopo che Bill Gates aveva partecipato a numerosi incontri con Epstein, che si sono protratti fino a tarda notte e sono stati descritti come tentativi di Epstein di lavorare con la fondazione Gates.

Questi incontri sono avvenuti nonostante le precedenti condanne di Epstein e la sua reputazione discutibile, fatti che hanno aggravato le tensioni all’interno del matrimonio Gates. Melinda ha rivelato in un’intervista di aver avuto incubi dopo aver incontrato Epstein una volta, sottolineando che aveva chiarito a Bill la sua disapprovazione per qualsiasi ulteriore interazione con lui. Questi elementi hanno contribuito a creare un contesto complesso che ha influenzato la decisione di Melinda di procedere con il divorzio, un processo che, secondo le rivelazioni, era in preparazione da alcuni anni prima dell’annuncio ufficiale.

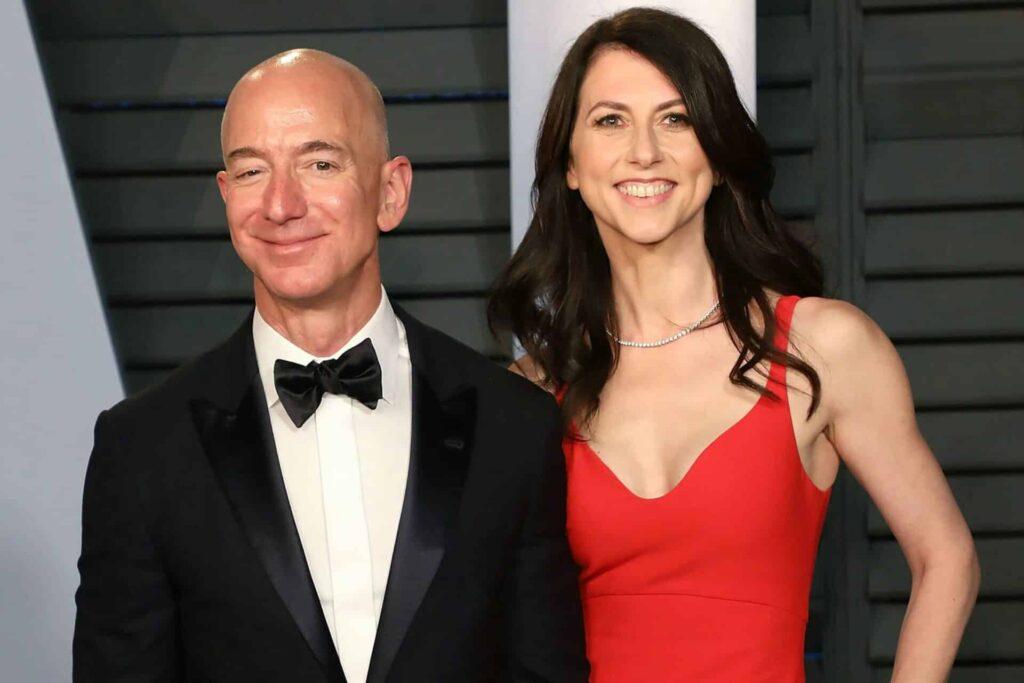

Il precedente di Bezos e l’ex Lady Amazon

I divorzi nel mondo delle Big Tech sono stati spesso fonte di interesse pubblico, data la loro portata finanziaria e mediatica. Ad esempio, uno dei divorzi più noti è stato quello tra Jeff Bezos, fondatore di Amazon, e MacKenzie Scott. Dopo 25 anni di matrimonio, la coppia si è separata nel 2019, con un accordo che ha visto MacKenzie Scott ricevere circa il 4% delle azioni di Amazon, valutate allora circa 36 miliardi di dollari. Questo accordo ha reso MacKenzie una delle donne più ricche del mondo.

L’uscita di Melinda French Gates dalla fondazione che ha co-fondato segna un nuovo capitolo sia per lei che per l’organizzazione. Questo movimento riflette un cambiamento significativo nel panorama filantropico globale e pone le basi per future iniziative indipendenti da parte di Melinda che continueranno a influenzare positivamente le comunità di tutto il mondo. Questi sviluppi rappresentano un momento significativo per la filantropia globale, evidenziando come anche i leader del settore possono evolvere e adattarsi a nuove realtà e sfide personali e professionali.

L'Altra Bolla1 settimana fa

L'Altra Bolla1 settimana faMeta testa la condivisione incrociata da Instagram a Threads

L'Altra Bolla1 settimana fa

L'Altra Bolla1 settimana faX sotto indagine dell’Unione Europea

Robotica1 settimana fa

Robotica1 settimana faCome controllare dei Robot morbidi ? MIT ha un’idea geniale

Inchieste4 giorni fa

Inchieste4 giorni faMelinda lascia la Bill Gates Foundation e ritira 12,5 Miliardi di Dollari

L'Altra Bolla5 giorni fa

L'Altra Bolla5 giorni faDiscord celebra il nono compleanno con aggiornamenti e Giveaway

Sicurezza Informatica1 settimana fa

Sicurezza Informatica1 settimana faNuovo attacco “Pathfinder” alle CPU Intel: è il nuovo Spectre?

Economia1 settimana fa

Economia1 settimana faChi sarà il successore di Tim Cook in Apple?

Sicurezza Informatica1 settimana fa

Sicurezza Informatica1 settimana faBogusBazaar falsi e-commerce usati per una truffa da 50 milioni