Tech

Cybersecurity e Intelligenza Artificiale

Nonostante ingenti investimenti nelle tecnologie per la cybersecurity le aziende continuano la lotta contro le violazioni della sicurezza, il nemico si rafforza e cambia tattica velocemente sfruttando le evoluzioni tecnologiche. L’arma vincente può essere l’intelligenza artificiale.

Il tema della cybersecurity è centrale ormai per ogni azienda, le prospettive in questo settore non sono rosee per gli “esseri umani”. Nel prossimo futuro infatti potrebbero essere sopraffatti dall’enorme volume di attacchi informatici e dalla loro sofisticatezza.

I tecnici IT oggi sono pesantemente impegnati nell’analisi dei dati che transitano nei sistemi aziendali, ma non è sempre possibile monitorare, in modo continuativo, i dispositivi di rete e i dati delle applicazioni utilizzate. Ecco quindi che ci sono due tendenze contrapposte, da un lato le aziende si espandono sempre di più, oltre i propri firewall, con i vari dispositivi installati e dall’altro la necessità di proteggere una superficie di attacco in costante crescita.

Sul lato crimine informatico le statistiche sono impietose, i suoi costi infatti continuano a salire. Si pensi che, secondo un’analisi Deloitte e AIG, il costo medio di una singola violazione di dati nel 2021 è stato di 4,24 milioni di dollari con un aumento del 10% rispetto al 2019. Si pensi poi che le sole richieste per ransomware sono cresciute del 150% dal 2018.

Proprio qualche settimana fa abbiamo approfondito qui su #matricedigitale cos’è un ransomware.

In questo scenario si fa avanti l’ipotesi di chiedere supporto all’intelligenza artificiale. L’AI può infatti moltiplicare le forze delle organizzazioni in termini di velocità di risposta ma anche anticipando alcune risposte tattiche.

Secondo Deloitte la tecnologia e gli strumenti di Cyber AI cresceranno di 19 miliardi di dollari tra il 2021 e il 2025.

Il punto di forza dell’IA è la sua capacità di apprendere, rilevare ed adattarsi, accelerando in questo modo il rilevamento, il contenimento e la risposta agli attacchi.

Scenario attuale e Intelligenza Artificiale

Come anticipato le aree aziendali attaccabili aumentano sempre di più fuori dai confini dei firewall, l’adozione di reti 5G, l’aumento delle connessioni di rete, insieme a una forza lavoro più distribuita possono favorire l’insorgere di nuovi rischi.

I lavoratori a distanza sono e saranno sempre di più. Prima del COVID-19 infatti, solo il 6% dei dipendenti lavorava da casa. A maggio 2020 erano circa il 35%. Nelle settimane di lockdown del 2020, la percentuale di attacchi, nelle varie modalità, ai lavoratori da casa è quintuplicata, passando dal 12% al 60% come riportato da The Guardian.

Questi lavoratori si affidano alle reti domestiche e alle connessioni VPN e spesso utilizzano dispositivi non protetti per accedere ad App e dati basati su cloud. Proprio in queste “nuove abitudini” risiede il pericolo perché man mano che l’azienda si estende nelle case dei dipendenti, il comportamento degli utenti stessi può discostarsi della stretta osservazione dalle norme aziendali.

Abbiamo approfondito come la ripresa post pandemia sarà trainata proprio da tecnologie come 5G e WiFi6, quindi il problema è reale.

L’aumento di questi dispositivi può fornire ai criminali informatici ulteriori vettori per attacchi. Questi dispositivi connessi si stima possano essere 29,3 miliardi entro il 2023, come riportato da Cisco.

Molti di questi dispositivi sono distribuiti esternamente all’azienda e, in assenza di adeguate precauzioni di sicurezza, i dispositivi possono essere compromessi ma continuare a funzionare normalmente sulla rete, diventando, di fatto, delle falle di sicurezza. Si prevede che il 5G trasformerà completamente le reti aziendali con nuove connessioni, capacità e servizi. Ma il passaggio ad architetture aperte e infrastrutture virtualizzate creerà nuove vulnerabilità e quindi un ulteriore allargamento della superficie da controllare. Si pensi che le reti 5G possono supportare fino a un milione di dispositivi connessi per chilometro quadrato, rispetto ai soli 100.000 delle reti 4G come ricorda Forbes.

Entro il 2025, gli osservatori del mercato prevedono che ci saranno 1,8 miliardi di connessioni mobili 5G (escluso l’IoT), rispetto ai 500 milioni nel 2021 (Fonte GSMA) e circa 3,7 miliardi di connessioni IoT cellulari, rispetto agli 1,7 milioni nel 2020 (Fonte IMC).

Con l’espansione delle reti 5G pubbliche, anche le organizzazioni nel settore governativo, automobilistico, manifatturiero, minerario, energetico e di altro tipo hanno iniziato a investire in reti 5G private che soddisfano i requisiti aziendali in termini di minore latenza, privacy dei dati e connettività wireless sicura. Da veicoli e droni autonomi a dispositivi intelligenti e telefoni cellulari, un intero ecosistema di dispositivi, applicazioni e servizi pubblici e privati connessi alla rete 5G, creerà ulteriori potenziali punti di ingresso per gli hacker.

Come può aiutarci concretamente l’Intelligenza Artificiale nella difesa dagli attacchi?

La crescente gravità e complessità delle minacce informatiche non sono compensate da una adeguata crescita di competenze e risorse nel settore. L’occupazione nel settore dovrebbe crescere di circa l’89% per eliminare la carenza globale stimata di oltre 3 milioni di professionisti della sicurezza informatica (report ISC). Ecco quindi perché in questo contesto l’intelligenza artificiale può aiutare a colmare il gap.

A testimonianza di questo ci sono le iniziative come quella Microsoft per la formazione di operatori specializzati negli USA.

Uno dei primi vantaggi derivanti dall’adozione dell’AI è il rilevamento accelerato delle minacce. In questo caso il supporto principale dato agli operatori umani è la riduzione del “rumore” dei segnali così da potersi concentrare sui segnali di compromissione più forti.

Le piattaforme avanzate di analisi e apprendimento automatico possono vagliare infatti rapidamente l’elevato volume di dati generati dagli strumenti di sicurezza identificando le deviazioni dalla norma.

Le piattaforme di visualizzazione e mappatura delle risorse e della rete basate sull’intelligenza artificiale possono quindi fornire un monitoraggio in tempo reale della “superficie” aziendale esposta agli attacchi, superficie che è sempre in aumento come detto.

Il secondo elemento è la possibilità di moltiplicare la forza di contenimento e risposta. Se abbinata poi alla valutazione e al processo decisionale automatizzati, ecco che l’Intelligenza artificiale può diventare un aiuto concreto.

Sicurezza proattiva. L’intelligenza artificiale, adeguatamente addestrata, può consentire un approccio proattivo e promuovere quella che viene chiamata resilienza informatica. Questo consentirà alle organizzazioni di rimanere operative anche quando sono sotto attacco, riducendo così la quantità di tempo in cui l’intruso si trova nel sistema. L’intelligenza artificiale aiuterà, per esempio, nell’analisi del comportamento degli utenti identificando, valutando e segnalando le anomalie, il tutto ignorando i falsi allarmi.

Le organizzazioni possono poi sfruttare l’intelligenza artificiale e l’apprendimento automatico anche per automatizzare alcune aree come la configurazione delle policy di sicurezza, il monitoraggio della conformità e il rilevamento e risposta a minacce e vulnerabilità.

Da quanto analizzato quindi l’intelligenza artificiale non può sostituire i professionisti della sicurezza IT umani, ma può migliorare il loro lavoro e potenzialmente portare a una maggiore soddisfazione sul lavoro stesso data dalla possibilità di intervenire su minacce reali in corso. Si potranno infatti sollevare questi esperti dalla valutazione dei dati in entrata e dalla decisione di escalation. Questo consentirebbe di formare gli analisti per ricoprire ruoli più strategici dove è più difficile trovare le competenze.

Scenari futuri

Gli esseri umani e l’intelligenza artificiale in qualche caso collaborano già per rilevare e prevenire gli attacchi sebbene molte organizzazioni siano ancora nelle prime fasi dell’adozione. Approcci come l’apprendimento automatico, l’elaborazione del linguaggio naturale e le reti neurali possono aiutare gli analisti della sicurezza a riconoscere schemi e algoritmi di apprendimento. L’intelligenza artificiale può essere utilizzata per proteggere sia l’architettura on-premise che i servizi cloud aziendali, sebbene la protezione di carichi di lavoro e risorse nel cloud sia in genere meno impegnativa.

Come per ogni evoluzione tecnologica anche l’intelligenza artificiale da sola non risolverà le complesse sfide di sicurezza di oggi o di domani. La capacità dell’IA di identificare schemi e apprendere in modo adattivo in tempo reale man mano che gli eventi lo richiedono, può accelerare il rilevamento, il contenimento e la risposta liberando preziose risorse umane. Le organizzazioni probabilmente dovranno riqualificare gli analisti verso attività strategiche a più alto valore aggiunto. Infine, quando inizieranno ad emergere minacce alla sicurezza IT basate sull’intelligenza artificiale, le aziende saranno pronte a fronteggiarle ad armi pari.

Tech

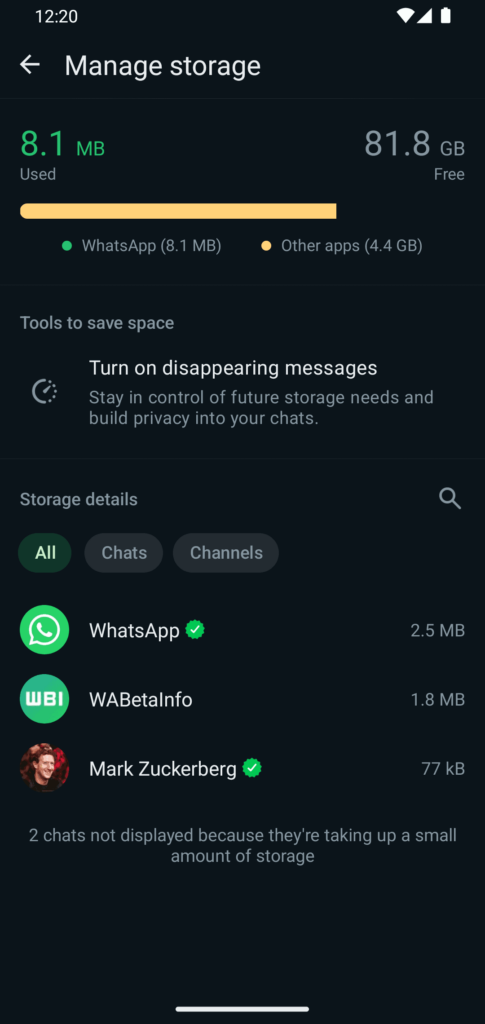

WhatsApp Beta: nuova funzionalità di Gestione dello Spazio di Archiviazione

Tempo di lettura: 2 minuti. La nuova gestione dello spazio di archiviazione di WhatsApp Beta, che offre agli utenti un controllo avanzato per ottimizzare la memoria del dispositivo.

WhatsApp continua a evolversi con lo sviluppo di nuove funzionalità, puntando sempre a migliorare l’esperienza utente. L’ultima novità nella versione beta per Android riguarda un miglioramento significativo nella gestione dello spazio di archiviazione.

Dettagli della nuova funzionalità

Nella versione 2.24.10.8 della app beta di WhatsApp per Android, è stata introdotta una funzionalità di gestione dello spazio di archiviazione che permette agli utenti di filtrare le conversazioni per tipo. Questo aggiornamento offre agli utenti la possibilità di categorizzare le chat in “Tutte”, “Non lette” e “Gruppi”, facilitando la gestione e l’ottimizzazione della memoria del dispositivo.

Rivoluzione nella Gestione dello Spazio

La funzione di filtro nella sezione di gestione dello spazio di archiviazione di WhatsApp consente agli utenti di concentrarsi su tipi specifici di conversazioni, come chat individuali o canali, quando ottimizzano la memoria del dispositivo. Questo approccio mirato aiuta a identificare le chat e i canali che occupano più spazio, permettendo agli utenti di prendere decisioni informate su dove concentrare gli sforzi di pulizia dello spazio di archiviazione.

Vantaggi dell’identificazione dei Consumi di Spazio

Immagina uno scenario in cui lo spazio di archiviazione del telefono di un utente sta per esaurirsi. Con il nuovo sistema di filtri, è possibile identificare facilmente quali canali, noti per ospitare file multimediali di grandi dimensioni, sono i principali responsabili. Questa chiarezza consente agli utenti di liberare spazio prezioso eliminando selettivamente i media da canali specifici, senza dover esaminare l’intera cronologia delle chat.

Prospettive future

Attualmente in fase di beta testing, l’introduzione del filtraggio delle conversazioni nella gestione dello spazio di archiviazione rappresenta un passo significativo in avanti per WhatsApp. Questa funzionalità innovativa fornisce agli utenti un maggiore controllo sullo spazio di archiviazione del loro dispositivo, migliorando complessivamente l’esperienza utente. Guardando al futuro, è ragionevole aspettarsi che questa funzionalità venga distribuita all’intera base di utenti di WhatsApp in una futura release stabile.

Tech

Red Hat Enterprise Linux 9.4: novità e funzionalità

Tempo di lettura: 2 minuti. Nuove funzionalità e miglioramenti in Red Hat Enterprise Linux 9.4, che rafforzano la sicurezza e la gestione per ambienti aziendali.

Red Hat ha annunciato il rilascio generale di Red Hat Enterprise Linux (RHEL) 9.4, l’ultima aggiunta alla serie di sistemi operativi Red Hat Enterprise Linux 9. Questo aggiornamento introduce numerose nuove funzionalità e miglioramenti, rafforzando ulteriormente la suite di soluzioni enterprise di Red Hat per ambienti cloud ibridi.

Nuove Funzionalità in RHEL 9.4

Tra le novità più rilevanti in RHEL 9.4 ci sono:

- Supporto Personalizzato per Profili di Sicurezza SCAP: Gli utenti possono ora aggiungere file personalizzati ai profili di sicurezza SCAP all’interno di un blueprint.

- Installazione Minima RHEL: E’ possibile installare solo il pacchetto

s390utils-core, facilitando configurazioni minimaliste per scopi specifici. - Configurazione dei Componenti del Server Keylime: I componenti del server Keylime, compresi il verificatore e il registratore, possono ora essere configurati come container.

Miglioramenti alla Sicurezza e alla Gestione

RHEL 9.4 introduce miglioramenti significativi nella gestione e sicurezza, inclusi:

- Nuove opzioni per la libreria

libkcapiche permettono di specificare i nomi dei file target nei calcoli delle somme hash. - Controllo più granulare sui MAC in SSH con il pacchetto

crypto-policies. - Aggiunte di servizi confinati nella politica SELinux, inclusa una nuova politica SELinux per il servizio SAP HANA.

Miglioramenti Specifici del Pacchetto e Politiche SELinux:

- Il modulo SELinux

glusterdè stato spostato in un pacchetto separatoglusterfs-selinux. - La libreria

fips.soper OpenSSL è ora disponibile come pacchetto separato. - Il servizio

chronyd-restrictedè confinato nella politica SELinux.

Altri cambiamenti degni di nota:

- Supporto per la creazione di utenti e gruppi in OpenSSH nel formato

sysusers.d. - Nuove opzioni per ridurre le capacità in Rsyslog.

- Supporto per la creazione di immagini RHEL FIPS-enabled per Edge.

- Aggiornamento dell’utilità

nftper resettare gli stati contenuti nelle regole dinftables.

Supporto hardware e driver aggiornati

RHEL 9.4 aggiunge pieno supporto per il driver dell’acceleratore di streaming dati di Intel e la tecnologia Intel SGX per la protezione del codice e dei dati software. Inoltre, aggiorna il servizio firewalld per evitare flush inutili delle regole del firewall.

Red Hat Enterprise Linux 9.4 rappresenta un passo avanti significativo per gli utenti aziendali, offrendo nuove funzionalità e miglioramenti che rafforzano la sicurezza, la gestione e l’efficienza operativa. Disponibile per tutti i clienti esistenti tramite il portale clienti di Red Hat, questo aggiornamento sottolinea l’impegno continuo di Red Hat nel fornire soluzioni robuste e affidabili per ambienti aziendali complessi.

Robotica

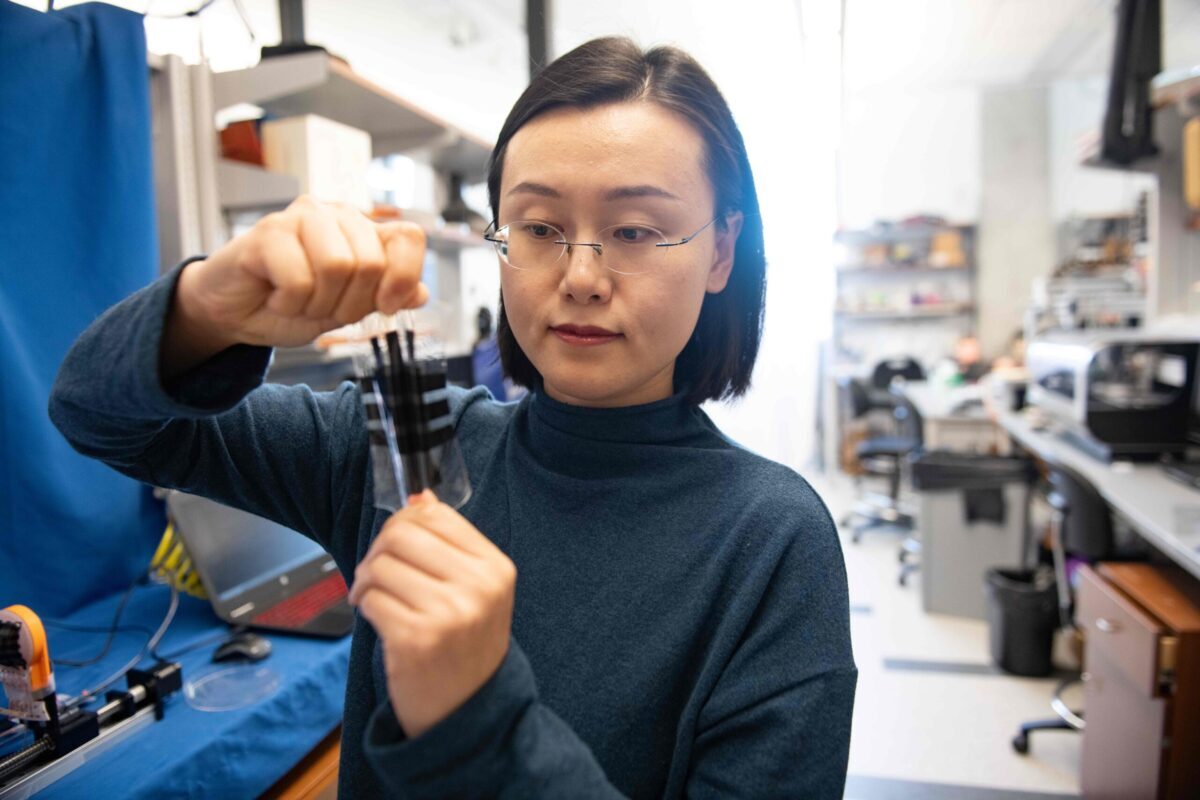

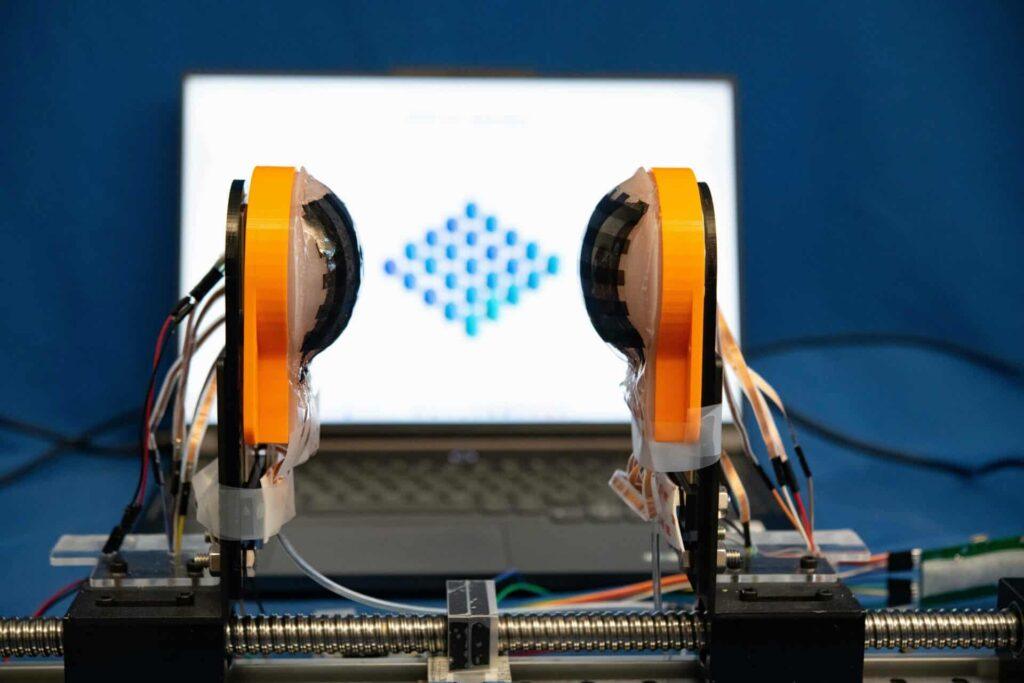

Robot con sensibilità tattile umana: nasce la e-skin

Tempo di lettura: 2 minuti. Scopri come la nuova pelle elettronica estensibile sviluppata all’Università del Texas potrebbe rivoluzionare la robotica con sensibilità tattile umana.

Ricercatori dell’Università del Texas ad Austin hanno sviluppato una pelle elettronica estensibile (e-skin) che potrebbe dotare i robot e altri dispositivi della stessa morbidezza e sensibilità tattile della pelle umana. Questo sviluppo apre nuove possibilità per l’esecuzione di compiti che richiedono una grande precisione e controllo della forza.

Caratteristiche dell’E-Skin

La nuova e-skin estensibile supera un importante ostacolo nelle tecnologie emergenti. A differenza delle tecnologie e-skin esistenti che perdono accuratezza di rilevamento quando il materiale si allunga, questa nuova versione mantiene una risposta costante alla pressione indipendentemente dall’estensione. Questo rappresenta un notevole successo, come sottolineato da Nanshu Lu, professore presso la Cockrell School of Engineering, che ha guidato il progetto.

Applicazioni potenziali

Lu immagina l’e-skin estensibile come componente critico per una mano robotica capace della stessa morbidezza e sensibilità tattile di una mano umana. Questo potrebbe essere applicato nell’assistenza medica, dove i robot potrebbero controllare il polso di un paziente, pulire il corpo o massaggiare una parte del corpo. L’e-skin può trovare impiego anche in scenari di disastro, dove i robot potrebbero cercare persone ferite o intrappolate, ad esempio in un terremoto o in un edificio crollato, e applicare cure immediate, come la rianimazione cardiopolmonare.

Innovazione tecnologica

Il cuore di questa scoperta è un sensore di pressione a risposta ibrida innovativo su cui Lu e i collaboratori hanno lavorato per anni. A differenza delle e-skins convenzionali, che sono o capacitive o resistive, l’e-skin a risposta ibrida impiega entrambe le risposte alla pressione. Perfezionare questi sensori e combinarli con materiali isolanti e elettrodi estensibili ha reso possibile questa innovazione nell’e-skin.

Prospettive future

Lu e il suo team stanno ora lavorando sulle potenziali applicazioni e collaborano con Roberto Martin-Martin, professore assistente presso il Dipartimento di Informatica del College of Natural Sciences, per costruire un braccio robotico dotato dell’e-skin. Gli ricercatori e l’Università del Texas hanno presentato una domanda di brevetto provvisorio per la tecnologia e-skin e Lu è aperta a collaborazioni con aziende di robotica per commercializzarla.

Con la sua capacità di emulare la sensibilità tattile umana e la sua applicabilità in una varietà di contesti, dalla medicina alla ricerca e soccorso, l’e-skin estensibile potrebbe rivoluzionare il modo in cui interagiamo con i robot, rendendoli strumenti più sensibili e adattabili per affrontare sfide complesse.

Editoriali2 settimane fa

Editoriali2 settimane faMITRE vittima di zero day Ivanti: anche i migliori le prendono

Inchieste2 settimane fa

Inchieste2 settimane faMercato ITC in Italia nel 2024: numeri e crescita vertiginosa rispetto al paese

Inchieste2 settimane fa

Inchieste2 settimane faManaged Service Providers in Italia: numeri di un mercato in crescita

Inchieste2 settimane fa

Inchieste2 settimane faCloud Italiano qual è il Trend del 2024? Aziende e servizi disponibili

Inchieste2 settimane fa

Inchieste2 settimane faCloud Provider Italiani: quali sono le caratteristiche preferite dagli specialisti IT?

Cyber Security1 settimana fa

Cyber Security1 settimana faVulnerabilità critiche nel software Cisco: dettagli e soluzioni

L'Altra Bolla1 settimana fa

L'Altra Bolla1 settimana faReddit rivoluziona l’E-Commerce con Dynamic Product Ads

Inchieste7 giorni fa

Inchieste7 giorni faPapa Francesco sarà al G7 e l’Italia festeggia il DDL AI