Tech

Ducktail infostealer, la nuova variante viola gli account Facebook Business e raccoglie cookie dai browser

Tempo di lettura: 3 minuti. La versione PHP viene distribuita attraverso programmi di installazione gratuiti per una varietà di applicazioni

Il team di Zscaler Threatlabz ha di recente scoperto una campagna veicolante l’infostealer Ducktail con nuove Tattiche, Tecniche e Procedure (TTP).

Ducktail attivo dal 2021

Ducktail attivo dal 2021 (si ritiene che il malware sia stato gestito da un gruppo criminale di nazionalità vietnamita), nel luglio 2022 è stato scoperto dai ricercatori di WithSecure (ex F-Secure Business) essere distribuito in una campagna rivolta a individui e organizzazioni che operano sulla piattaforma Business e Ads di Facebook, con l’intento di rubare dati e dirottare gli account.

Mentre i campioni osservati da WithSecure Labs erano dei binari scritti in .NetCore che impiegavano Telegram come canale C2 per esfiltrare i dati, in quest’ultima campagna, Zscaler ha rilevato una variante scritta in PHP che impiega un sito web per conservare le informazioni carpite in una struttura dati JSON. Inoltre il target ora sarebbe più generico, piuttosto che dipendenti con accesso amministrativo o finanziario agli account Facebook Business.

Secondo quanto riportato da Zscaler, questa versione dell’infostealer avrebbe le seguenti funzionalità:

- Recupera le informazioni sul browser installato nel sistema.

- Estrae dal sistema le informazioni memorizzate dei cookie del browser .

- Mira agli account Facebook Business.

- Cerca le informazioni sull’account crittografico nel file wallet.dat.

- Raccoglie e invia i dati al server di comando e controllo (C&C).

Le due parti del flusso di attacco

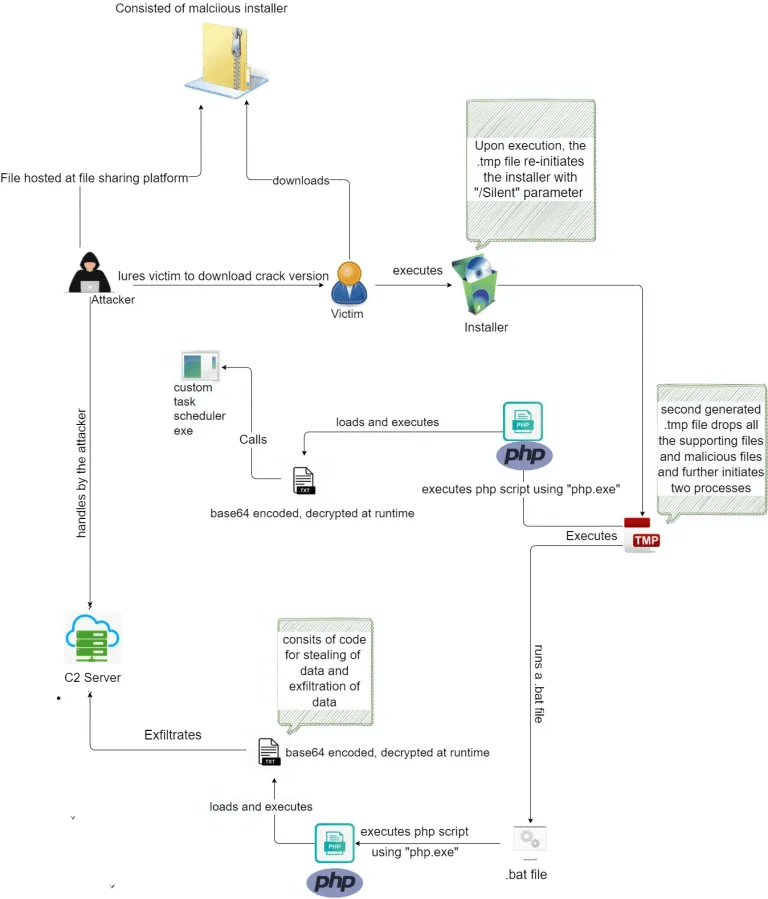

Durante l’esplorazione della nuova campagna, i ricercatori hanno osservato che i file eseguibili malevoli sarebbero per lo più distribuiti in archivi .ZIP e ospitati su piattaforme di condivisione file (“mediafire[.]com”), spacciandoli come versioni craccate o gratuite di applicazioni Office, giochi, file porno e altro.

Al momento dell’esecuzione, il falso programma di installazione farebbe apparire un popup che avvisa l’utente di una presunta verifica di compatibilità in corso, mentre in background genera un file .tmp che riavvia il programma di installazione e genera un altro file .tmp deputato a scaricare tutti i file di supporto e a eseguire due processi distinti.

Invece di creare un processo di esecuzione unico, gli attori delle minacce avrebbero suddiviso l’esecuzione in due parti in base allo scopo previsto:

- Pianificazione della persistenza. Lo script PHP (denominato “switcher.php”) provvede a decrittografare un file di testo codificato in base64 (denominato “switcher.txt”) la cui esecuzione porterà all’esecuzione del binario di pianificazione dei lavori personalizzato.

- Esecuzione dell’esfiltrazione. Analogamente anche il codice per il furto dei dati viene decrittografato in fase di esecuzione per le operazioni di esfiltrazione:

- Raccolta delle informazioni sui browser installati nel sistema ed estrazione dell’ID macchina e versione del browser;

- Accesso ai dettagli degli account Facebook Business e dei cicli di pagamento.

Raccomandazioni

Il malware Ducktail originale (.NetCore ) e la sua variante in PHP condividono molte similitudini e rappresentano una minaccia concreta per la sicurezza e la privacy degli account Facebook Business.

“Sembra che gli attori delle minacce dietro la campagna dei ladri di Ducktail apportino continuamente modifiche o miglioramenti nei meccanismi di consegna e nell’approccio per rubare un’ampia varietà di informazioni sensibili su utenti e sistemi che prendono di mira gli utenti in generale.”, concludono gli esperti di Zscaler.

Poichè le migliorie via via apportate al codice originale potrebbero accrescere ulteriormente l’efficacia degli attacchi, nel frattempo è sempre bene prestare la massima attenzione evitando di scaricare software pirata e mettendo in sicurezza l’account Facebook con una serie di misure:

- impostare una password sicura;

- adottare l’autenticazione a due fattori;

- Abilitare gli avvisi sugli accessi non riconosciuti;

- procedere ad autorizzare dei contatti fidati.

Smartphone

CMF potrebbe lanciare il primo smartphone economico di Nothing

Tempo di lettura: 2 minuti. CMF di Nothing sta per lanciare il suo primo smartphone, mirando a rivoluzionare il segmento budget-friendly con prestazioni elevate e un design innovativo.

Nothing, conosciuta principalmente per i suoi dispositivi audio innovativi e altri accessori, sta ampliando il proprio orizzonte con un nuovo prodotto sotto il suo brand secondario, CMF. Questo marchio, che si è concentrato finora su prodotti accessori a prezzi accessibili, potrebbe presto entrare nel mercato degli smartphone con il lancio del suo primo modello.

Dettagli sul nuovo smartphone CMF

Recentemente, è emerso che un nuovo smartphone con il marchio CMF ha ottenuto la certificazione BIS, suggerendo un’imminente introduzione nel mercato. Questo dispositivo, identificato con il numero di modello “A015”, è stato inizialmente confuso con il Nothing Phone 3, ma ulteriori verifiche hanno confermato che si tratterà del primo telefono di CMF.

Strategia e posizionamento di Mercato

Il lancio di uno smartphone sotto il brand CMF segna una mossa strategica per Nothing, che cerca di espandere la propria presenza nel settore tecnologico. Considerando la natura budget-friendly di CMF, il nuovo smartphone potrebbe posizionarsi come un concorrente diretto di marchi come Xiaomi e Realme nel mercato indiano, noto per la sua competizione feroce e la domanda elevata di dispositivi accessibili ma performanti.

Caratteristiche attese e innovazioni

Nonostante manchino ancora molti dettagli specifici sul dispositivo, si prevede che CMF Phone (1) debba offrire prestazioni elevate a un prezzo aggressivo per distinguersi. Inoltre, si spera che porti un’esperienza software di qualità con Nothing OS, priva di pubblicità invasive, che potrebbe attrarre gli utenti stanchi dei bloatware tipici di molti smartphone economici.

Design e identità visiva

Uno degli aspetti cruciali per il successo del CMF Phone (1) sarà il design. È essenziale che CMF adotti un linguaggio visivo innovativo e distintivo, evitando di riproporre soluzioni di design già viste e troppo comuni nel mercato, come i moduli fotografici circolari.

Il potenziale ingresso di CMF, scoprilo su Amazon, nel mercato degli smartphone rappresenta una significativa evoluzione per il brand e per Nothing. Se il CMF Phone (1) riuscirà a combinare una costruzione di qualità, prestazioni soddisfacenti e un software pulito a un prezzo competitivo, potrebbe guadagnarsi rapidamente un posto nel competitivo mercato indiano e, forse, in seguito, anche in altri mercati internazionali.

Tech

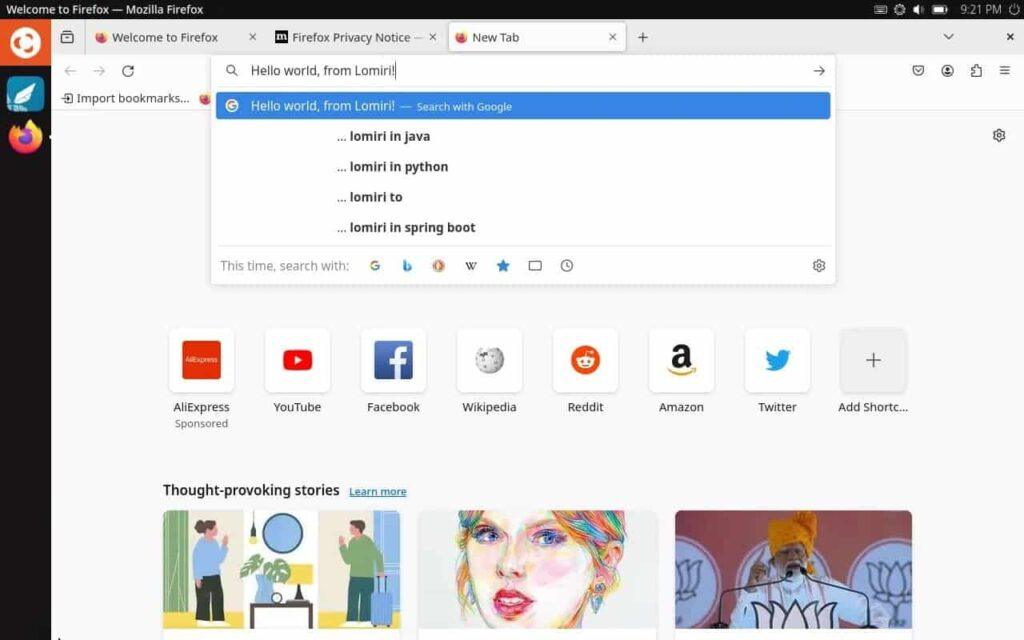

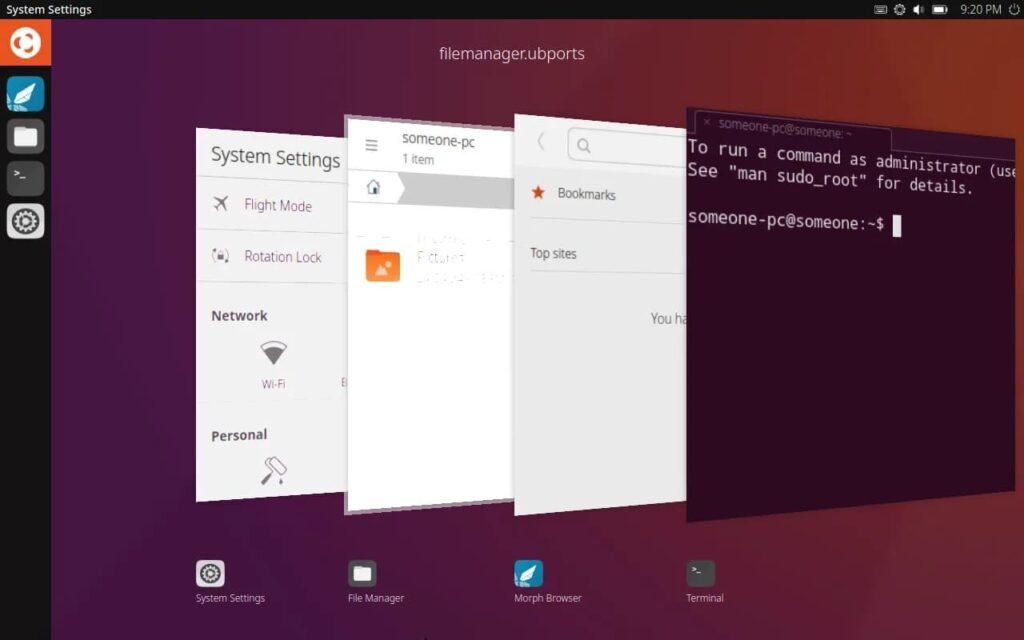

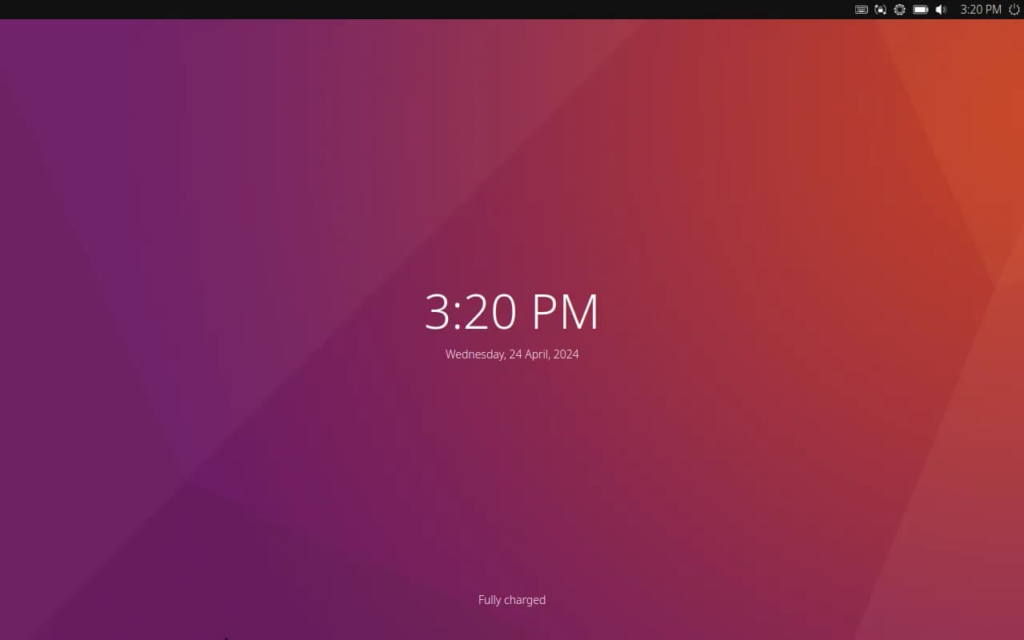

Ubuntu Lomiri arriva su PC: interfaccia mobile ora Desktop

Tempo di lettura: 2 minuti. Ubuntu Lomiri, l’ambiente desktop mobile di Ubuntu Touch, è ora disponibile su PC scopri le sue caratteristiche

Ubuntu Lomiri, precedentemente noto come Unity 8, è ora disponibile per i PC desktop come una distribuzione a sé stante, annunciato da Rudra Saraswat, il curatore di Ubuntu Unity. Questa mossa rappresenta un passaggio significativo per la piattaforma, originariamente sviluppata per Ubuntu Touch, ora estesa al desktop.

Storia e Sviluppo

Lomiri è il successore dell’ambiente desktop Unity 8 di Canonical, il quale fu abbandonato insieme al sistema operativo mobile Ubuntu Touch alcuni anni fa. La UBports Foundation ha ripreso il testimone sviluppando Ubuntu Touch e ha trasformato Unity 8 in Lomiri, adattandolo per l’uso su dispositivi mobili con la possibilità di trasformarli in desktop quando connessi a monitor, tastiera e mouse.

Porting su Desktop

Con l’ambizione di espandere la sua applicabilità, il team UBports ha lavorato per migliorare la compatibilità di Lomiri con il desktop, un sforzo culminato con la creazione di un’immagine ISO live/installabile di Ubuntu Lomiri da Rudra Saraswat. Questo rende Lomiri una scelta disponibile per gli utenti che desiderano sperimentare un ambiente mobile su un hardware desktop.

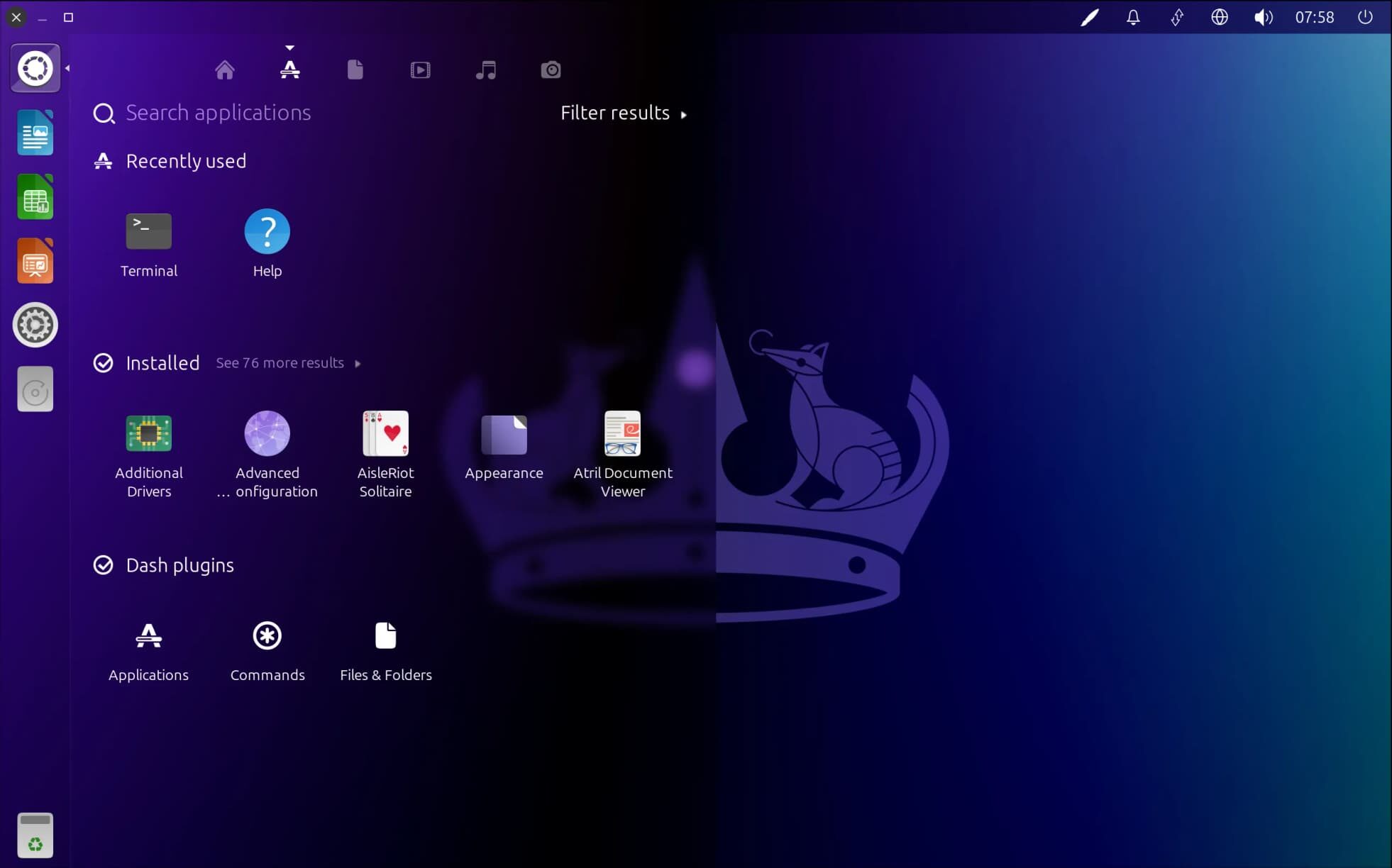

Caratteristiche di Ubuntu Lomiri

Ubuntu Lomiri mantiene molti degli stessi componenti core di Ubuntu 24.04 LTS, ma si distingue per l’uso dell’ambiente desktop Lomiri invece di GNOME. L’interfaccia utente di Lomiri, progettata per l’uso su dispositivi mobili, è relativamente semplice sul desktop. Presenta un’applicazione dash sulla sinistra, attivabile con il tasto Super, e un centro notifiche a sinistra con indicatori Ayatana, da cui gli utenti possono configurare vari aspetti del desktop.

Esperienza Utente e Compatibilità

Sebbene Lomiri sia stato progettato per l’uso mobile, l’esperienza su desktop è descritta come semplice. Tuttavia, non tutte le opzioni nel centro notifiche sono pienamente funzionali, con i livelli di volume e luminosità e il calendario tra le poche funzionalità utilizzabili. Lomiri è descritto come abbastanza stabile e installabile su hardware reale, ma essendo ancora una versione pre-rilascio, si possono verificare crash occasionali a seconda dell’hardware.

L’arrivo di Ubuntu Lomiri sul desktop offre una nuova opzione per gli utenti che apprezzano l’estetica e la funzionalità di un ambiente mobile ottimizzato, portando una freschezza nel panorama dei sistemi operativi desktop. Per coloro che hanno sperimentato Ubuntu Touch su smartphone o tablet, Lomiri su desktop dovrebbe risultare familiare e accogliente.

Robotica

Perché i Robot non riescono a superare gli animali in corsa?

Tempo di lettura: 2 minuti. Scopri perché i robot non possono ancora superare gli animali in corsa, nonostante la superiorità tecnologica dei loro componenti

Nonostante decenni di ricerca e milioni di dollari investiti, i robot moderni non riescono ancora a eguagliare le prestazioni motorie degli animali in termini di corsa e resistenza. Un recente studio pubblicato su Science Robotics esplora le ragioni dietro questa discrepanza, offrendo intuizioni significative sulle sfide ancora da superare nel campo della robotica.

Approfondimento dello Studio

Un team interdisciplinare di scienziati e ingegneri da prestigiose università ha condotto uno studio comparativo tra i robot da corsa e gli animali, analizzando vari “sottosistemi” come Potenza, Struttura, Attuazione, Sensoristica e Controllo. Contrariamente alle aspettative comuni, gli elementi ingegneristici dei robot hanno superato in molti casi le controparti biologiche in termini di prestazioni di base.

Superiorità degli Animali nella integrazione e controllo

La ricerca ha rivelato che, sebbene individualmente i componenti dei robot possano essere superiori, gli animali eccellono nell’integrazione e nel controllo di questi componenti, risultando in una maggiore efficienza, agilità e robustezza nei movimenti. Ad esempio, mentre un gnu può migrare per migliaia di chilometri su terreni impervi e una cimice può perdere una zampa e continuare a muoversi senza rallentare, i robot attuali non possono ancora replicare tali capacità.

Implicazioni e potenziali futuri

I ricercatori sono ottimisti riguardo al futuro della robotica, evidenziando come il progresso nel settore sia stato notevole considerando il breve periodo di sviluppo rispetto a milioni di anni di evoluzione animale. Sottolineano l’importanza di migliorare non solo i singoli pezzi hardware, ma soprattutto le metodologie di integrazione e controllo.

Applicazioni pratiche dei Robot da corsa

I robot capaci di correre potrebbero trovare numerose applicazioni pratiche, come la soluzione di problemi di consegna nell’ultimo miglio, operazioni di ricerca in ambienti pericolosi o la gestione di materiali nocivi. Migliorare la mobilità e l’efficacia dei robot in questi contesti potrebbe avere impatti significativi su molteplici settori.

Questo studio enfatizza come, pur con avanzamenti tecnologici significativi, la robotica debba ancora apprendere molto dalla biologia per quanto riguarda l’integrazione e il controllo efficace dei sistemi. Il futuro della robotica da corsa dipenderà dalla capacità degli ingegneri di adottare e adattare principi di integrazione biologica per sviluppare robot che possano competere con l’efficienza e la resilienza degli animali.

Notizie2 settimane fa

Notizie2 settimane faAustralia ed USA arresti contro sviluppatori RAT Hive – Firebird

Inchieste2 settimane fa

Inchieste2 settimane faBanca Sella: il problema che i detrattori del Piracy Shield non dicono

Notizie2 settimane fa

Notizie2 settimane faIntensificazione delle operazioni di influenza digitale da parte di Cina e Corea del Nord

Notizie2 settimane fa

Notizie2 settimane faLightSpy: APT41 minaccia Utenti iPhone in Asia

Notizie1 settimana fa

Notizie1 settimana faMiner di criptovalute arrestato per aver evaso pagamenti di Server Cloud per 3,5 Milioni di Dollari

Notizie1 settimana fa

Notizie1 settimana faUSA, arrestata per un’accusa di Sextortion da 1,7 Milioni di Dollari

Cyber Security2 settimane fa

Cyber Security2 settimane faCome Nominare il Responsabile per la Transizione Digitale e Costituire l’Ufficio per la Transizione Digitale

Notizie1 settimana fa

Notizie1 settimana faKapeka: nuova backdoor di Sandworm per l’Est Europa