Sicurezza Informatica

Tor sotto attacco, ancora una volta l’anonimato online non è una garanzia

Tempi duri per la rete Tor. Ancora una volta, il servizio di rete che garantisce l’anonimato agli utenti di mezzo mondo, è stato colto in fallo con l’ennesimo bug che ha messo a rischio non solo i pedofili, ma anche coloro che hanno esigenze di navigazione per tutelare i propri diritti umani essenziali. Una diatriba etica, questa di scegliere se l’anonimato vale anche la tutela dei criminali, che va in essere oramai da tanto tempo, su cui la Russia ha deciso di effettuare una stretta definita da tutto il mondo come una attività di censura.

La Russia ha censurato Tor

Considerando che il servizio di anonimizzazione della navigazione TOR consente di accedere anche al dark web più noto ed affollato tra quelli esistenti, la Russia ha chiesto ed ottenuto di offuscare tutti i nodi di accesso al servizio per via della presenza di contenuti illegali. La terra di Putin è effettivamente fulcro di produzione dozzinale di pedopornografia con i suoi studios siberiani ed è un noto focolaio di produzione dei software malevoli che creano disagi in giro per il mondo, ma è pur vero, però, che risulta nota per esercitare il controllo del pensiero democratico su tutta la popolazione. Non è un caso che il 15% del traffico quotidiano sulla rete Tor appartenga ad utenti provenienti dalla Russia e questo dato riflette l’esigenza di sfuggire all’oppressione messo in atto dal modello di società della sorveglianza applicato da Putin e soci.

Le contromisure della rete Tor

Molti danno la notizia come nuova, ma i responsabili del progetto Tor hanno consentito ai censurati di navigare sulla rete anonima tramite i bridges a differenza dei soliti nodi. I gestori di Tor hanno creato un sito mirror ed hanno chiesto ai volontari di creare “ponti Tor”, che sono nodi privati che consentono alle persone di aggirare la censura e che utilizzano un sistema di trasporto noto come obfs4, che nasconde il traffico in modo che non appaia correlato allo stesso servizio Tor. A partire dal mese scorso, c’erano circa 900 di questi ponti. Pochini se consideriamo il numero di 300.000 utilizzatori russi, a cui si aggiungono anche quelli di altri paesi dove c’è un interesse nel reprimere il concetto di navigazione anonima.

I russi hanno attaccato TOR

Sempre quelli brutti sporchi e cattivi. La storia si ripete quando c’è da trovare il colpevole di lacune informatiche conclamate. Prima di iniziare il racconto dell’ultimo attacco subito dai paladini dell’anonimato, è doverosa fare una precisazione.

- Gli ip dei server Tor sono noti in tutto il mondo ed è per questo che vengono bloccati facilmente dagli stati che realmente vogliono contenerne l’utilizzo.

- Se non si applica un livello di sicurezza aggiuntivo, il Provider sa che l’utente sta navigando con il servizio Tor e quindi è facile essere attenzionati.

- La rete Tor funziona tramite lo smistamento del proprio “segnale” su tre nodi: ingresso, medio, uscita. Il nodo di ingresso conosce l’indirizzo di rete del pc che naviga, l’ultimo solo la destinazione. Quello medio invece fa da tramite tra i due.

Dopo questi appunti, arriviamo allo scandalo dell’attacco sibillino degli ultimi giorni. Secondo una segnalazione giunta a Tor, sono stati compromessi 900 nodi sui 9000 disponibili. Per compromissione si intende che il 10 per cento delle connessioni è stato potenzialmente rintracciato grazie al fatto che tutti e tre nodi erano controllati dallo stesso attore. Il primo pensiero è andato ai russi, vuoi perchè in questi giorni stanno facendo notizia per la pressione sulla rete interna, ma si sospetta possano essere anche i cinesi che non sono da meno per quel che riguarda la censura e meno chiacchierati a livello internazionale.

I precedenti sulla stabilità di Tor

In passato è accaduto che la rete Tor sia stata messa sotto attacco per via dell’interesse che Governi e Agenzie di sicurezza nazionali ed internazionali hanno nel controllare traffici illeciti, prevenendo anche aspetti terroristici. La società Zerodium, esperta di sviluppo e vendita dei malware, ha fissato tempo addietro una taglia di 1,5 milioni di euro per uno 0-day che interessasse Tor. La redazione di Matrice Digitale ha invece denunciato per prima una falla nel no script, estensione del browser che disabilita di default il javascript, che ha esposto diversi utenti, senza sapere per quanto tempo, a rischi di sicurezza severi.

Già in passato è stata trovata una violazione degli exit node, esponendo addirittura il 40% del traffico globale, nonostante ci fossero state diverse segnalazioni da parte di un ricercatore, che aveva denunciato l’inottemperanza della fondazione nel pagare le taglie promesse ai volontari che segnalavano i bug.

In questo caso il sistema di Tor ha fallito per un concetto di logica:

se la rete X ha 9000 pc che si prestano in giro per il mondo ad offrire uno dei tre livelli di nodi, è possibile che non ci sia il rischio che una agenzia governativa possa detenere finanche il 100%?

C’è il rischio, ovviamente, e questo è uno dei motivi per cui la rete Tor non può e non deve essere considerata sicura, anzi, sarebbe utile capire come si sia arrivati alla conclusione in questo caso che l’ultimo attacco sia stato messo in piedi dai russi, cinesi e non dagli americani?

Sicurezza Informatica

Vulnerabilità RCE zero-day nei router D-Link EXO AX4800

Un gruppo di ricercatori di SSD Secure Disclosure ha scoperto una vulnerabilità critica nei router D-Link EXO AX4800 (DIR-X4860), che consente l’esecuzione di comandi remoti non autenticati (RCE). Questa falla può portare a compromissioni complete dei dispositivi da parte di aggressori con accesso alla porta HNAP (Home Network Administration Protocol).

Dettagli sulla vulnerabilità

Il router D-Link DIR-X4860 è un dispositivo Wi-Fi 6 ad alte prestazioni, capace di raggiungere velocità fino a 4800 Mbps e dotato di funzionalità avanzate come OFDMA, MU-MIMO e BSS Coloring. Nonostante sia molto popolare in Canada e venduto a livello globale, il dispositivo presenta una vulnerabilità che può essere sfruttata per ottenere privilegi elevati e eseguire comandi come root.

La vulnerabilità è presente nella versione firmware DIRX4860A1_FWV1.04B03. Gli aggressori possono combinare un bypass di autenticazione con l’esecuzione di comandi per compromettere completamente il dispositivo.

Processo di sfruttamento

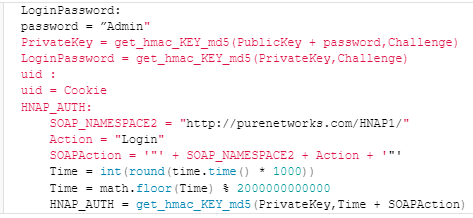

Il team di SSD ha pubblicato un proof-of-concept (PoC) dettagliato che illustra il processo di sfruttamento della vulnerabilità:

- Accesso alla porta HNAP: Solitamente accessibile tramite HTTP (porta 80) o HTTPS (porta 443) attraverso l’interfaccia di gestione remota del router.

- Richiesta di login HNAP: Un attacco inizia con una richiesta di login HNAP appositamente creata, che include un parametro chiamato ‘PrivateLogin’ impostato su “Username” e un nome utente “Admin”.

- Risposta del router: Il router risponde con una sfida, un cookie e una chiave pubblica, utilizzati per generare una password di login valida per l’account “Admin”.

- Bypass dell’autenticazione: Una successiva richiesta di login con l’header HNAP_AUTH e la password generata consente di bypassare l’autenticazione.

- Iniezione di comandi: Una vulnerabilità nella funzione ‘SetVirtualServerSettings’ permette l’iniezione di comandi tramite il parametro ‘LocalIPAddress’, eseguendo il comando nel contesto del sistema operativo del router.

Fonte: SSD Secure Disclosure

Fonte: SSD Secure Disclosure

Nel frattempo, è consigliato agli utenti del DIR-X4860 di disabilitare l’interfaccia di gestione remota del dispositivo per prevenire possibili sfruttamenti.

Sicurezza Informatica

SEC: “notificare la violazione dei dati entro 30 giorni”

Tempo di lettura: 2 minuti. La SEC richiede alle istituzioni finanziarie di notificare le violazioni dei dati agli individui interessati entro 30 giorni

La Securities and Exchange Commission (SEC) ha adottato emendamenti al Regolamento S-P, obbligando le istituzioni finanziarie a divulgare gli incidenti di violazione dei dati agli individui interessati entro 30 giorni dalla scoperta. Questi emendamenti mirano a modernizzare e migliorare la protezione delle informazioni finanziarie individuali dalle violazioni dei dati e dall’esposizione a parti non affiliate.

Dettagli delle modifiche al Regolamento S-P

Il Regolamento S-P, introdotto nel 2000, stabilisce come alcune entità finanziarie devono trattare le informazioni personali non pubbliche dei consumatori, includendo lo sviluppo e l’implementazione di politiche di protezione dei dati, garanzie di riservatezza e sicurezza, e protezione contro minacce anticipate. Gli emendamenti adottati questa settimana coinvolgono vari tipi di aziende finanziarie, tra cui broker-dealer, società di investimento, consulenti per gli investimenti registrati e agenti di trasferimento.

Principali cambiamenti introdotti

- Notifica agli individui interessati entro 30 giorni: Le organizzazioni devono notificare agli individui se le loro informazioni sensibili sono state o potrebbero essere state accessibili o utilizzate senza autorizzazione, fornendo dettagli sull’incidente, sui dati violati e sulle misure protettive adottate. L’esenzione si applica se le informazioni non sono previste causare danni sostanziali o inconvenienti agli individui esposti.

- Sviluppo di politiche e procedure scritte per la risposta agli incidenti: Le organizzazioni devono sviluppare, implementare e mantenere politiche e procedure scritte per un programma di risposta agli incidenti, includendo procedure per rilevare, rispondere e recuperare da accessi non autorizzati o dall’uso delle informazioni dei clienti.

- Estensione delle regole di salvaguardia e smaltimento: Queste regole si applicano a tutte le informazioni personali non pubbliche, comprese quelle ricevute da altre istituzioni finanziarie.

- Documentazione della conformità: Le organizzazioni devono documentare la conformità con le regole di salvaguardia e smaltimento, escludendo i portali di finanziamento.

- Allineamento della consegna annuale dell’avviso sulla privacy con il FAST Act: Questo prevede esenzioni in determinate condizioni.

- Estensione delle regole agli agenti di trasferimento registrati presso la SEC o altre agenzie regolatrici.

Implementazione e tempistiche

Gli emendamenti entreranno in vigore 60 giorni dopo la pubblicazione nel Federal Register, la rivista ufficiale del governo federale degli Stati Uniti. Le organizzazioni più grandi avranno 18 mesi per conformarsi dopo la pubblicazione, mentre le entità più piccole avranno due anni.

Implicazioni e obiettivi

Questi aggiornamenti rappresentano una risposta alla trasformazione significativa della natura, scala e impatto delle violazioni dei dati negli ultimi 24 anni. Gary Gensler, presidente della SEC, ha dichiarato che questi emendamenti forniscono aggiornamenti cruciali a una regola adottata per la prima volta nel 2000, contribuendo a proteggere la privacy dei dati finanziari dei clienti.

Inoltre, la SEC ha introdotto nuove regole a dicembre, richiedendo a tutte le società pubbliche di divulgare eventuali violazioni che abbiano influito materialmente o che siano ragionevolmente probabili influire materialmente sulla strategia aziendale, sui risultati operativi o sulla condizione finanziaria.

Sicurezza Informatica

Kinsing sfrutta nuove vulnerabilità per espandere botnet cryptojacking

Tempo di lettura: 2 minuti. Il gruppo Kinsing sfrutta nuove vulnerabilità per espandere la botnet di cryptojacking, prendendo di mira sistemi Linux e Windows.

Il gruppo di cryptojacking Kinsing ha dimostrato la capacità di evolversi e adattarsi rapidamente, integrando nuove vulnerabilità nel proprio arsenale per espandere la botnet. Questi attacchi, documentati da Aqua Security, mostrano come Kinsing continui a orchestrare campagne di mining di criptovalute illegali dal 2019.

Campagne e vulnerabilità sfruttate

Kinsing utilizza il malware noto come H2Miner per compromettere i sistemi e inserirli in una botnet di mining di criptovalute. Dal 2020, Kinsing ha sfruttato varie vulnerabilità, tra cui:

- Apache ActiveMQ, Log4j, NiFi

- Atlassian Confluence

- Citrix, Liferay Portal

- Linux

- Openfire, Oracle WebLogic Server, SaltStack

Oltre a queste vulnerabilità, Kinsing ha utilizzato configurazioni errate di Docker, PostgreSQL e Redis per ottenere l’accesso iniziale ai sistemi, trasformandoli poi in botnet per il mining di criptovalute.

Metodi di attacco e infrastruttura

L’infrastruttura di attacco di Kinsing si suddivide in tre categorie principali: server iniziali per la scansione e lo sfruttamento delle vulnerabilità, server di download per lo staging dei payload e degli script, e server di comando e controllo (C2) che mantengono il contatto con i server compromessi. Gli indirizzi IP dei server C2 risolvono in Russia, mentre quelli utilizzati per scaricare script e binari si trovano in paesi come Lussemburgo, Russia, Paesi Bassi e Ucraina.

Strumenti e tecniche di evasione

Kinsing utilizza diversi strumenti per sfruttare i server Linux e Windows, inclusi script shell e Bash per i server Linux e script PowerShell per i server Windows. Il malware disabilita i servizi di sicurezza e rimuove i miner rivali già installati sui sistemi. Le campagne di Kinsing mirano principalmente alle applicazioni open-source, con una preferenza per le applicazioni runtime, i database e le infrastrutture cloud.

Categorie di programmi utilizzati

L’analisi dei reperti ha rivelato tre categorie distinte di programmi utilizzati da Kinsing:

- Script di Tipo I e Tipo II: utilizzati dopo l’accesso iniziale per scaricare componenti di attacco, eliminare la concorrenza e disabilitare le difese.

- Script ausiliari: progettati per ottenere l’accesso iniziale sfruttando vulnerabilità e disabilitando componenti di sicurezza specifici.

- Binari: payload di seconda fase che includono il malware principale Kinsing e il crypto-miner per minare Monero.

Prevenzione e misure proattive

Per prevenire minacce come Kinsing, è cruciale implementare misure proattive come il rafforzamento delle configurazioni di sicurezza prima del deployment. Proteggere le infrastrutture cloud e i sistemi runtime può ridurre significativamente il rischio di compromissioni.

Il gruppo Kinsing continua a rappresentare una minaccia significativa nel panorama della sicurezza informatica, dimostrando la capacità di adattarsi e sfruttare rapidamente nuove vulnerabilità. La protezione contro queste minacce richiede misure di sicurezza robuste e aggiornamenti continui delle configurazioni di sistema.

Robotica1 settimana fa

Robotica1 settimana faCome controllare dei Robot morbidi ? MIT ha un’idea geniale

Inchieste4 giorni fa

Inchieste4 giorni faMelinda lascia la Bill Gates Foundation e ritira 12,5 Miliardi di Dollari

L'Altra Bolla5 giorni fa

L'Altra Bolla5 giorni faDiscord celebra il nono compleanno con aggiornamenti e Giveaway

Economia1 settimana fa

Economia1 settimana faChi sarà il successore di Tim Cook in Apple?

Economia1 settimana fa

Economia1 settimana faBan in Germania per alcuni prodotti Motorola e Lenovo

Inchieste4 giorni fa

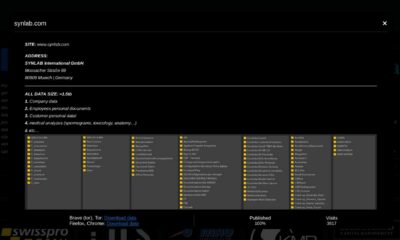

Inchieste4 giorni faTerrore in Campania: dati sanitari di SynLab nel dark web

Economia1 settimana fa

Economia1 settimana faGuerra dei Chip: gli USA colpiscono la ricerca cinese nella Entity List

Smartphone5 giorni fa

Smartphone5 giorni faSamsung Galaxy S25 Ultra avrà una Fotocamera rispetto all’S24