Tech

Verrà il giorno in cui un processore ruberà tutti i Bitcoin

Tempo di lettura: 6 minuti. La curva di crescita della potenza elaborativa dei processori fa pensare che un giorno un processore possa violare la cifratura SHA256 alla base delle criptovalute e quindi dei Bitcoin. Come stanno veramente le cose?

…ma non è oggi.

La curva di crescita della potenza elaborativa dei processori fa pensare che un giorno un processore possa violare la cifratura SHA256 alla base delle criptovalute e quindi dei Bitcoin. Come stanno veramente le cose?

E’ sotto gli occhi di tutti la crescita delle capacità di elaborazione dei processori. Diverse sono le tecnologie utilizzate ed anche in rapida evoluzione come ha dimostrato Apple con i suoi processori M1, M1 Pro e M1 Max, che abbiamo approfondito poche settimane fa.

Per comprendere come e se la cifratura utilizzata per i Bitcoin possa essere messa in pericolo, dobbiamo però approfondire due elementi, come funzionano le criptovalute dal punto di vista generale e quale sviluppo è previsto per i processori nei prossimi anni.

Blockchain e Bitcoin

Quando si parla di criptovalute e bitcoin subito si associa il concetto la blockchain, quella catena appunto costituita da robustissimi anelli che nasce sicura proprio per come è concepita.

La sicurezza della blockchain rappresenta proprio l’elemento per il quale si prevedono scenari di utilizzi anche al di fuori del settore delle criptovalute.

Andiamo ora dritti al cuore della questione, perché la blockchain è considerata sicura se implementata secondo le corrette prassi. Gli elementi di base sono i seguenti:

Crittografia su due livelli: le transazioni sono regolate singolarmente da due chiavi, una pubblica che consente a tutti di verificarla, e una privata che consente solo ai legittimi proprietari di utilizzarla.

La cosiddetta “proof of work”: le transazioni vengono validate dai miner, che calcolano un hash SHA-256. L’hash è la colonna portante della blockchain e dipende in maniera univoca dal contenuto del singolo blocco. Anche una piccola modifica alla stringa di partenza può dare vita ad una hash totalmente diversa.

Hash: Con il termine “hash” si intende una stringa di lettere e cifre prodotta da una funzione di hash, cioè un algoritmo matematico capace di convertire una stringa contenente un numero variabile di caratteri in una seconda stringa, contenente invece una quantità fissa di caratteri.

Già da questi elementi è chiaro il perchè riuscire a decifrare un Hash potrebbe mettere in pericolo tutto il sistema, ma vediamo pian piano perchè le cose non stanno proprio così.

Struttura con blocchi concatenati: l’hash di ogni blocco è riportato nell’header del blocco successivo, il che rende impossibile alterare un blocco senza invalidare tutti i blocchi successivi della catena.

Registro distribuito: l’altro elemento di sicurezza della blockchain è il sistema peer-to-peer sul quale si basa, cioè una serie di macchine su cui è installato il suo software di gestione open source.

Trasparenza del software utilizzato: il software è open source, per cui chiunque può verificare i dettagli ma non può apportare modifiche senza il consenso “software” della maggioranza dei nodi coinvolti.

Da quanto sopra si capisce come sia proprio il progetto alla base della blockchain a fare la differenza, dove si sfruttano gli effetti combinati di una serie di tecnologie basate sulla crittografia e di un sistema di autoregolamentazione solido e pubblico. Lo si può vedere più come un Labirinto di operazioni matematiche estremamente complesse che un Muro invalicabile.

Ovviamente i punti deboli ci sono ma nel complesso risultano marginali, l’esempio è proprio la fase di avvio di un sistema basato su blockchain dove alcuni tra i primi nodi della catena potrebbero non essere sicuri, si tratta però, a detta degli esperti, di un rischio più teorico che pratico…almeno fino ad ora.

Per chiudere questa veloce panoramica possiamo sottolineare come la sicurezza della blockchain non si basi solo sulla tecnologia ma a fare la differenza sono i comportamenti di chi la usa e la gestisce. Da un lato infatti abbiamo il registro distribuito che non è soggetto ad una forma di controllo centrale, dall’altro abbiamo il fatto che la nostra disponibilità è vincolata ad una password, quella che ci consente di accedere e gestire il nostro portafoglio o wallet di valuta, per esempio Bitcoin. Smarrire la password significa perdere tutto il nostro wallet, non ci sono possibilità di recuperarlo, questo è il prezzo della sicurezza distribuita.

Quanto è sicura la cifratura SHA-256 di Bitcoin?

Non è facile rispondere ad una domanda come questa perché richiede competenze molto specifiche ma anche strumenti in grado di testare e verificare pacchetti di dati opportunamente predisposti.

Possiamo basarci su un studio fatto dai ricercatori dell’Università di Waterloo in Canada.

Il risultato è che le funzioni di Hash possono reggere all’arrivo dei computer quantistici e gli esperti di crittografia possono ancora dormire sereni. Ma andiamo per gradi.

Lo spauracchio di ogni sistema di cifratura è proprio un computer quantistico. L’avvento di questo tipo di macchine potrebbe in futuro mettere in crisi i sistemi più sofisticati ma i risultati dello studio canadese ridimensionano questo timore almeno per quanto riguarda le funzioni di hash.

La ricerca canadese in particolare cerca di calcolare i tempi necessari per violare i sistemi SHA-256 e SHA3-256 utilizzando uno strumento che sfrutta il calcolo quantistico per violare i sistemi di crittografia, questo strumento è conosciuto con il nome di algoritmo di Grover.

Questo algoritmo attiva i processi di calcolo quantistico che si basano comunque su microchip che, a loro volta, hanno limiti fisici. Se consideriamo per esempio la possibilità di processare qualche milione di hash al secondo il risultato è che per violare SHA-256 e SHA3-256 servirebbero ben 10^32 anni. Se invece si arrivasse a un miliardo di hash al secondo il tempo per “craccare” il sistema sarebbe comunque di 10^29 anni un lasso temporale difficile anche solo da immaginare.

Compreso quindi lo status del labirinto hash resta da capire quali evoluzioni avranno i processori e se potranno diventare pericolosi per hash.

Scenari evolutivi dei microprocessori dal punto di vista computazionale

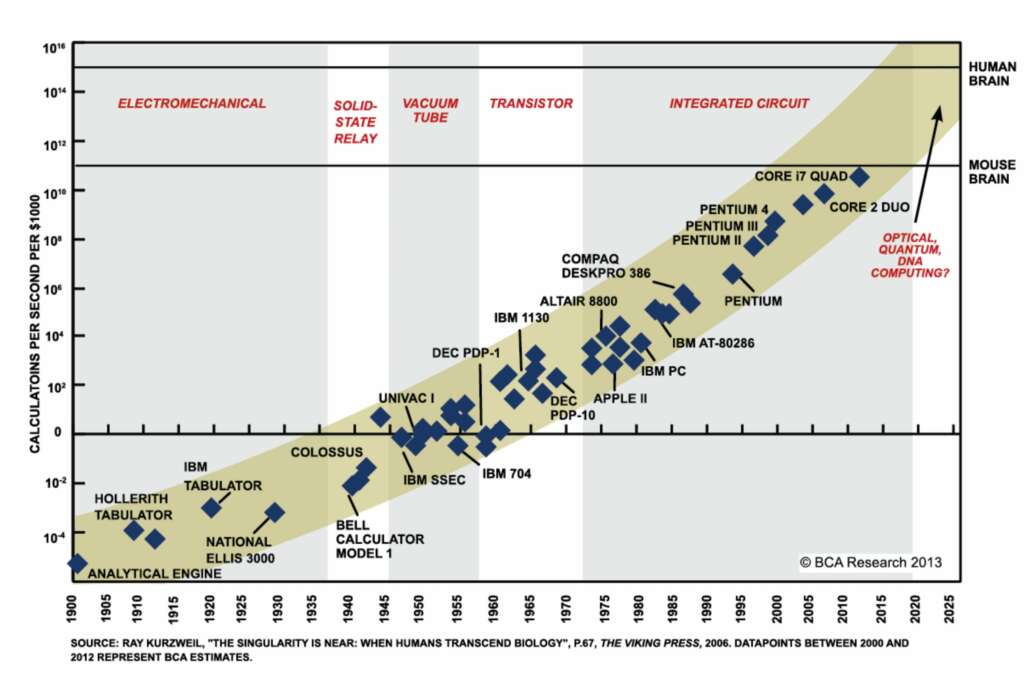

Quando si parla di scenari legati allo sviluppo dei microprocessori è necessario ricordare chi ha contribuito al loro sviluppo e ne ha delineato gli scenari evolutivi, Gordon Moore.

Nel 1965 Moore ipotizzò, la famosa legge di Moore: il numero di transistori nei microprocessori sarebbe raddoppiato ogni 12 mesi circa. Nel 1975 questa previsione si rivelò corretta e venne integrata ad una piccola modifica che portò i 12 mesi a 24 per tutti gli anni ‘80. La legge è stata poi riformulata negli anni ‘90 ed è ancora valida con il periodo di raddoppio livellato a 18 mesi. Tutte le aziende che operano nel settore ne tengono conto.

Nel corso degli anni queste tecnologie si sono evolute in diversi modi, è cresciuta la potenza di calcolo ma anche l’efficienza energetica. Gli scenari futuri però sono diversi anche in funzione del produttore.

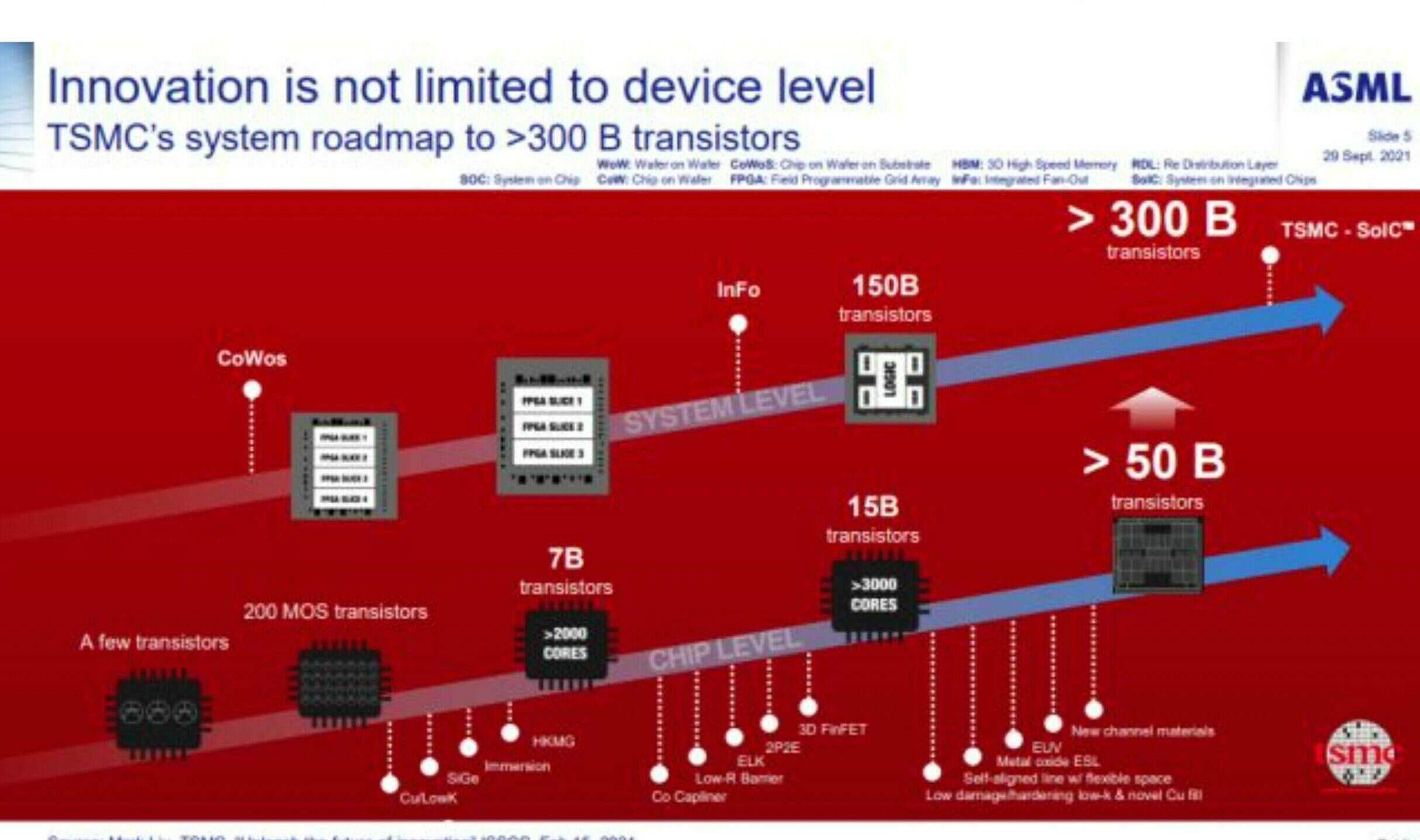

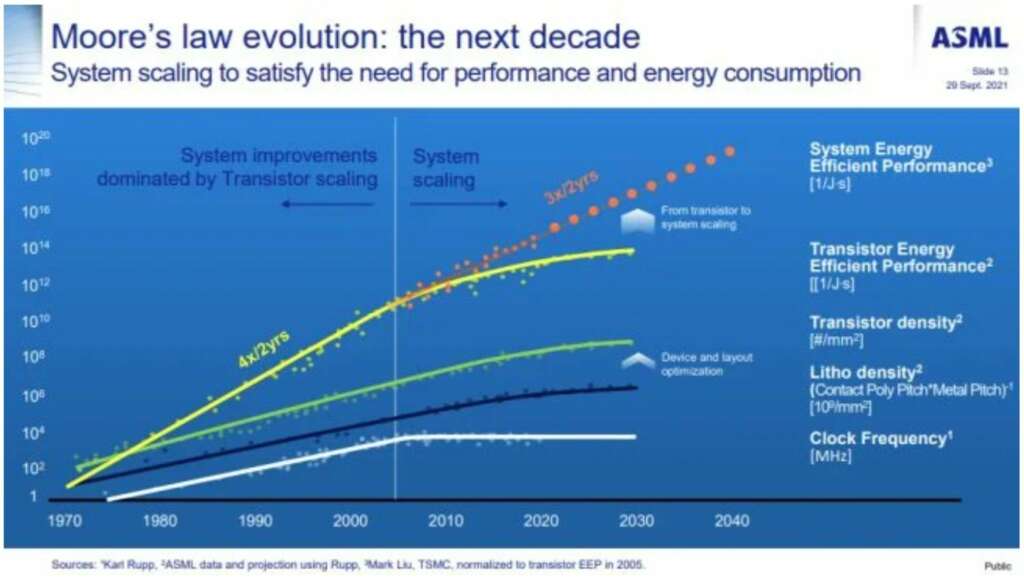

Nell’ultimo anno è diventato normale parlare di processori con oltre 50 miliardi di transistor e, dall’azienda olandese ASML, arrivano alcune interessanti anticipazioni su quanto potrebbe avvenire nei prossimi anni.

ASML è un fornitore di macchinari industriali per la realizzazione di chip basati sull’utilizzo della litografia ultravioletta estrema (EUV).

Queste tecnologie sono utilizzate dai principali produttori mondiali come per esempio TSMC, Intel e Samsung. Sono tre le informazioni interessanti che arrivano da ASML.

La prima informazione indica che entro il 2030 avremo sul mercato chip con 300 miliardi di transistor. Al momento ci troviamo appena sopra i 50 miliardi con processi produttivi a 7nm (nanometri).

La seconda informazione riguarda le velocità di clock che, almeno per questo decennio, non aumenteranno di molto.

Terza ed ultimo informazione riguarda il consumo energetico che al momento resta un punto critico senza l’adozione di nuovi sistemi di interconnessione tra i Core per ottimizzare l’efficienza energetica. Grazie infatti ai nuovi sistemi di packaging come Foveros e EMIB di Intel, per esempio, si ipotizza che il rapporto potenza di calcolo/Watt potrebbe triplicare ogni due anni.

Bisogna però tenere presente che per questa stima è stata presa in considerazione l’architettura più efficiente insieme al sistema di packaging più avanzato del momento.

ASML inoltre fornisce lo scenario di evoluzione sul tipo di produzione. I produttori ora fanno uso della sua tecnologia EUV 0,33 NA per produrre chip tra 7 e 2 nm. Per la prossima generazione ASML ha già pronta la tecnologia EUV 0,55 NA che consentirà di scendere anche sotto i 20 Angstrom (A) dove 1A corrisponde a 0,1 nm e 20A=2nm.

Tornando quindi alle premesse possiamo concludere che ad ora i detentori di Bitcoin e Criptovalute possono dormire sonni tranquilli ma è difficile prevedere quanto durerà questa tranquillità.

Letture consigliate:

Smartphone

Xiaomi Redmi Note 13 Pro+ vs Redmi Note 13 Pro: quale scegliere?

Tempo di lettura: 3 minuti. Questa recensione approfondisce le sottili differenze tra i due modelli, offrendo agli utenti le informazioni necessarie per scegliere il dispositivo che meglio si adatta alle loro esigenze.

La scelta tra Xiaomi Redmi Note 13 Pro+ e il Redmi Note 13 Pro può non essere semplice per i consumatori, data la loro somiglianza in termini di hardware e il piccolo divario di prezzo. Questa recensione dettagliata mira a esplorare le differenze sottili per aiutare gli utenti a fare una scelta informata.

Design e Maneggevolezza

Redmi Note 13 Pro+ vanta un design più vicino a quello di un flagship, con pannelli frontali e posteriori curvi che non solo migliorano l’estetica ma anche la presa. Questo modello utilizza un telaio laterale in alluminio, a differenza del Redmi Pro che si accontenta di plastica. Inoltre, il Pro+ offre anche una variante in pelle vegana e una migliore protezione all’ingresso (IP68 contro IP54 del modello base).

Display

Entrambi i modelli dispongono di un display OLED da 6.67 pollici con refresh rate di 120Hz e supporto Dolby Vision e HDR10+, mostrando prestazioni quasi identiche nei test. L’unica differenza visibile è la curvatura del pannello frontale del Pro+, che rende i bordi visivamente più sottili.

Prestazioni della Batteria

Sorprendentemente, entrambi i dispositivi registrano punteggi simili nei test di uso attivo, nonostante l’uso di chipset diversi—Snapdragon 7s Gen 2 per il Pro e Dimensity 7200 per il Pro+. Entrambi hanno una capacità di batteria simile (5,000 mAh per il Pro e 5,100 mAh per il Pro+), con il Pro+ che mostra una leggera superiorità in termini di durata di gioco e riproduzione video.

Ricarica

Il Pro+ si distingue nettamente per la sua capacità di ricarica, utilizzando la tecnologia proprietaria di Xiaomi 120W HyperCharge che completa un ciclo di ricarica completo in soli 30 minuti, rispetto ai 47 minuti necessari per il Pro con una soluzione di ricarica da 67W.

Qualità dell’Audio

Nonostante l’audio sia in gran parte soggettivo, il Redmi Note 13 Pro è considerato superiore in termini di qualità del suono. Mentre entrambi i modelli hanno una potenza simile, il Pro offre un suono più pieno e bilanciato.

Performance e Capacità di Memoria

| Specifiche | Xiaomi Redmi Note 13 Pro+ | Xiaomi Redmi Note 13 Pro |

|---|---|---|

| Dimensioni e Peso | 199 g, 161.4 x 74.2 x 8.9 mm | 187 g, 161.2 x 74.2 x 8.0 mm |

| Display | 6.67″ AMOLED, 120Hz, 1220×2712 pixel, 446 ppi | 6.67″ AMOLED, 120Hz, 1220×2712 pixel, 446 ppi |

| Batteria | 5000 mAh Durata: 10:38h, 25:16h, 8:58h, 12:22h, 7:02h | 5100 mAh Durata: 10:16h, 26:31h, 9:24h, 11:50h, 6:09h |

| Velocità di Ricarica | 120W (15min 67%, 30min 100%, Totale 25min) | 67W (15min 49%, 30min 83%, Totale 42min) |

| Test degli Altoparlanti | -26.3 LUFS (Buono) | -26.0 LUFS (Molto Buono) |

| Prestazioni | Mediatek Dimensity 7200 Ultra, 4 nm, 256GB 8GB RAM | Snapdragon 7s Gen 2, 4 nm, 128GB 8GB RAM |

| Prestazioni Benchmark | AnTuTu 10: 779,812 Geekbench 6: 2,597 3D Mark: 4,341 | AnTuTu 10: 581,979 Geekbench 6: 2,751 3D Mark: 3,107 |

| Confronto Fotocamere | 200MP principale, f/1.7, OIS, 8MP ultra-wide f/2.2, 2MP macro dedicata Selfie: 16MP, f/2.4 | |

Il Pro+ è equipaggiato con il MediaTek Dimensity 7200 e offre 256GB di storage di base, superiori ai 128GB del Pro. Nonostante le aspettative, il chipset del Pro+ supera il Pro di solo il 6% nei test multi-core, ma ha un vantaggio significativo nei benchmark GPU-intensive.

Fotocamera

Entrambi i telefoni hanno hardware di fotocamera identico, ma differiscono leggermente nella qualità delle immagini a causa delle unità di elaborazione del segnale di immagine (ISP). Il Pro tende a produrre immagini con toni più naturali e meno esposti, mentre il Pro+ opta per una saturazione e una esposizione maggiori.

Mentre il Redmi 13 Pro+, consultalo su Amazon, offre alcune caratteristiche superiori come il chipset più potente e una migliore capacità di ricarica, il Pro si distingue per il suo miglior rapporto qualità-prezzo, con prestazioni di fotocamera superiori e un’esperienza audio più gradevole. Per gli utenti che cercano un dispositivo che offre un’esperienza simile a un costo inferiore, il Redmi Note 13 Pro, scoprilo su Amazon, rappresenta una scelta eccellente.

Smartphone

Vivo X Fold 3 Pro: punteggio impressionante su Geekbench

Tempo di lettura: 2 minuti. I benchmark delle prestazioni e le specifiche hardware del Vivo X Fold 3 Pro suggeriscono che offrirà prestazioni e affidabilità eccezionali, soddisfacendo le esigenze dei clienti.

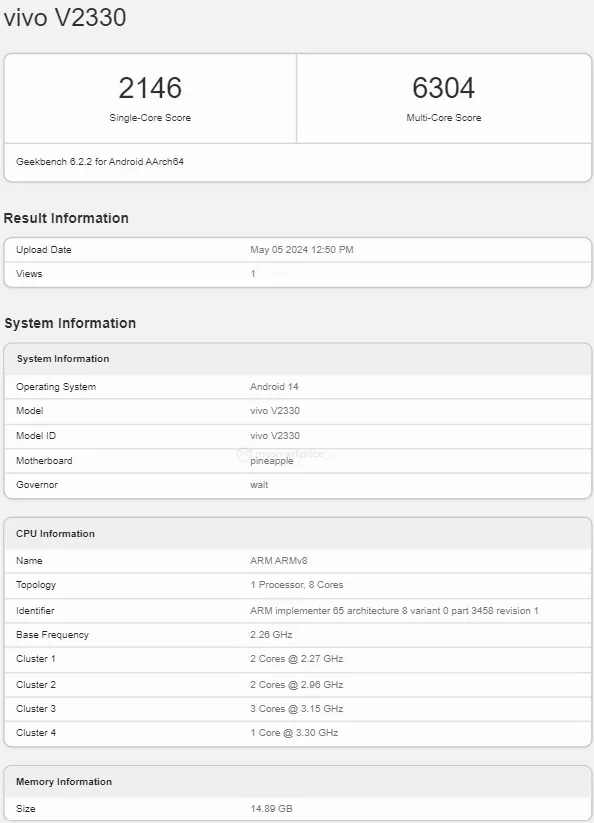

Vivo X Fold 3 Pro, una variante globale molto attesa, ha lasciato il segno su Geekbench, segnalando la sua preparazione al lancio globale. Con punteggi notevoli sia nei test single-core che in quelli multi-core, questo dispositivo si prepara a diventare un potente concorrente nel mercato degli smartphone pieghevoli.

Prestazioni Geekbench

Nel test di benchmark Geekbench 6, il Vivo X Fold 3 Pro ha ottenuto un punteggio single-core di 2146 punti e un punteggio multi-core di 6304 punti. Queste cifre impressionanti evidenziano le solide capacità prestazionali del dispositivo, essenziali per gestire con facilità diverse applicazioni ad alta richiesta e il multitasking. Prestazioni che confermano i dati di Antutu

Processore e configurazione

L’elenco di Geekbench per il Vivo X Fold 3 Pro rivela un processore octa-core con una configurazione a 1 + 3 + 2 + 2 core, che raggiunge una frequenza di picco di 3,30 GHz. In particolare, il processore, il cui nome in codice è “pineapple”, è abbinato a una GPU Adreno 750, il che indica che lo smartphone è alimentato dal processore all’avanguardia Qualcomm Snapdragon 8 Gen 3. Questa configurazione promette non solo un livello superiore di prestazioni, ma anche un’ottima qualità di vita. Questa configurazione promette non solo velocità di alto livello ma anche efficienza, rendendo il Vivo X Fold 3 Pro un dispositivo potente per il gioco e l’uso professionale.

RAM e sistema operativo

Il Vivo X Fold 3 Pro sarà dotato di 16 GB di RAM, che offrirà un’ampia memoria per il multitasking continuo e il funzionamento fluido di applicazioni e giochi impegnativi. Il dispositivo sarà dotato di sistema operativo Android 14 e di FuntouchOS, un’applicazione proprietaria di Vivo che dovrebbe aggiungere diverse opzioni di personalizzazione e funzioni di interfaccia utente migliorate.

Lancio e disponibilità previsti

Sebbene Vivo non abbia ancora annunciato il debutto della serie X Fold 3 a livello mondiale, la comparsa del Vivo X Fold 3 Pro nel database del Bureau of Indian Standard la scorsa settimana fa pensare a un imminente lancio in India. Grazie alle numerose certificazioni già ottenute, il lancio globale del dispositivo sembra essere all’orizzonte.

Vivo X Fold 3 Pro sta diventando un giocatore formidabile nel mercato globale dei telefoni pieghevoli, grazie al suo processore avanzato, all’ampia RAM e ai benchmark ad alte prestazioni. Con l’aumentare dell’attesa, la comunità tecnologica e i potenziali acquirenti attendono con impazienza il rilascio ufficiale e la disponibilità globale di questo innovativo dispositivo.

Tech

Qualcomm Snapdragon 8 Gen 4: benchmark del Prototipo

Tempo di lettura: 2 minuti. Qualcomm svela il prototipo del Snapdragon 8 Gen 4, mostrando potenziali prestazioni con nuove funzionalità AI e tecnologia 3nm.

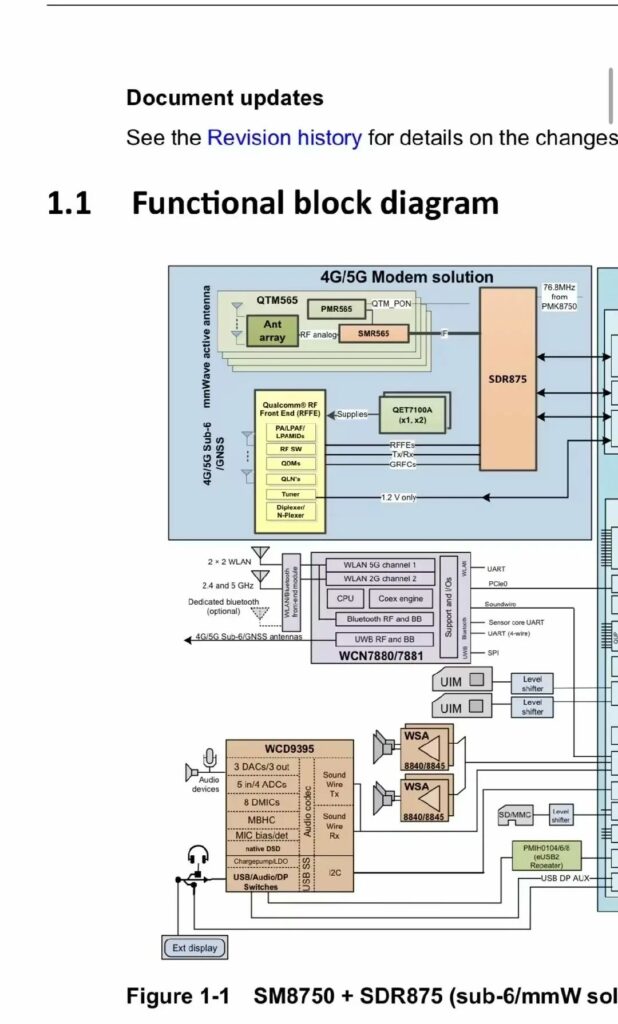

Qualcomm si appresta a rilasciare il suo atteso processore Snapdragon 8 Gen 4 questo autunno, e i recenti rapporti sullo sviluppo di questo chipset all’avanguardia offrono dettagli intriganti sulle sue prestazioni e caratteristiche attraverso il suo prototipo. Grazie all’uso di strumenti di intelligenza artificiale (AI) per il design, il nuovo processore promette di rivoluzionare ulteriormente il panorama dei dispositivi mobili.

Progresso nello Sviluppo e Test

Il Snapdragon 8 Gen 4 è attualmente nelle fasi finali di sviluppo, con i produttori OEM che hanno già in mano prototipi di ingegneria per la verifica e il testing. Il proprietario di Station B, @Nonx_, ha recentemente condiviso un video del test di performance del prototipo di ingegneria del Snapdragon 8 Gen 4, evidenziando le capacità avanzate di questo chipset.

Dettagli sulle Prestazioni

Nonostante le alte aspettative, i primi test benchmark del campione di ingegneria del Snapdragon 8 Gen 4 hanno sollevato alcune preoccupazioni a causa di una significativa discrepanza nella frequenza operativa del suo core P rispetto alle anticipazioni. Questa discrepanza suggerisce un potenziale problema di riduzione della frequenza in questo campione di ingegneria.

Punteggi Benchmark

I punteggi AnTuTu per la macchina di test iniziale del Snapdragon 8 Gen 4 variavano tra 1,7 e 1,9 milioni, notevolmente alti considerando che i test sono stati condotti a frequenze molto basse. @Nonx_ ha evidenziato che le prestazioni a media e bassa frequenza di questo chipset hanno già superato le prestazioni di punta del precedente Snapdragon 8 Gen 2, indicando notevoli avanzamenti nella potenza di elaborazione.

Caratteristiche Chiave

Snapdragon 8 Gen 4, costruito sul processo all’avanguardia di 3nm, è destinato a fare un significativo salto in avanti in termini di prestazioni ed efficienza. Tra le caratteristiche distintive del prototipo di Snapdragon 8 Gen 4 ci sono l’integrazione del nuovo core Oryon di Qualcomm, progettato per offrire eccezionale potenza di elaborazione mantenendo l’efficienza energetica, e un sottosistema AI a basso consumo che include un DSP dedicato e un acceleratore AI (eNPU).

Questo sviluppo rappresenta un passo significativo avanti per Qualcomm e per l’industria dei semiconduttori nel suo complesso. Dimostra il potenziale dell’AI per accelerare i processi di progettazione dei chip complessi, specialmente per tecnologie avanzate come la fabbricazione GAAFET a 3nm. Mentre i dettagli specifici sulla tecnologia 3nm utilizzata rimangono non divulgati, si specula che potrebbe trattarsi di un nodo SF3 di seconda generazione.

Inchieste2 settimane fa

Inchieste2 settimane faMercato ITC in Italia nel 2024: numeri e crescita vertiginosa rispetto al paese

Inchieste2 settimane fa

Inchieste2 settimane faManaged Service Providers in Italia: numeri di un mercato in crescita

Inchieste2 settimane fa

Inchieste2 settimane faCloud Italiano qual è il Trend del 2024? Aziende e servizi disponibili

Inchieste2 settimane fa

Inchieste2 settimane faCloud Provider Italiani: quali sono le caratteristiche preferite dagli specialisti IT?

Cyber Security2 settimane fa

Cyber Security2 settimane faVulnerabilità critiche nel software Cisco: dettagli e soluzioni

Inchieste1 settimana fa

Inchieste1 settimana faPapa Francesco sarà al G7 e l’Italia festeggia il DDL AI

Cyber Security1 settimana fa

Cyber Security1 settimana faACN: tutto quello che c’è da sapere sulla relazione annuale 2023

Robotica1 settimana fa

Robotica1 settimana faPerché i Robot non riescono a superare gli animali in corsa?