Editoriali

Esclusiva, Occhionero: “Mifsud è vivo e probabilmente inserito nella protezione testimoni della Procura di Roma”

Cari lettori di Matrice Digitale, oggi parliamo di un caso che nel 2017 fece molto scalpore ed occupò le prime pagine di tutti i quotidiani nazionali. Affrontiamo l’indagine Eye Pyramid che portò all’arresto i fratelli Occhionero noti nel mondo della finanza che conta. Una storia che interessa al nostro portale per due motivi e precisamente quello dello spionaggio telematico e delle sue potenzialità che ne comporta in favore degli hacker e l’utilizzo sempre più costante dei captatori informatici, costosissimi per le Procure con tariffe che vanno dalle 150 alle 250 euro al giorno per ogni singola intercettazione, che hanno non solo poteri di ascolto totale dei dispositivi infetti, ma possono avere anche caratteristiche di azione che di fatto gettano ombre e dubbi su eventuali azioni compiute non dagli indagati, bensì da altre persone. Se un detto recita “una mano lava l’altra”, da questa storia sono emersi intrecci non solo giudiziari, ma anche particolari della vicenda Mifsud, nota per aver messo l’Italia in un ruolo attivo nel Russiagate che ha destabilizzato addirittura la politica americana con relativi problemi per il presidente Trump.

Ing. Occhionero, quando si è trattato nel mio libro di descrivere la differenza tra hacker e cracker ho raccontato la sua storia dicendo che una cosa è utilizzare informazioni comprate dagli altri, un’altra invece quella di captarle direttamente e in silenzio per poi trarne vantaggio. E’ quanto mosso inizialmente dall’accusa della Procura circa l’indagine Eye Pyramid. In poche parole lei è quello che secondo la Giustizia Italiana ha dato il via ad una stagione di spionaggio telematico, arrivata nella sua più alta divulgazione mediatica in occasione del caso Palamara. Lei nega tutto e la domanda che le pongo è: qual è stato il suo ruolo in questa vicenda, se si dichiara innocente anche dinanzi all’acquisizione da parte della Giustizia di cartelle con dati sensibili dei “potenti” del pianeta?

Mi capita spesso nelle interviste giornalistiche di ritrovarmi accuse diverse da quelle che mi ha mosso la Procura di Roma. I miei capi di imputazione sono due: A e B. Cominciando dal capo B si tratta di un’accusa di aver avuto accesso ad una serie “imprecisata” di email perchè (spero a questo punto Lei se lo vada a leggere) il PM Albamonte non specifica “quali” email, ne’ quando sono avvenuti gli accessi. Il Dott. Albamonte era perfettamente consapevole del fatto che, se avesse prodotto le specifiche email e i relativi log file, sarebbero emersi gli accessi abusivi dei suoi operanti; cosi’ come infatti ha rinvenuto la Procura di Perugia nel chiederne il rinvio a giudizio. Riguardo al capo A, poi il Dott. Albamonte non ha mostrato nemmeno le sensibilità informatica di comprendere che una prova non può essere raccolta prima del reato; altrimenti significa che chi raccoglie la prova sa già che avverrà il reato. Nel caso specifico i file masterizzati dal suo CT Federico Ramondino (sempre con richiesta di rinvio a giudizio a Perugia) sono stati masterizzati il 21/1/2016, cioè 5 giorni prima del reato avvenuto il 26/1/2016. Il PM Albamonte, la GIP Maria Paola Tomaselli, la Giudice del I grado Antonella Bencivinni, la Polizia Postale, il Sostituto Procuratore della Procura di Perugia Gemma Miliani, il GIP di Perugia (ignoto) e l’ex Procuratore Capo della Procura di Perugia Luigi De Ficchy, tanto per menzionarne alcuni, sono tutti perfettamente a conoscenza del fatto che la notizia di reato avverso i fratelli Occhionero è stata fabbricata.

L’omertà giudiziaria non è migliore di quella che i pubblici ministeri contestano alle associazioni a delinquere di stampo mafioso.

Lei stesso ha raccontato che durante il carcere preventivo per alcuni mesi il cibo le veniva preventivamente controllato per scongiurare il rischio di eventuali avvelenamenti, le hanno cucito addosso un ruolo di spia e le hanno riservato un trattamento simile: sarà stato forse per l’utilizzo di server americani dove hanno trovato quei dati. Se non sbaglio era anche consulente del Governo USA, lo può confermare?

L’utilizzo di server Americani è prassi per società Americane, e questo era il nostro caso. Riguardo al cibo, mi è stato fornito in via separata per quasi tutta la carcerazione, salvo l’ultimo periodo quando sono stato trasferito in una sezione dove di fatto restavo solo tutto il giorno; poichè gli altri detenuti erano lavoranti. Inizialmente ho sottovalutato le misure che la Direttrice del carcere di Regina Coeli aveva adottato nei miei confronti; solo in seguito ne ho compreso la ragione. Cmq, di tutta la macchina della Giustizia Italiana, forse la parte penitenziaria è quella che mi ha dato la maggiore impressione di professionalità. Riguardo al governo USA, abbiamo lavorato al progetto del Porto di Taranto dove Washington aveva un interesse connesso al traffico mondiale dei containers ed ai relativi risvolti di sicurezza. I nostri partners era società che operavano, ed avevano già operato, per la difesa USA.

Mi è parso di capire che nella sua difesa ha sovvertito il ruolo di “pirata informatico nelle indagini”, dando questa responsabilità alla Giustizia italiana e gettando di fatto ombre anche sul metodo di indagine tramite captatore informatico, perchè potrebbe depistare le indagini stesse consentendo potenzialmente di sostituirsi all’indagato nel compimento di azioni controverse. E’ cosi?

La Procura di Roma ha ordinato e condotto diversi attacchi informatici avverso lo spazio cibernetico Americano. La Procura di Perugia ha, secondo me in modo sconsiderato, chiesto l’archiviazione per queste condotte. Alla gravità delle condotte di un importante magistrato di Roma, si aggiunge la legittimazione di altri funzionari dello stato Italiano. Con questa posizione assunta dalla Procura di Perugia, si definisce la condotta di Albamonte come “legittimo operare” di un funzionario dello Stato Italiano. Vedremo cosa accadrà quando arriveranno i mandati di arresto; e quanto sarà solida questa posizione di Perugia in quel momento.

Riguardo al captatore informatico, era chiarissmo che quello utilizzato da Albamonte ha fatto operazioni di scrittura e di attacco. Se alla Procura di Perugia sono riusciti a non accorgersene, con tutte le nostre dettagliate segnalazioni tecniche, non vedo cosa altro poter fare. Vorrei magari suggerire alla Procura di Perugia di non scegliere, la prossima volta, un consulente informatico che ha tra i suoi clienti la Polizia Postale di Roma, cioè un suo indagato.

Oggi lei vive a Dubai ed io l’ho trovata su Twitter, di cosa si occupa precisamente, si sente più ingegnere nucleare oppure informatico?

In realtà, io vivo ad Abu Dhabi. Il mio ruolo è concepire modelli di calcolo per i mercati finanziari e tradurre questi in codici eseguibili per il trading algoritmico.

Sempre dal suo profilo Twitter, lei mostra molta sicurezza nel dare delle indiscrezioni già riportate dal mainstream su tematiche sensibili come la questione spinosa della Procura di Perugia, che lei ha collegato alla sua vicenda ed alla SpyStory più misteriosa dell’ultimo periodo: Josef Mifsud. Che connessione c’è tra lei Perugia e Mifsud?

Il ruolo della Procura di Perugia lo si desume abbastanza bene dai miei esposti; che sono tutti disponibili in rete ormai, oltre ad aver avuto grande diffusione nel mondo anglosassone poichè sono stati tradotti e forniti alle autorità Americane. Riguardo pero’ al caso del Prof. Mifsud, io già scrissi alla Dott.ssa Miliani a Perugia che era insostenibile la posizione della Procura di Roma nel non indagare sulla scomparsa di un individuo; per altro coinvolto nel piu’ grande intrigo mai visto a danno del Presidente USA. Roma non ha mai cercato Mifsud e Perugia non ha dato alcun segno di attività. L’unica possibilità è che Mifsud si trovi al momento in un programma di protezione testimoni della Procura di Roma; il che sarebbe poi l’ennesimo segreto di Pulcinella.

Comunque, i giornalisti come Lei possono sempre trovare il coraggio di chiamare il Dott. Albamonte o il Dott. Pignatone e chiedere: “Dottore, quali sono stati i suoi rapporti con Joseph Mifsud?”.

L’ho già fatto anch’io; ma nessuno mi ha risposto.

Qualcuno mi ha bisbigliato che chi tocca la storia di Mifsud Muore, lei ha mai conosciuto il professore? secondo lei è davvero morto il docente della Link Campus oppure è in pensione sotto copertura?

Io non ho mai conosciuto il Prof Mifsud e comunque credo sia vivo.

E’ emerso un dettaglio circa la sua affiliazione alla massoneria, crede di essere stato vittima di uno scontro tra poteri occulti o semplicemente le logiche illuminate poco c’entrano e si trova coinvolto in una guerra tra correnti del Deep State italiano?

Credo il tema massoneria fosse solo uno dei tanti ingredienti mediatici che Albamonte ha messo insieme per quella che “lui credeva” sarebbe stata l’inchiesta della sua vita; che avrebbe condotto alle dimissioni di un Presidente degli Stati Uniti d’America. Sfortunatamente per lui, mi sembra le cose stiano predendo una piega ben diversa.

Negli Emirati è scoppiata la polemica per ToTok, qual è il suo pensiero in merito? E’ malevola o semplicemente c’è un contenzioso su chi deve custodire i dati di una porzione del middle east?

Non le saprei dire su quell’app. Io non l’ho scaricata.

Editoriali

Anche su Giovanna Pedretti avevamo ragione

Tempo di lettura: 2 minuti. Procura di Lodi chiede l’archiviazione sul suicidio di Giovanna Pedretti, escludendo colpe di Lucarelli e Biagiarelli: la recensione era falsa

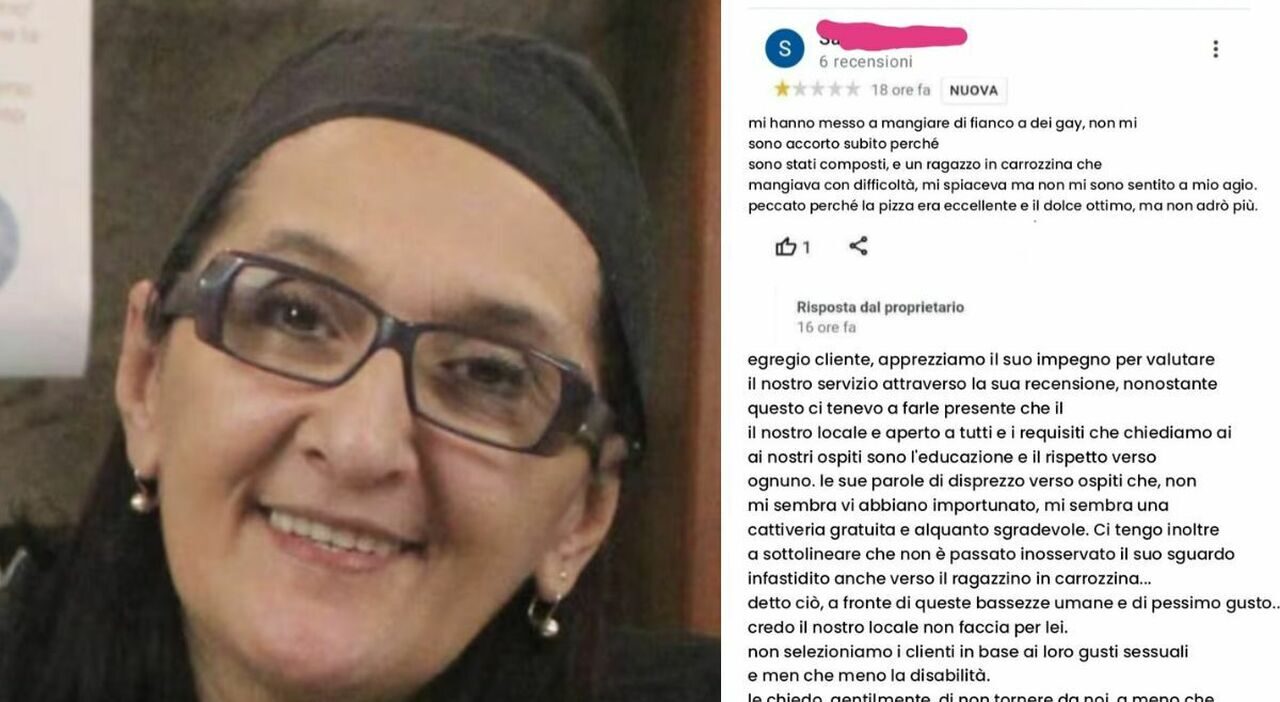

Recentemente, la Procura di Lodi ha avanzato una richiesta di archiviazione per il caso di Giovanna Pedretti, la ristoratrice di Sant’Angelo Lodigiano trovata morta a gennaio nelle acque del Lambro. L’indagine ha escluso qualsiasi istigazione o aiuto al suicidio da parte di terze persone.

Dettagli dell’indagine

La vicenda di Pedretti aveva suscitato grande attenzione mediatica, specialmente sui social media, dopo che era stata accusata ingiustamente di aver pubblicato una recensione falsa online. Questo episodio era seguito a una tempesta di critiche, principalmente influenzata da una serie di post di Selvaggia Lucarelli e del suo compagno, Lorenzo Biagiarelli, che avevano messo in dubbio l’autenticità della recensione. Tuttavia, le indagini hanno dimostrato che la recensione era effettivamente falsa e che nessuna azione diretta di terzi ha contribuito al tragico evento.

Esito e Reazioni

Con la richiesta di archiviazione, si chiude un capitolo doloroso, ma sorgono interrogativi sulla responsabilità dei media e delle figure pubbliche nell’amplificare situazioni che possono avere conseguenze gravi. Selvaggia Lucarelli, tramite i suoi canali social, ha espresso sollievo e ha criticato duramente la stampa per la gestione della notizia, sottolineando come la situazione abbia evidenziato una “storia squallida e meschina”.

Matrice Digitale dalla parte della verità

Matrice Digitale si è schierata senza esito a favore di Selvaggia Lucarelli e del giornalista del TG3 andato a chiedere spiegazioni sulla veridicità del post su cui si è scatenata una gogna mediatica con un richiamo ufficiale dell’azienda attraverso il Governo. La verità era chiara dall’inizio: la recensione era falsa ed era stata trasformata in una notizia solo perchè sfruttava l’immagine della comunità LGBT con un messaggio che poteva essere positivo, ma non era sicuramente una notizia. Questo caso non dovrebbe passare inosservato per “rispetto del dolore della famiglia” bensì diventare un caso di studio come tanti altri avvenuti in passato dove la notizia si è costruita per fini politici e commerciali.

Editoriali

Chip e smartphone cinesi ci avvisano del declino Occidentale

Tempo di lettura: < 1 minuto. Un declino quasi annunciato facendo un’analisi geopolitica degli ultimi eventi nel settore dei semiconduttori

Dopo mesi di sanzioni alla Russia si scopre che l’approvvigionamento di Mosca dei processori è ritornato al livello di normalità Questo vuol dire che su 140 paesi nel mondo, le sanzioni anglo-euro-nato non sono state efficaci a costringere i russi a “rubare le lavatrici per utilizzare i chip“.

La Russia, sta costruendo in casa sua i processori, ma non hanno molto successo se consideriamo il fatto che molti sono difettosi. Quindi li prende dalla Cina che attraverso Huawei è entrata silenziosamente nel Mercato Europeo con la sua ultima creatura: la Serie Pura 70 non solo è uno smartphone potente, ma allo stesso tempo è l’evoluzione in stile Apple di quella che un tempo era considerata una cinesata.

Oggi questa cinesata è prodotta al 90% in Cina con materiali cinesi e questo dovrebbe far comprendere a noi Europei che se non facciamo i bravi, saremmo costretti ad usare i chip delle friggitrici ad aria e le plastiche delle bici per produrre degli smartphone.

Chiudiamo l’analisi, che difficilmente leggerete altrove per tanti motivi, tra cui la lesa maestà. La chiusura della fabbrica di Intel in Russia coincide con risultati economici disastrosi del gigante tecnologico.

Indovinate chi sta sopperendo a questa perdita con fondi pubblici: l’Europa.

Editoriali

MITRE vittima di zero day Ivanti: anche i migliori le prendono

Tempo di lettura: 2 minuti. Anche le organizzazioni ben preparate come MITRE possono essere vulnerabili a minacce cibernetiche avanzate

Nel contesto della sicurezza informatica, anche le organizzazioni più preparate possono trovarsi vulnerabili di fronte a minacce persistenti e avanzate, come dimostrato dagli attacchi recentemente subiti da MITRE. Questo caso sottolinea l’importanza di adottare un approccio informato sulle minacce per la difesa contro gli attacchi cyber sempre più sofisticati.

Cos’è MITRE?

MITRE è una corporazione senza scopo di lucro americana con sede principale a Bedford, Massachusetts, e una secondaria a McLean, Virginia. Fondata nel 1958, l’organizzazione opera centri federali di ricerca e sviluppo (FFRDCs) per conto del governo degli Stati Uniti. MITRE è dedicata all’interesse pubblico e lavora su una vasta gamma di questioni di sicurezza nazionale, aviazione, sanità, cybersecurity e innovazione del governo.

La missione principale di MITRE è quella di risolvere problemi complessi per un mondo più sicuro, fornendo ricerca, sviluppo e consulenza strategica ai vari enti governativi per aiutarli a prendere decisioni informate e implementare soluzioni tecnologiche avanzate. Uno degli aspetti notevoli del lavoro di MITRE è il suo impegno nella sicurezza informatica, attraverso lo sviluppo di framework e strumenti come il Common Vulnerabilities and Exposures (CVE) e l’ATT&CK framework, che sono largamente utilizzati a livello internazionale per la gestione delle minacce e la protezione delle infrastrutture critiche. Per ulteriori informazioni, puoi visitare il sito ufficiale.

Dettagli dell’attacco subito da MITRE

MITRE, un’organizzazione che si impegna a mantenere elevati standard di sicurezza cibernetica, ha recentemente rivelato di essere stata vittima di un attacco informatico significativo. Nonostante la solidità delle sue difese, MITRE ha scoperto vulnerabilità critiche che sono state sfruttate dagli attaccanti, segnalando un tema di sicurezza concentrato sulla compromissione di dispositivi di protezione perimetrale.

L’incidente e le sue conseguenze

L’attacco ha avuto inizio con un’intensa attività di ricognizione da parte degli attaccanti nei primi mesi del 2024, culminata nell’uso di due vulnerabilità zero-day nel VPN di Ivanti Connect Secure, bypassando l’autenticazione multifattore tramite session hijacking. Questo ha permesso agli attaccanti di muoversi lateralmente e infiltrarsi profondamente nell’infrastruttura VMware di MITRE, utilizzando account amministrativi compromessi e un mix di backdoor sofisticate e web shell per mantenere la persistenza e raccogliere credenziali.

Risposta di MITRE all’incidente

La risposta all’incidente ha incluso l’isolamento dei sistemi colpiti, la revisione completa della rete per impedire ulteriori diffusione dell’attacco, e l’introduzione di nuove suite di sensori per monitorare e analizzare i sistemi compromessi. Inoltre, l’organizzazione ha avviato una serie di analisi forensi per determinare l’entità del compromesso e le tecniche utilizzate dagli avversari.

Lezioni apprese e miglioramenti futuri

Questo incidente ha rafforzato per MITRE l’importanza di comprendere i comportamenti degli hacker come mezzo per sconfiggerli, spingendo l’organizzazione a creare tassonomie comportamentali che catalogano le TTP (tattiche, tecniche e procedure) degli avversari, che hanno portato alla creazione di MITRE ATT&CK®. Questo evento ha anche stimolato l’adozione del concetto di difesa informata dalle minacce, culminando nella creazione del Center for Threat-Informed Defense. L’incidente di sicurezza subito serve da monito per tutte le organizzazioni sulla necessità di mantenere sistemi di difesa aggiornati e proattivi, utilizzando le risorse come il MITRE ATT&CK, costantemente monitorato anche da CISA i cui bollettini sono riportati puntualmente da Matrice Digitale, per rimanere informati sulle ultime strategie degli avversari e su come contrastarle efficacemente.

Robotica1 settimana fa

Robotica1 settimana faCome controllare dei Robot morbidi ? MIT ha un’idea geniale

Inchieste7 giorni fa

Inchieste7 giorni faMelinda lascia la Bill Gates Foundation e ritira 12,5 Miliardi di Dollari

L'Altra Bolla1 settimana fa

L'Altra Bolla1 settimana faDiscord celebra il nono compleanno con aggiornamenti e Giveaway

Inchieste6 giorni fa

Inchieste6 giorni faTerrore in Campania: dati sanitari di SynLab nel dark web

Economia1 settimana fa

Economia1 settimana faBan in Germania per alcuni prodotti Motorola e Lenovo

Smartphone5 giorni fa

Smartphone5 giorni faSamsung Galaxy S25 Ultra: Quattro fotocamere in Arrivo

Smartphone1 settimana fa

Smartphone1 settimana faSamsung Galaxy S25 Ultra avrà una Fotocamera rispetto all’S24

Economia5 giorni fa

Economia5 giorni faTemu accusata di violare il DSA dell’UE: reclami dei consumatori