Editoriali

ESCLUSIVA: Hanno spiato i nostri Iphone per due anni

Il mondo della Cybersecurity è in grande agitazione dopo la scoperta de reparto di sicurezza informatica Google nel febbraio 2019 che ha consigliato ad Apple di rivedere una falla esistente da oltre due anni sul browser Safari perché rendeva vulnerabile il “cuore” del sistema operativo. Dopo la segnalazione, in rigoroso silenzio, i tecnici di Cupertino hanno risolto il problema senza comunicare l’accaduto.

La sintesi è questa ed evidentemente vi tornano in mente le parole che vi ripeto sempre circa i bugs informatici sui dispositivi mobile che recita: Apple è più sicura, fino a quando però non si viene a conoscenza di un bug che assume una portata inimmaginabile in termini di danni.

In effetti questa falla creava i presupposti all’attaccante di essere nella condizione di visionare tutti i dati racchiusi nella memoria del telefono, più i messaggi criptati sulle piattaforme di messaggistica come Telegram e WhatsApp.

Ed ecco che la Mela morsicata, di cui sono un assiduo utente da anni, è diventata frullata.

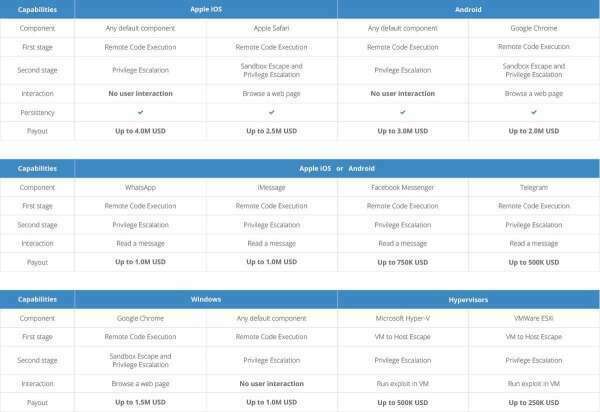

Di questo frullatore, molti del settore ne erano a conoscenza, tant’è vero che, possiamo notare come i prezzi al mercato grigio fossero calati per le vulnerabilità di Safari.

Questo ovviamente, noi comuni mortali non potevamo saperlo e non potevamo nemmeno immaginare che Samsung, con il suo Android, fosse diventato più certosino nel garantire maggiore sicurezza ai suoi utenti.

Partiamo prima da un uno “stimato ricercatore di sicurezza informatica” che in rete va sotto il nome di Odisseus”. Chiacchierando mi dice: “Ad esempio, se io voglio bucare il tuo iPhone devo usare una vulnerabilità che non è stata patchata: tuttavia se voglio davvero bucare un device, devo evitare che la sera, se la vittima spengne il telefono, anche il mio trojan si spenga con lui. Quindi una volta bucato un telefono si dice che il mio trojan diventa “persistente” se riesco a far in modo che esso venga “caricato” anche alla riaccensione. Per raggiungere questo scopo ci sono tecniche o vulnerabilità apposite sfruttate per ottenere tale effetto.”

Quindi uno spegnimento del dispositivo può azzerare l’infezione?

“Se il trojan non ha ancora eseguito tutta la sequenza o se è temporaneo, spegnere il telefono potrebbe interrompere la sua “installazione” nel telefono. Tuttavia quando uno buca un dispositivo ha lo scopo non solo di “entrare”, ma di “restarci”. Quindi usando le vulnerabilità che uno ha comprato (o scoperto) riesce a rendere persistente il trojan in pochi secondi. C’è da tenere in contro che un trojan di solito ha una sequenza di attacco stabilita su una piattaforma stabilita e usa delle vulnerabilità stabilite: entra in un sistema e chiama in sequenza le vulnerabilità e quindi cerca di rendersi persistente. A volte però gli exploit non funzionano, a volte trovano delle misconfiguration e non sempre gli attacchi vanno a buon fine.”

E come funzionava il sito che è stato scoperto a distribuire malware?

“Aveva una versione particolare di exploit kit: in base al tuo sistema operativo era in grado di inoculare il malware “giusto” per la tua piattaforma, Android, Windows che fosse. Succede spesso che su siti compromessi ci siano questo tipo di exploit kit che capiscono la piattforma con cui ti colleghi e ti iniettano il software malevolo su misura per il loro telefono/pc. Di solito gli antivirus se ne accorgono e bloccano l’infezione. In questo caso, usando diverse vulnerabilità su Apple, la gente si infettava senza che gli antivirus se ne accorgessero.”

Quindi questo non è un caso isolato?

“Ma sai quante volte succede? Hanno scoperto un malware nell’app di android CamScan: ma sai quante altre app ce l’hanno dentro e non lo sappiamo?”

Passiamo ora al parere di Andrea aka Pinperepette o the Pirate on Twitter, molto erudito sui sistemi di sicurezza dei dispositivi del mondo della mela morsicata, come spieghi questa vulnerabilità così rischiosa?

“Calcola che più volte nella storia di Iphone abbiamo visto fare il jailbreak addiritura da siti internet. Ricordo perfettamente Jailbreakme. Il Jailbreak, è la procedura non autorizzata che modifica il kernel (che è la parte dell’os che contiene le strutture base, driver ecc..) permettendoti di accedere al filesystem e di bypassare il controllo di signature del software, e se serve può anche riprogrammare la BaseBand (la parte della gestione telefonica x intenderci).”

Perchè avviene ciò?

“La scelta, commerciale di darti un device dove non sei root, cioè amministratore del dispositivo con pieni poteri, certamente non aiuta l’utente ad accorgersi di falle. “

Questi siti quali erano, si sa?

“Presumo non diranno quali sono i siti, e sicuramente l’attaccante non si espone con un sito di sua proprietà. Se sono servizi avranno comprato server in bitcoin, se sono pirati ne hanno preso qualcuno vulnerabile “

Perchè non diranno i siti? perchè il problema è stato risolto?

“Il problema è risolto altrimenti non verrebbe divulgato. I siti in questione saranno parte di un indagine “

Chi fa le indagini? e divulgheranno gli avanzamenti delle stesse?

“Non ne ho la minima idea, Apple se ha raccolto i dati, avrà fatto sicuramente una denuncia, da lì le competenze del paese in questione. Di certo non divulgheranno nulla perché 99% non troveranno nulla. Questi non sono ragazzetti sprovveduti. “

Ed ecco che entriamo nel campo più difficile da analizzare, quello che spesso viene addidato come complotto, ma poi però si rivela reale ed anche facilmente prevedibile. Forbes ha forse individuato un collegamento tra il modo di agire di questo malware con quello utilizzato dal Governo cinese per monitorare la popolazione musulmana insediata nel suo territorio. Ho chiesto un parere ad un agente impegnato nel campo dell’intelligence, che mi ha rivelato la poca solidità di questa notizia ed in effetti il suo ragionamento non fa una piega.

“In realtà, se ci fai caso, tutta la tecnologia dietro Internet è cinese ed è a basso costo. Se i cinesi volessero spiare, avrebbero tutto il modo di farlo senza farsi beccare. Idem i russi, mentre noi siamo gli unici stupidi ad usare antivirus “stranieri” e non abbiamo mai ragionato su un antivirus nazionale.”

ah, questo lo sostengo da tre anni e l’ho scritto nel mio libro.

“Se se devi dare la colpa a qualcuno, solitamente la dai russi o al cinese. Comunque anche se fosse stato un Governo, non lo prenderesti perché hanno un casino di risorse che non puoi neanche immaginarti e che gli consentono di passare sempre inosservati “

In conclusione, la falla è stata risolta, comunicata in ritardo ai consumatori, ma nessuno ha il coraggio di alzare il dito e chiedere: chi ha preso i dati? Chi ha subito l’attacco? Apple pagherà i danni agli utenti colpiti?

La società cambia, ma le popolazioni sono sempre più impotenti ed i loro dati sembrano avere un valore utile per esigenze lobbistiche commerciali e mai etiche., ma questo è un altro discorso che ricalca quelle sbarre della Prigione dell’Umanità.

Editoriali

MITRE vittima di zero day Ivanti: anche i migliori le prendono

Tempo di lettura: 2 minuti. Anche le organizzazioni ben preparate come MITRE possono essere vulnerabili a minacce cibernetiche avanzate

Nel contesto della sicurezza informatica, anche le organizzazioni più preparate possono trovarsi vulnerabili di fronte a minacce persistenti e avanzate, come dimostrato dagli attacchi recentemente subiti da MITRE. Questo caso sottolinea l’importanza di adottare un approccio informato sulle minacce per la difesa contro gli attacchi cyber sempre più sofisticati.

Cos’è MITRE?

MITRE è una corporazione senza scopo di lucro americana con sede principale a Bedford, Massachusetts, e una secondaria a McLean, Virginia. Fondata nel 1958, l’organizzazione opera centri federali di ricerca e sviluppo (FFRDCs) per conto del governo degli Stati Uniti. MITRE è dedicata all’interesse pubblico e lavora su una vasta gamma di questioni di sicurezza nazionale, aviazione, sanità, cybersecurity e innovazione del governo.

La missione principale di MITRE è quella di risolvere problemi complessi per un mondo più sicuro, fornendo ricerca, sviluppo e consulenza strategica ai vari enti governativi per aiutarli a prendere decisioni informate e implementare soluzioni tecnologiche avanzate. Uno degli aspetti notevoli del lavoro di MITRE è il suo impegno nella sicurezza informatica, attraverso lo sviluppo di framework e strumenti come il Common Vulnerabilities and Exposures (CVE) e l’ATT&CK framework, che sono largamente utilizzati a livello internazionale per la gestione delle minacce e la protezione delle infrastrutture critiche. Per ulteriori informazioni, puoi visitare il sito ufficiale.

Dettagli dell’attacco subito da MITRE

MITRE, un’organizzazione che si impegna a mantenere elevati standard di sicurezza cibernetica, ha recentemente rivelato di essere stata vittima di un attacco informatico significativo. Nonostante la solidità delle sue difese, MITRE ha scoperto vulnerabilità critiche che sono state sfruttate dagli attaccanti, segnalando un tema di sicurezza concentrato sulla compromissione di dispositivi di protezione perimetrale.

L’incidente e le sue conseguenze

L’attacco ha avuto inizio con un’intensa attività di ricognizione da parte degli attaccanti nei primi mesi del 2024, culminata nell’uso di due vulnerabilità zero-day nel VPN di Ivanti Connect Secure, bypassando l’autenticazione multifattore tramite session hijacking. Questo ha permesso agli attaccanti di muoversi lateralmente e infiltrarsi profondamente nell’infrastruttura VMware di MITRE, utilizzando account amministrativi compromessi e un mix di backdoor sofisticate e web shell per mantenere la persistenza e raccogliere credenziali.

Risposta di MITRE all’incidente

La risposta all’incidente ha incluso l’isolamento dei sistemi colpiti, la revisione completa della rete per impedire ulteriori diffusione dell’attacco, e l’introduzione di nuove suite di sensori per monitorare e analizzare i sistemi compromessi. Inoltre, l’organizzazione ha avviato una serie di analisi forensi per determinare l’entità del compromesso e le tecniche utilizzate dagli avversari.

Lezioni apprese e miglioramenti futuri

Questo incidente ha rafforzato per MITRE l’importanza di comprendere i comportamenti degli hacker come mezzo per sconfiggerli, spingendo l’organizzazione a creare tassonomie comportamentali che catalogano le TTP (tattiche, tecniche e procedure) degli avversari, che hanno portato alla creazione di MITRE ATT&CK®. Questo evento ha anche stimolato l’adozione del concetto di difesa informata dalle minacce, culminando nella creazione del Center for Threat-Informed Defense. L’incidente di sicurezza subito serve da monito per tutte le organizzazioni sulla necessità di mantenere sistemi di difesa aggiornati e proattivi, utilizzando le risorse come il MITRE ATT&CK, costantemente monitorato anche da CISA i cui bollettini sono riportati puntualmente da Matrice Digitale, per rimanere informati sulle ultime strategie degli avversari e su come contrastarle efficacemente.

Editoriali

Università, Israele e licenziamenti BigTech

Tempo di lettura: < 1 minuto. Una riflessione sull’eventualità di sospendere gli accordi nelle università italiane con progetti di ricerca israeliani

A distanza di un mese, l’Italia scopre il progetto Nimbus, di cui Matrice Digitale ne parla da più di un anno, dove Google fornisce un cloud ad Israele per il riconoscimento facciale di tutta la striscia di Gaza.

Essendo #Google una multinazionale, come tante altre #bigtech, si vanta di avere dipendenti maschi, femmine, gender fluid, cristiani, buddisti e pure musulmani.

Poi però licenzia i musulmani ed i bianchi pacifisti perchè partecipano a manifestazioni contro i progetti militari dell’azienda.

Vi sorprenderò: è giusto che lo faccia perchè sono interessi privati e se uno vuole vendere armi, anche quelle non convenzionali, può farlo.

Qui però entriamo nel merito delle Università che protestano per non sviluppare progetti di ricerca militari con l’una e l’altra nazione: questo dovrebbe sollecitare i rettorati ad aprire una riflessione sui progetti militari e l’art. 11 della ns Costituzione che tanto ripudia la guerra.

Quindi se sospendiamo i progetti militari dalle università, si risolve il problema?

NO, e sapete perchè?

E la cosa vera l’ha detta Bersani in questi giorni ad Otto e Mezzo: esistono tanti progetti accademici di secondo livello che propongono buoni propositi, ma in realtà chi li gestisce ha già presente il fine e l’impiego militare.

Editoriali

Apple vuole fregarti con lo spot dei 128GB di spazio iPhone: aspetta il 16

Tempo di lettura: 3 minuti. Scopri se 128GB di spazio su iPhone sono sufficienti per le tue esigenze e considera le alternative di iCloud per una gestione ottimale dell’archiviazione.

L’iPhone 15 promette “molto spazio per molte foto”, come evidenziato nell’ultimo spot di Apple. Tuttavia, la sufficienza dello spazio di archiviazione dipende dall’utilizzo specifico che ciascuno fa del proprio iPhone e dall’opzione di memoria scelta. La capacità di archiviazione base dell’iPhone 15 è di 128GB, un notevole aumento rispetto ai 64GB degli anni precedenti, riflettendo l’esigenza crescente di più spazio dovuta all’ampliamento delle abitudini digitali.

Fotografia e video in Alta Risoluzione

Con le capacità fotografiche dell‘iPhone 15 che includono foto da 48 megapixel e registrazione video in 4K, lo spazio richiesto per questi file ad alta risoluzione è sostanziale. Questi miglioramenti, sebbene accrescano la qualità dei contenuti catturati, consumano rapidamente la capacità di archiviazione locale, rendendo quello che una volta sembrava ampio spazio, ora insufficiente per le esigenze di molti utenti.

iCloud come soluzione?

iCloud di Apple offre una soluzione alle limitazioni di spazio dei dispositivi, con piani che vanno oltre i 5GB gratuiti – quantità decisamente insufficiente per la maggior parte degli utenti. I piani di abbonamento a pagamento di iCloud+ offrono 50GB, 200GB e 2TB di spazio cloud, arricchiti da funzionalità aggiuntive. Di recente, Apple ha introdotto opzioni per 6TB e 12TB di spazio, pensate per utenti con esigenze di archiviazione estese, sebbene queste opzioni comportino costi significativi e la dipendenza da una connessione internet per accedere ai file e ad un aumento di prezzi con contratti unilaterali.

iPhone storage vs iCloud

Mentre i modelli standard di iPhone 15 e iPhone 15 Pro partono da 128GB di spazio di archiviazione, Apple offre opzioni di upgrade a 256GB e 512GB, con un’ulteriore opzione da 1TB per l’iPhone 15 Pro, verificare su Amazon i prezzi e le diverse caratteristiche. Optare per un modello con capacità inferiore e integrarlo con spazio iCloud aggiuntivo potrebbe rivelarsi una scelta più economica e pratica, considerando il costo e la durata potenziale del dispositivo rispetto all’investimento in un iPhone da 1TB.

Il futuro dello spazio di Archiviazione su iPhone

Data l’attuale traiettoria, sembra ragionevole che Apple aumenti la capacità di base di tutti i suoi modelli di iPhone a 256GB nelle generazioni future, e si auspica anche una revisione dell’aliquota gratuita di 5GB di iCloud, per riflettere meglio le realtà del consumo digitale moderno.

Chi vi scrive non casca nella fregatura salvo rottura

Apple invita gli utenti a fare l’upgrade di cellulare un motivo chiaro: cambiarlo e fare cassa. Il messaggio è rivolto agli utenti di iPhone 12 e 13 con le versioni base da 128GB. Chi vi scrive ha un iPhone 12 Pro Max che ha cambiato dopo un 7 plus da pochi GB. L’iPhone non si cambia ogni anno, ma si cambia quando arriva la tecnologia di discontinuità. Nel caso del 7 plus e della versione 12, oltre allo spazio, ad una durata sempre inferiore della batteria, il motivo che mi ha portato al cambio di dispositivo è stato il 5G che ha modificato i tempi di consultazione del Web. Anche la fotocamera è stata gradita al passaggio, ma, dalla versione 12 in poi fino alla 15, c’è poco da aggiungere se non appunto questioni di spazio, qualche avanzamento tecnologico nella fotografia e magari un 5g più veloce per via dei modem nuovi.

Se Apple fa questa proposta ansiolitica, mettendo in mezzo il fatto che possiate perdere la memoria della vostra defunta madre, è perchè le vendite vanno molto male ed il mondo sta sfornando cellulari nettamente superiori con l’Intelligenza Artificiale integrata dove Apple sta scopiazzando per il prossimo modello perchè rimasta indietro.

Sappiate che potete sempre trasferire le foto di mammà sul vostro PC e poi valutare se spostarle nel cloud Apple dove comunque potreste essere costretti nel fare l’upgrade del cloud se ovviamente vorrete fare il backup del dispositivo online. Se avete un iPhone 12 o anche un 14, attendete il primo iPhone AI, il iPhone 16, che arriverà verso settembre. Varrà ancor di più la pena di spostarci anche i propri ricordi.

Notizie2 settimane fa

Notizie2 settimane faAustralia ed USA arresti contro sviluppatori RAT Hive – Firebird

Cyber Security2 settimane fa

Cyber Security2 settimane faDove studiare Sicurezza Informatica in Italia: Guida alle migliori opzioni

Inchieste2 settimane fa

Inchieste2 settimane faBanca Sella: il problema che i detrattori del Piracy Shield non dicono

Notizie2 settimane fa

Notizie2 settimane faIntensificazione delle operazioni di influenza digitale da parte di Cina e Corea del Nord

Notizie2 settimane fa

Notizie2 settimane faLightSpy: APT41 minaccia Utenti iPhone in Asia

Notizie1 settimana fa

Notizie1 settimana faMiner di criptovalute arrestato per aver evaso pagamenti di Server Cloud per 3,5 Milioni di Dollari

Notizie1 settimana fa

Notizie1 settimana faUSA, arrestata per un’accusa di Sextortion da 1,7 Milioni di Dollari

Cyber Security2 settimane fa

Cyber Security2 settimane faCome Nominare il Responsabile per la Transizione Digitale e Costituire l’Ufficio per la Transizione Digitale